|

|

認証方法として SSO を使用する場合は、インストールを続行する前に、シングルサインオン (SSO) の準備を参照して、すべての必要条件が完了していることを確認してください。

|

|

|

認証方法として SSO を使用する場合は、インストールを続行する前に、シングルサインオン (SSO) の準備を参照して、すべての必要条件が完了していることを確認してください。

|

|

モード

|

説明

|

|

xwindow

|

X-Window とデフォルトの UI ウィジェットを使用して、グラフィカルユーザーインタフェースからインストーラを実行します。

|

|

gtk

|

X-Window と GTK UI ウィジェットを使用して、グラフィカルユーザーインタフェースからインストーラを実行します。

|

|

text

|

テキストのみのインターフェースを使用して、インストーラを実行します。

|

|

unattended

|

ユーザーの入力を必要としないモードで、インストーラを実行します。詳細については、無人モードを参照してください。

|

|

|

以前のインストールがルートユーザーによって実行されたか sudo を使用して実行され、アップグレードが sudo を使用せずにルート以外のユーザーによって実行されている場合、インストールを続行する前に、インストールディレクトリとその親ディレクトリのファイルアクセス許可と所有権の更新が必要になる可能性があります。

|

|

|

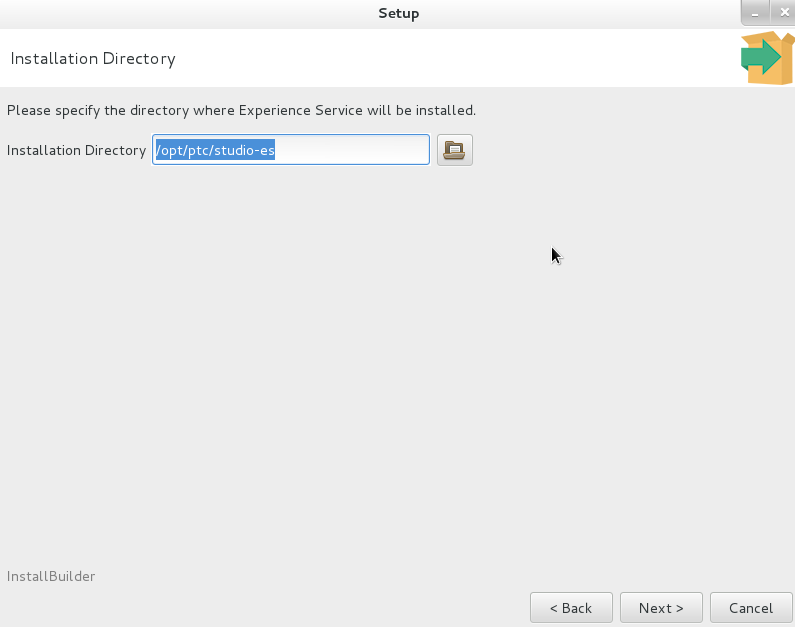

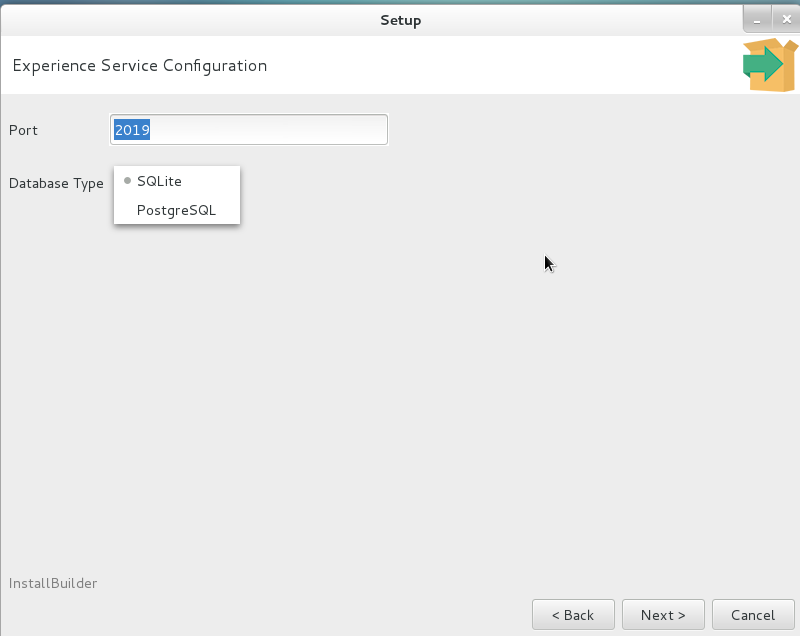

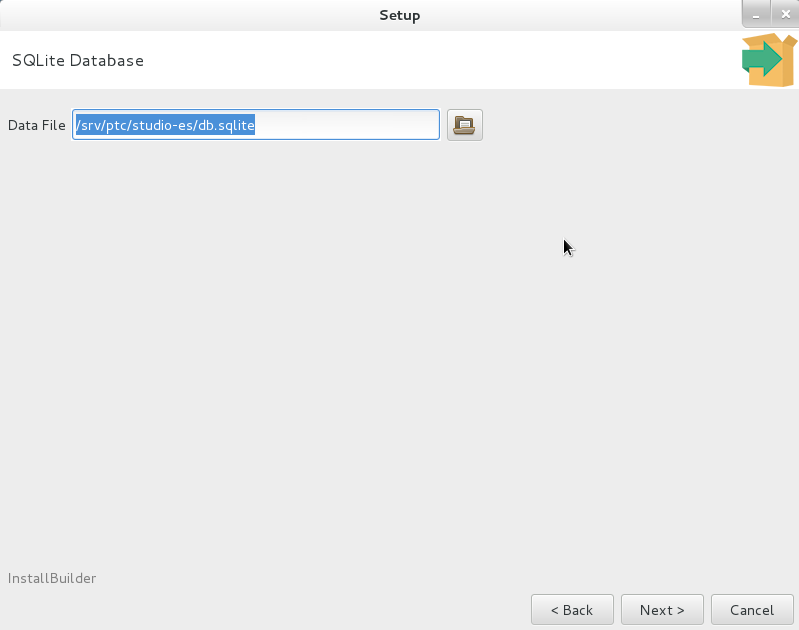

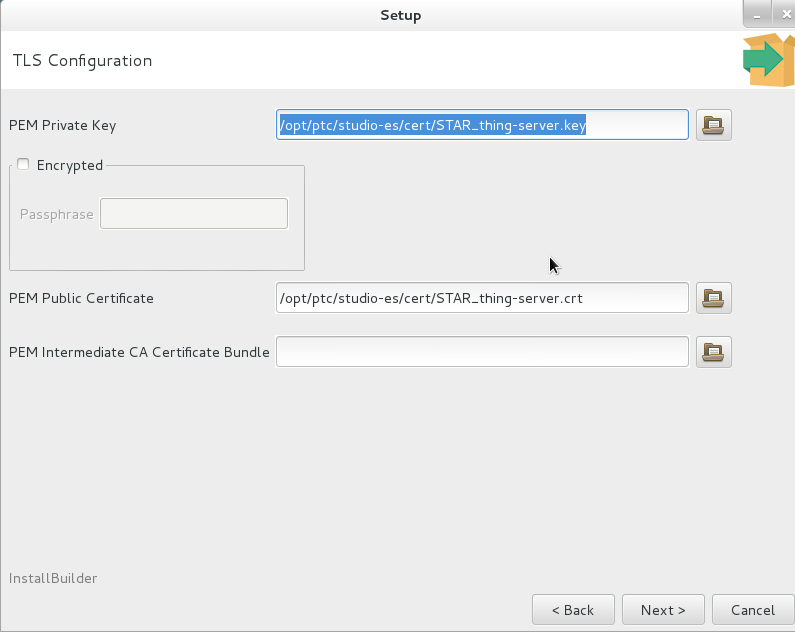

これらのステップは、いずれかのグラフィカル実行モードでインストーラを実行する場合を想定しています。ただし、すべてのモードは機能的に同等です。

|

すでに存在するファイルを選択することはできません。 |

ThingWorx サーバーで使用されている PostgreSQL インスタンスと同じ PostgreSQL インスタンスを使用している場合、Experience Service で使用されるデータベース名とログイン/ユーザー名は、ThingWorx サーバーで使用されるデータベース名とログイン/ユーザー名とは別にする必要があります。 |

これは、ルート CA の証明書ではありません。 |

Experience Service をクラスタにデプロイする場合は、クラスタ内で実行されているすべてのインスタンスが、キーの場所と証明書ファイルの場所にアクセスできるようにしてください。 |

Experience Service をクラスタにデプロイする場合は、クラスタで実行されているすべてのインスタンスが、データストアディレクトリにアクセスできるようにしてください。 |

フィールド | 説明 |

ベース URL | モデルターゲットサービスの URL。このフィールドは自動的に入力されます。値は次のとおりです。 https://vws.vuforia.com |

トークンパス | OAuth2 認証の HTTP リクエストパス。このフィールドは自動的に入力されます。値は次のとおりです。 oauth2/token |

AMTG パス | アドバンスモデルターゲット生成の HTTP リクエストパス。このフィールドは自動的に入力されます。値は次のとおりです。 modeltargets/advancedDatasets |

アクセスキー | このフィールドの値は、PTC テクニカルサポートから取得する必要があります。詳細については、アドバンスモデルターゲット生成を有効にするための情報のリクエストを参照してください。 |

秘密キー | このフィールドの値は、PTC テクニカルサポートから取得する必要があります。詳細については、アドバンスモデルターゲット生成を有効にするための情報のリクエストを参照してください。 |

「基本認証」を選択した場合は、手順 14 に進みます。 |

フィールド | 説明 | ||

シングルサインオンの OpenID プロバイダを選択 | 使用しているプロバイダに応じて、以下のいずれかを選択します。 • Entra ID • OKTA | ||

発行者 URL | これを、SSO コンフィギュレーションパラメータに記載されている <as-base-url> パラメータと同じ値に設定します。 | ||

クライアント ID | これを、SSO コンフィギュレーションパラメータに記載されている <es-client-id> パラメータと同じ値に設定します。 Experience Service のクライアント ID として使用する一意の値を選択します。例: studio-es

| ||

クライアントシークレット | これを、SSO コンフィギュレーションパラメータに記載されている <es-client-secret> パラメータと同じ値に設定します。 Experience Service クライアントを設定するときに、PingFederate ではクライアントのシークレットを生成するためのオプションが提供されます。クライアントのシークレットを生成する場合は、別のインストールとコンフィギュレーション手順を実行する際に必要になるため、生成された値を取り込みます。または、独自のクライアントシークレットを選択することもできます。この場合、選択したシークレットが強力なパスワードであり、簡単に推測することができないことを確認してください。 | ||

リダイレクト URL | これを、SSO コンフィギュレーションパラメータに記載されている <es-redirect-uri> パラメータと同じ値に設定します。 | ||

ES スコープ | これを、SSO コンフィギュレーションパラメータに記載されている <es-scope> パラメータと同じ値に設定します。 | ||

外部スコープ | これはデフォルトで THINGWORX に設定されます。 | ||

ThingWorx アクセス | 以下のいずれかを選択します。 • 「アプリケーションキーを使用」 - ThingWorx でアプリケーションキーを使用するには、このオプションを選択します。 • 「資格証明を使用」 - IdP でアカウントを使用するには、このオプションを選択します。 | ||

ユーザー名 | これは、OpenID Connect Policy で指定されている sub 属性の値と同じになるように設定します。 | ||

タイムアウト (分) | Experience Service が OpenID Connect を使用して認証されると、それを認証したユーザーに対してセッションが作成されます。このプロパティは、セッションが無効になり、ユーザーが再認証しなければならなくなるまでの経過時間 (分) を指定します。 | ||

クライアント ID | Studio クライアント ID の名前を入力します。このフィールドのデフォルト値は PTC_Studio_Client_ID です。ただし、これが別の値に設定されている場合は、ここで入力する必要があります。 |

フィールドまたは設定 | 説明 |

ThingWorx サーバー URL | これは必須フィールドです。 ThingWorx のインスタンスへの URL を「ThingWorx サーバー URL」フィールドに入力します。たとえば、https://twx.example.com:8443/Thingworx などのように入力します。 |

パブリックアクセスを ThingWorx サーバーに設定 | パブリックエクスペリエンスに ThingWorx データへのアクセスを許可するには、このチェックボックスをオンにします。 |

ThingWorx サーバーの管理者資格証明 | • 「基本認証」 - ThingWorx サーバーに対する管理アクセス許可が付与されているアカウントのユーザー名とパスワードを入力します。これらの資格証明は、Experience Service に必要な ThingWorx サーバーへのアクセスの設定に使用されます。 |