Creare un canale nell'archivio dati

I passi illustrati di seguito vengono eseguiti dalla console amministrativa di PingFederate durante la configurazione del provisioning in uscita per la connessione SP SCIM.

|

|

Per ulteriori informazioni, vedere la pagina Managing channels del Knowledge Center di Ping Identity.

|

1. In Channel Info immettere le informazioni riportate di seguito.

|

Channel Name

|

Immettere un nome di canale univoco.

|

|

Max Threads

|

1

|

|

Timeout (secs)

|

60

|

2. In Source selezionare l'archivio dati creato in Aggiungere un protocollo LDAP come archivio dati.

3. In Source Settings immettere le informazioni riportate di seguito.

|

|

Le impostazioni indicate di seguito illustrano una connessione a un protocollo LDAP del directory server Oracle.

Se si utilizza un protocollo LDAP diverso (ad esempio Microsoft Active Directory), è necessario immettere valori diversi a seconda del sito. Per ulteriori informazioni, vedere la pagina Modifying source settings del Knowledge Center di Ping Identity.

|

|

Entry GUID Attribute

|

nsuniqueid

|

|

GUID Type

|

Text

|

|

Group Member Attribute

|

uniqueMember

|

|

User Object Class

|

person

|

|

Group Object Class

|

groupOfUniqueNames

|

|

Changed User/Groups Algorithm

|

Timestamp No Negation

|

|

Timestamp Attribute

|

modifyTimestamp

|

|

Account Status Attribute

|

nsaccountlock

|

|

Account Status Algorithm

|

Flag

|

|

Default Status

|

true

|

|

Flag Comparison Value

|

true

|

|

Flag Comparison Status

|

false

|

4. In Source Location immettere le informazioni riportate di seguito.

|

Base DN

|

Immettere il DN di base in cui i record utente vengono memorizzati nel LDAP. Ad esempio:

ou=twx_people,o=example

|

|

Filter (Users)

|

Creare un filtro utilizzando il valore USER OBJECT CLASS. Ad esempio:

(&(uid=*)(objectClass=person))

|

|

Filter (Groups)

|

Creare un filtro utilizzando il valore GROUP OBJECT CLASS. Ad esempio:

(&(cn=*)(objectClass=groupOfUniqueNames))

|

5. In Attribute Mapping rivedere la mappatura di default.

|

|

Questi attributi saranno diversi a seconda del protocollo LDAP e dell'archivio dati. Fare riferimento allo schema della classe utente e agli argomenti Configuring attribute mapping e Specifying mapping details del Knowledge Center di Ping Identity.

|

6. Assicurarsi che ciascuno degli attributi utente memorizzati nell'IdP di cui si desidera eseguire il provisioning in ThingWorx sia presente nell'elenco degli attributi da sottoporre a provisioning in PingFederate. Per elencare gli attributi utente in PingFederate, selezionare Identity Provider e passare a > > > .

|

|

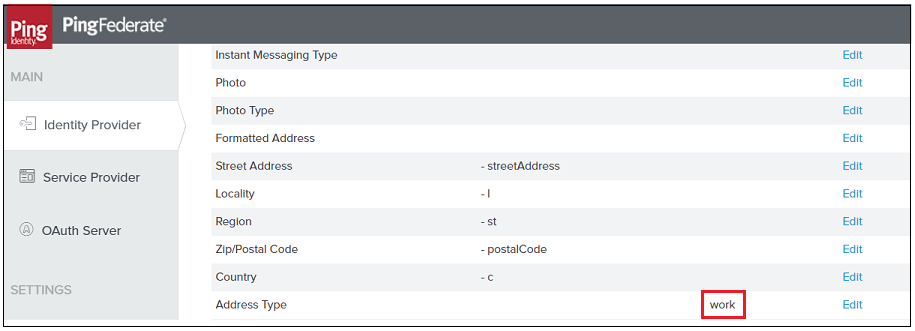

I valori dei campi relativi al tipo in PingFederate sono significativi e devono essere configurati correttamente. Ad esempio, per essere sicuri che gli indirizzi delle sedi lavorative vengano sottoposti a provisioning in ThingWorx, fare clic su Edit accanto al campo Address Type e selezionare il valore Work. Vedere l'immagine riportata di seguito.  |

Mappature tra ThingWorx e SCIM 1.1/2.0

Molti attributi sottoposti a provisioning vengono mappati alle raccolte di estensioni utente ThingWorx. Le estensioni utente ThingWorx possono essere personalizzate. Se si rimuovono alcuni attributi dalla data shape UserExtensions , gli attributi corrispondenti memorizzati nell'archivio dati dello strumento di provisioning non vengono sottoposti a provisioning in ThingWorx.

Le mappature riportate di seguito sono fisse. Per ulteriori informazioni, vedere Utilizzo del provisioning sia SCIM sia SAML nell'argomento Provisioning.

|

Estensioni utente e utenti ThingWorx

|

Schema SCIM 1.1/2.0

|

|---|---|

|

userName

|

userName

|

|

scimID

|

id

|

|

scimExternalId

|

externalId

|

|

firstName

|

givenName

|

|

middleName

|

middleName

|

|

lastName

|

familyName

|

|

fullName

|

displayName

|

|

title

|

title

|

|

emailAddress

|

emails::value(type=“work”)

|

|

altEmailAddresses

|

emails::value(type=“home”)

|

|

smsAddress

|

ims::value(type=“work”)

|

|

workPhone

|

phoneNumbers::value(type=“work”)

|

|

homePhone

|

phoneNumbers::value(type=“home”)

|

|

city

|

city

|

|

zipCode

|

postalCode

|

|

state

|

regione

|

|

country

|

country

|

|

streetAddress

|

streetAddress

|