Utilizzo di SCIM con ThingWorx

System for Cross-Domain Identity Management (SCIM) è un metodo standardizzato e automatizzato che consente di mantenere le identità utenti sincronizzate in sistemi e archivi dati diversi.

|

|

Per default, SCIM non viene avviato e viene disattivato all'avvio di Platform. I relativi stati enable e started sono controllati dalla configurazione di platform-settings.json.

|

|

|

Gli endpoint SCIM per la gestione di utenti e gruppi richiedono l'immissione di credenziali con diritti di amministratore. Gli endpoint SCIM sono accessibili solo quando sono configurati per essere attivati e quando è attivata l'autenticazione SSO.

|

Per ulteriori informazioni, vedere https://scim.cloud/.

ThingWorx supporta gli elementi riportati di seguito.

• SCIM 1.1 - Quando PingFederate è il CAS

• SCIM 2.0 - Quando Azure AD è il CAS e l'IdP

• Provisioning in uscita

• Creazione, aggiornamento ed eliminazione di utenti o gruppi

• Configurazione di impostazioni di default per gli utenti e i gruppi con provisioning SCIM

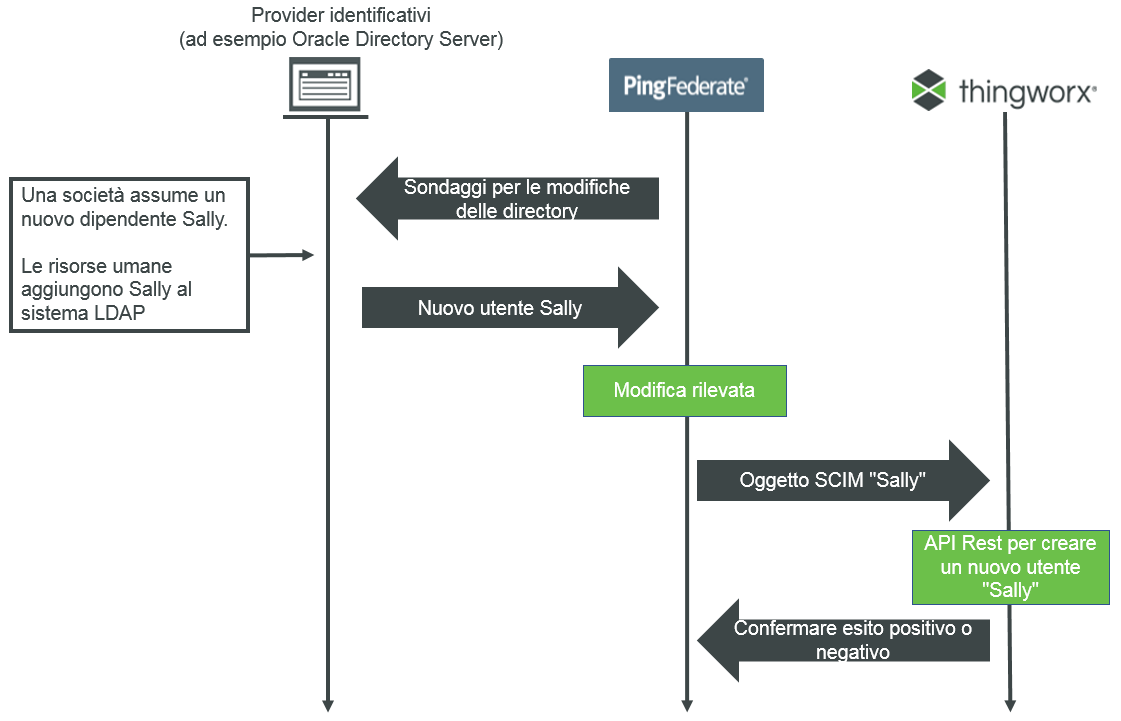

Ad esempio, si consideri lo scenario seguente.

• L'oggetto SCIM "Sally" può contenere qualsiasi numero di attributi utili (nome utente, e-mail, numero di telefono e così via).

• Se si verifica qualche modifica (ad esempio Sally ottiene una promozione), SCIM può aggiornare automaticamente i rispettivi attributi utente ThingWorx in modo appropriato. Quando Sally lascia la società e viene rimossa dal directory server, il suo account utente ThingWorx viene eliminato o disattivato.

Alcuni attributi gruppo e utente potrebbero richiedere una configurazione aggiuntiva, che può essere eseguita quando si gestisce il provisioning in uscita da PingFederate. Per ulteriori informazioni, vedere il Knowledge Center Ping Identity Specify custom SCIM attributes. La mappatura di metadati tra le proprietà dell'estensione dell'utente ThingWorx e lo schema SCIM 1.1 è fissa. Per ulteriori informazioni, vedere Creare un canale nell'archivio dati. |

Autenticazione

Quando l'SSO è attivato, ThingWorx richiede i token OAuth per il provisioning tramite SCIM.

Per ulteriori informazioni, vedere la pagina: Enable outbound provisioning del Knowledge Center di Ping Identity |

Quando Azure AD è il CAS e l'IdP, il tipo di token OAuth è JWT. |