Gruppi Active Directory e Accesso utente dinamico

In questo argomento vengono illustrate le funzionalità descritte di seguito relative all'utilizzo di Active Directory con ThingWorx Platform.

Accesso utente dinamico

|

|

Si consiglia agli utenti di autenticarsi in ThingWorx Platform utilizzando sempre lo stesso nome utente se è attivata l'opzione Accesso utente dinamico. In caso contrario, a causa di una limitazione di ThingWorx Platform, vengono creati più account ThingWorx Platform per lo stesso utente. Si supponga, ad esempio, che un utente esegua l'accesso utilizzando il proprio displayName, testuser. Nella piattaforma viene creato un account utente testuser. Tuttavia, se lo stesso utente esegue l'accesso utilizzando il proprio nome UPN (in questo esempio testuser@domain.com), nella piattaforma viene creato anche l'utente testuser@domain.com.

|

Se l'opzione Accesso utente dinamico è attivata, le impostazioni di connessione dei campi Nome utente/gruppo/ruolo amministratore e Administrative Principal Password vengono ignorate. L'utente che accede alla directory ThingWorx Platform viene autenticato in Active Directory mediante il rispettivo nome utente e password. I metodi di autenticazione attualmente supportati in Active Directory consistono nell'utilizzo di displayName, UPN e domain\samAccountName.

Se l'opzione Accesso utente dinamico è disattivata, il workflow per l'accesso di un utente rimane quello utilizzato in ThingWorx Platform 8.3.0 e versioni successive fino alla 8.3.4.

Per risolvere un problema con Accesso utente dinamico, fare riferimento a Risoluzione dei problemi: prefisso del dominio Active Directory e l'opzione Accesso utente dinamico.

Mappature gruppi

È necessario conoscere le regole di visibilità, permessi e organizzazione di ThingWorx relative a utenti e gruppi per configurare la mappatura come previsto. Se i permessi non vengono assegnati correttamente, gli utenti potrebbero accedere a contenuto al quale altrimenti non riuscirebbero ad accedere.

Se da un lato le mappature dei gruppi non sono necessarie, l'assenza di mappature comporta permessi limitati (solo i permessi di default di cui dispone l'utente) se si esegue il provisioning o l'aggiornamento di un utente.

La sezione Mappature gruppi si trova circa a metà della pagina di configurazione di un servizio di elenco di Active Directory. Per impostare le mappature dei gruppi, attenersi alla procedura descritta di seguito.

1. In ThingWorx Composer accedere al servizio di elenco di Active Directory in Composer ( > > ).

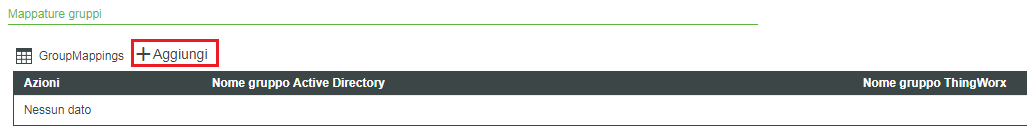

2. Aprire la pagina di configurazione, scorrere verso il basso fino alla sezione Mappature gruppi, quindi fare clic su Aggiungi, come indicato nella figura seguente:

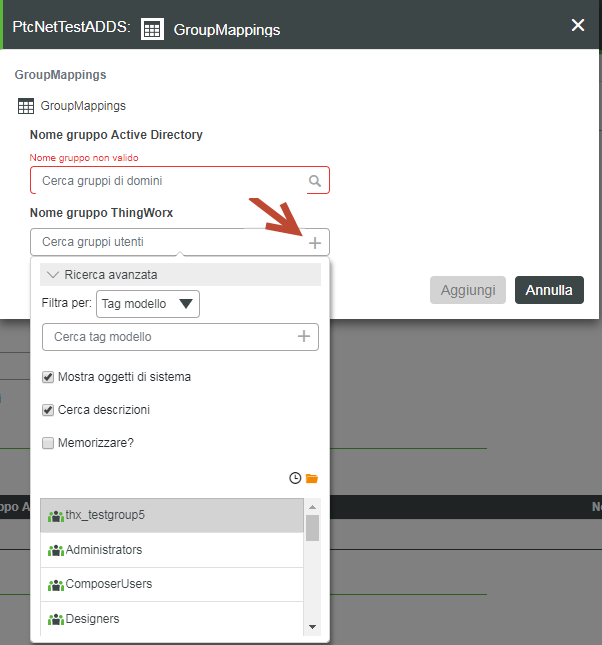

3. Nel campo Nome gruppo Active Directory della finestra Mappature gruppi digitare il nome di un gruppo Active Directory che si desidera mappare a un gruppo ThingWorx.

4. Nel campo Nome gruppo ThingWorx fare clic sul segno + per visualizzare l'elenco a discesa dei gruppi ThingWorx, illustrato di seguito. Si noti la presenza della sezione Ricerca avanzata, in cui è possibile filtrare in base a entità specifiche e altro ancora. L'elenco a discesa è disponibile a partire dalla versione 8.3.5 di ThingWorx.

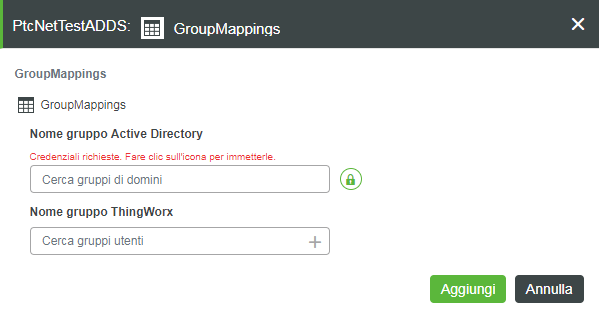

Il modulo GroupMappings che segue viene visualizzato quando l'opzione Accesso utente dinamico è disattivata.  |

5. Nella versione seguente del modulo GroupMappings si noti che il messaggio "Credenziali richieste" viene visualizzato quando l'opzione Accesso utente dinamico è attivata. Per immettere un nome nel campo Nome gruppo Active Directory, fare clic sull'icona del lucchetto verde.

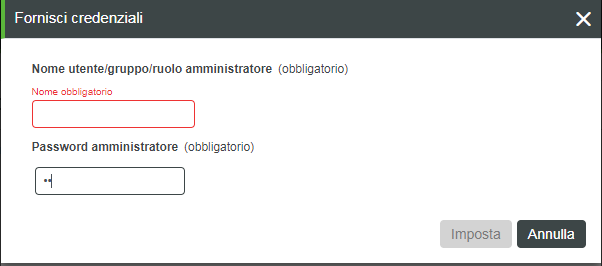

6. Quando viene visualizzata la finestra di dialogo Fornisci credenziali, impostare AdministrativePrincipalName e AdministrativePassword, quindi fare clic su Imposta.

Nella tabella seguente vengono descritte le impostazioni per le mappature dei gruppi:

Nome | Descrizione | Valori validi |

|---|---|---|

Nome gruppo Active Directory | Nome del gruppo di Active Directory associato/mappato al gruppo di ThingWorx per i permessi/la verifica di autorizzazione in fase di esecuzione. | Stringa non vuota contenente un nome di gruppo che corrisponde a un oggetto groupObjectClass in Active Directory nel dominio configurato. |

Nome gruppo ThingWorx | Nome del gruppo di ThingWorx che contiene i permessi/le configurazioni di autorizzazione ThingWorx utilizzati in fase di esecuzione. A questo gruppo di ThingWorx vengono aggiunti gli utenti di cui Active Directory esegue il provisioning. Si basa sul gruppo di Active Directory a cui l'utente appartiene e a cui è mappato. | Stringa non vuota contenente un nome gruppo che corrisponde a un'entità gruppo in ThingWorx. |

Mappatura gruppi con l'opzione Accesso utente dinamico

Con l'aggiunta dell'opzione Accesso utente dinamico nella versione 8.3.5, i servizi GetDomainGroups e IsValidGroup accettano argomenti che consentono di passare le credenziali dell'utente amministratore di Active Directory, ad esempio dall'interfaccia utente, quando l'opzione Accesso utente dinamico è attivata. Se l'opzione Accesso utente dinamico è disattivata (impostazione di default), le credenziali dell'utente amministratore sono facoltative per i servizi IsValidGroup e GetDomainGroups. Il servizio TestConnection funziona con tutte le credenziali necessarie. Ogni volta che i parametri sono vuoti, i servizi utilizzano le credenziali dell'amministratore.

Convalida di un gruppo per la mappatura gruppi

A partire dalla versione 8.3.5, in ThingWorx Composer è disponibile una casella di testo nella pagina Mappature gruppi in cui è possibile immettere il nome di un gruppo Active Directory. L'opzione per selezionare un gruppo Active Directory da un elenco a discesa è ancora disponibile. La casella di testo supporta l'immissione di un gruppo per nome o per nome distinto completo. Ad esempio, il nome TestGroup è un nome semplice, mentre CN=TestGroup, CN=Users, DC=domain, DC=com è un nome distinto completo.

Anche il servizio IsValidGroup è disponibile dalla versione 8.3.5 per consentire di cercare il nome di un gruppo valido in Active Directory. Questo servizio accetta un solo parametro STRING groupName, che specifica il nome del gruppo che si desidera trovare. Il servizio restituisce un risultato BOOLEAN, che indica se il gruppo esiste in Active Directory.

Il carattere jolly ("*") NON è consentito come parte dell'input per groupName. |

Appartenenza a gruppi annidati

A partire dalla versione 8.3.5, l'opzione di configurazione Aggiungi utenti a gruppi antenato mappati è disponibile nella sezione Mappatura schemi della configurazione di Active Directory. L'impostazione BOOLEAN attiva o disattiva l'appartenenza a gruppi annidati.

Se è attivata l'appartenenza a gruppi annidati, si verifica quanto segue:

• Active Directory viene interrogato utilizzando una regola di corrispondenza estensibile per recuperare i gruppi a cui appartiene l'utente e anche i gruppi a cui appartengono i gruppi, a qualsiasi profondità di annidamento.

• Questi gruppi vengono confrontati con la tabella Mappature gruppi per assegnare l'utente ThingWorx risultante ai gruppi di utenti.

• Questa opzione può influire sulle prestazioni, in quanto aumenta il carico su Active Directory e può generare un insieme di risultati di grandi dimensioni.

Se l'appartenenza a gruppi annidati è disattivata, il workflow rimane quello utilizzato in ThingWorx Platform 8.3.0 e versioni successive fino alla 8.3.4.

Mappature schemi

Affinché l'autenticazione e il recupero o la mappatura di un gruppo funzionino, sono necessari i seguenti campi in questa sezione: Nome attributo ID utente, Nome classe oggetto gruppo, Nome attributo gruppo di appartenenza, Nome attributo gruppo, Nome attributo flag utente, Bit disattivato attributo controllo utente e Bit di blocco attributo controllo utente.

Nome | Descrizione | Nome attributo XML | Valore di default | Esempio di valore | ||

|---|---|---|---|---|---|---|

Nome attributo ID utente | Nome dell'attributo che include il valore del nome utente utilizzato per verificare la corrispondenza con il nome utente specificato durante l'accesso a ThingWorx. | attributeUserIdName | cn | cn, userPrincipalName | ||

Nome distinto base utente | Il nome distinto della directory di livello superiore utilizzato durante la convalida delle credenziali dell'utente. | userBaseDN | ou=people | DC=test, DC=acme, DC=com | ||

Nome classe oggetto gruppo | Valore dell'attributo objectClass che indica che l'oggetto è un gruppo. Gli oggetti gruppo verranno interrogati e visualizzati per la mappatura dei gruppi Active Directory/ThingWorx nella tabella di configurazione Mappature gruppi. | groupObjectClass | group | group | ||

Filtro LDAP di gruppo per filtrare gruppi di domini | Consente di filtrare un numero elevato di gruppi di dominio.

| groupLdapFilter | n/d | (cn=a_testgroup111*)(cn=b_testgroup222*) | ||

Nome attributo gruppo di appartenenza | Nome dell'attributo che indica che un utente o un gruppo è un membro di un altro gruppo. Ogni volta che per un utente in Active Directory è presente la voce memberOf, l'utente viene aggiunto come membro del gruppo di ThingWorx mappato al gruppo di Active Directory denominato nella voce memberOf. | memberOfAttribute | memberOf | memberOf | ||

Nome attributo gruppo | Nome dell'attributo che deve essere utilizzato per recuperare il nome visualizzato del gruppo nell'interfaccia utente di ThingWorx, in modo specifico nelle selezioni della tabella di configurazione Mappature gruppi.

| groupAttribute | cn | cn | ||

Nome attributo flag utente | Per ulteriori informazioni, fare riferimento a https://msdn.microsoft.com/en-us/library/cc223145.aspx | userControlAttribute | userAccountControl | userAccountControl | ||

Bit disattivato attributo controllo utente | Valore decimale/numero intero del flag di bit disattivato nel nome attributo flag utente specificato (ad esempio, il valore userControlAttribute di default). Per ulteriori informazioni, fare riferimento a https://msdn.microsoft.com/en-us/library/cc223145.aspx | userDisableBit | 2 | 2 | ||

Bit di blocco attributo controllo utente | Valore decimale/numero intero del flag di bit di blocco nel nome attributo flag utente specificato (ad esempio, il valore userControlAttribute di default). Per ulteriori informazioni, fare riferimento a https://msdn.microsoft.com/en-us/library/cc223145.aspx | userLockoutBit | 16 | 16 | ||

Identificatore nome foresta | Identifica una raccolta/foresta di controller di dominio. Ogni oggetto servizio di elenco configurato con la stessa stringa è in grado di mappare i gruppi dai reciproci domini all'interno della rispettiva configurazione Mappature gruppi. Per gli esempi di utilizzo di questa opzione, vedere le sezioni successive. | forestNameIdentifier | n/d |