Beispiel: SSO mit PingFederate als zentralem Autorisierungsserver, AD FS als Identitätsanbieter, SCIM als Benutzerbereitstellungsmethode und Windchill als Ressourcenserver implementieren

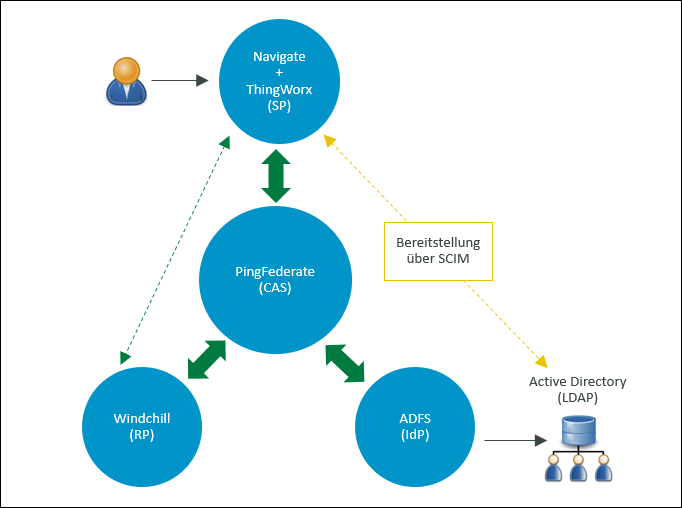

Dieses Beispiel enthält detaillierte Schritte zum Konfigurieren einer Umgebung, in der ThingWorx für Single Sign-On konfiguriert ist, mit PingFederate als zentralem Authentifizierungsserver (CAS), Active Directory Federation Services (AD FS) als Identitätsanbieter (IdP) und Windchill als Ressourcenserver.

In der folgenden Tabelle sind die konfigurierten Anwendungen und ihre jeweilige Rolle in diesem Beispiel aufgeführt:

|

Rolle

|

Anwendung

|

|---|---|

|

Dienstanbieter

|

ThingWorx

|

|

Zentraler Authentifizierungsserver

|

PingFederate

|

|

Identitätsanbieter

|

AD FS

|

|

Ressourcenserver

|

Windchill

|

In dem folgenden Diagramm ist die Konfiguration dargestellt, die in diesem Beispiel erläutert wird.

Eine Übersicht zur SSO-Implementierung mit dieser Architektur finden Sie im Video in Artikel CS271789.

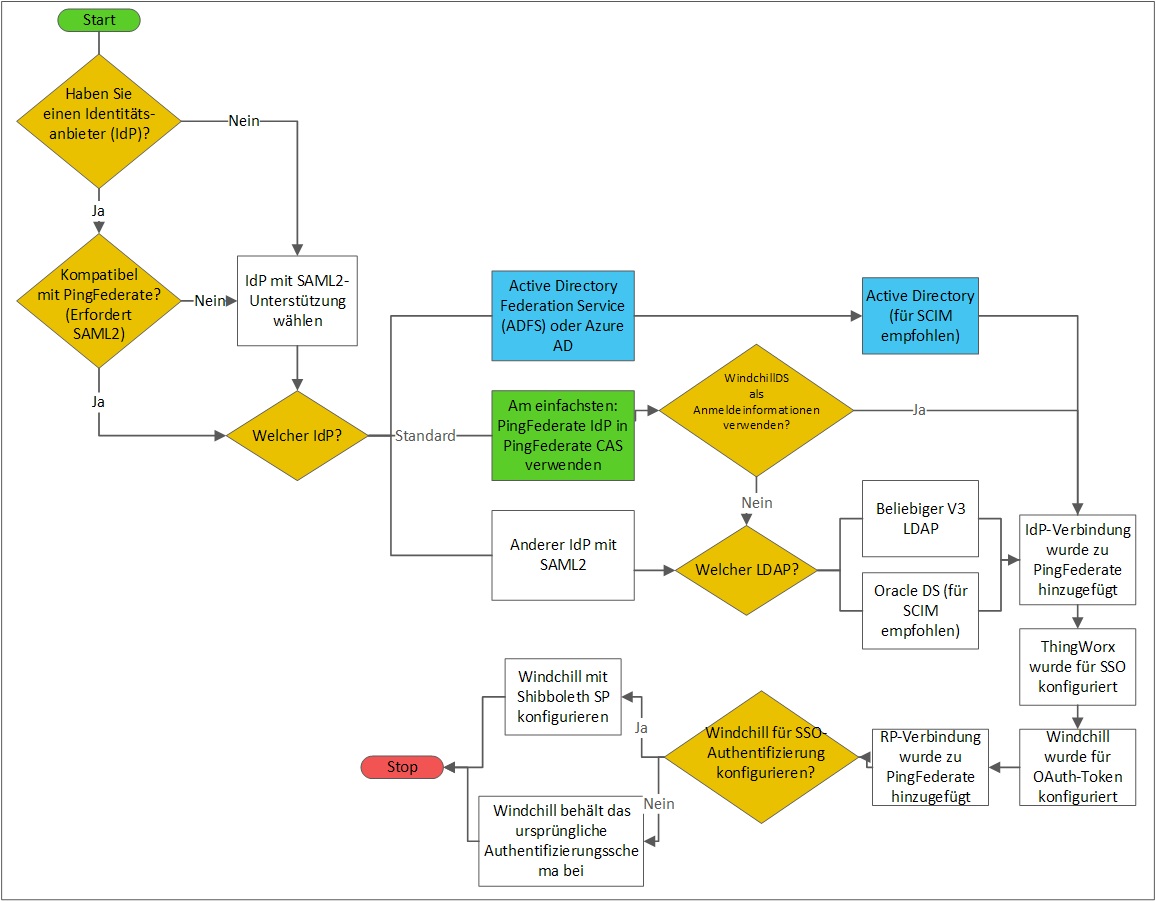

Überprüfen Sie, bevor Sie mit der SSO-Implementierung beginnen, den folgenden Entscheidungsbaum, der wichtige Entscheidungspunkte im Bereitstellungsprozess für ThingWorx Navigate und Windchill mit PingFederate hervorhebt. Dieses Diagramm zeigt die empfohlenen Pfade basierend auf optimaler Vorgehensweise, Benutzerfreundlichkeit und typischen Anwendungsfällen.

Es sind andere Kombinationen von IdP und LDAP möglich, die in diesem Diagramm nicht behandelt werden. Sie können beispielsweise Microsoft Active Directory auf einem Windows-Host in Kombination mit ThingWorx und Windchill auf Linux-Hosts verwenden. Dieses Szenario ist jedoch nicht typisch und wird nicht bevorzugt. Die Verwendung von Shibboleth SP für SSO erfordert Windchill 11.0 M020 oder höher. |

Teil A: Voraussetzungen

1. Aktualisieren Sie die hosts-Dateien der Rechner, die in Ihrer Umgebung verwendet werden, folgendermaßen:

◦ PingFederate-Rechner – Fügen Sie die AD FS-, ThingWorx und PingFederate-Rechner hinzu.

◦ ThingWorx-Rechner – Fügen Sie die AD FS-, ThingWorx und PingFederate-Rechner hinzu.

◦ Windchill-Rechner – Fügen Sie die ThingWorx und PingFederate-Rechner hinzu.

2. Installieren Sie ThingWorx. Weitere Informationen finden Sie im entsprechenden ThingWorx Hilfe-Center.

Halten Sie den ThingWorx Server an.

Sie müssen Tomcat aktualisieren und konfigurieren, damit ThingWorx in domänenübergreifenden Umgebungen eingesetzt werden kann. Weitere Informationen finden Sie in diesem Artikel. |

3. Installieren oder aktualisieren Sie PingFederate auf den neuesten Patch, der von ThingWorx unterstützt wird.

4. Stellen Sie sicher, dass Sie Windchill eingerichtet haben. Weitere Informationen finden Sie im entsprechenden Windchill Hilfe-Center.

5. Stellen Sie sicher, dass Sie den konfigurierten AD FS-Server eingerichtet haben.

Teil B: Authentifizierung für AD FS manuell konfigurieren

Schritt 1: Globales PingFederate-SSL-Zertifikat erstellen

1. Melden Sie sich bei PingFederate als Administrator an. Suchen Sie nach SSL Server Certificates, und öffnen Sie die Suchergebnisse.

2. Klicken Sie auf Create New, um das globale SSL-Zertifikat zu erstellen, und gehen Sie wie folgt vor:

a. Geben Sie im Feld Common Name den FQDN des PingFederate-Rechners an.

b. Machen Sie weitere Angaben auf der Seite, und klicken Sie auf Next.

c. Stellen Sie sicher, dass die folgenden Kontrollkästchen aktiviert sind, und klicken Sie auf Save.

d. Klicken Sie auf SSL Server Certificates.

e. Wählen Sie für das SSL-Zertifikat, das Sie erstellt haben, in der Liste Select Action die Option Activate Default for Runtime Server aus, und wählen Sie dann Activate Default for Admin Console aus. Klicken Sie auf Save.

Dieses SSL-Zertifikat ist für die Verwaltungskonsole und den Laufzeit-Server als default gekennzeichnet.

3. Gehen Sie für das Zertifikat localhost wie folgt vor:

a. Wählen Sie in der Liste Select Action die Option Deactivate for Runtime Server aus, und wählen Sie dann Deactivate for Admin Console aus.

b. Löschen Sie das Zertifikat localhost, und klicken Sie auf Save.

Schritt 2: Dienstanbietervertrag erstellen

1. Suchen Sie in PingFederate nach Policy Contract, und öffnen Sie die Suchergebnisse.

2. Klicken Sie auf Create New Contracts, und gehen Sie wie folgt vor:

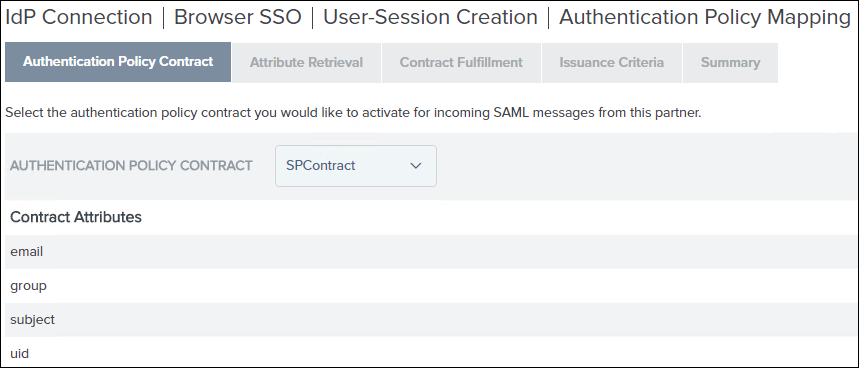

a. Geben Sie im Feld Contract Info einen Vertragsnamen ein, z.B. SPContract, und klicken Sie auf Next.

b. Klicken Sie unter Contract Attributes für jedes Attribut auf Add, um den Vertrag für die folgenden Attribute zu verlängern:

▪ uid

▪ email

▪ group

Standardmäßig ist das Attribut subject vorhanden.

c. Klicken Sie auf Next, und klicken Sie auf der Seite Summary auf Save.

d. Klicken Sie auf der Seite Authentication Policy Contracts auf Save.

Weitere Informationen finden Sie unter PingFederate zum Umleiten von Benutzeranmeldeanfragen an Ihren IdP konfigurieren.

Schritt 3: AD FS-Datei "FederationMetadata.xml" herunterladen

1. Geben Sie im Browser Ihres AD FS-Rechners die folgende URL ein, um die Datei "FederationMetadata.xml" herunterzuladen:

https://ADSF_Host.ADFS_Domäne/FederationMetadata/2007-06/FederationMetadata.xml

2. Kopieren Sie die heruntergeladene Datei auf den PingFederate-Rechner.

Schritt 4: PingFederate-IdP-Verbindung erstellen

A) Allgemeine Informationen zum Erstellen einer IdP-Verbindung angeben

1. Suchen Sie in PingFederate nach IdP Connections, und öffnen Sie die Suchergebnisse. Klicken Sie auf Create Connection.

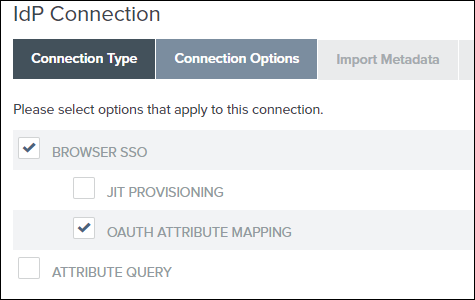

2. Aktivieren Sie auf der Registerkarte Connection Type das Kontrollkästchen BROWSER SSO Profiles, und klicken Sie auf Next.

3. Aktivieren Sie auf der Registerkarte Connection Options das Kontrollkästchen BROWSER SSO und das Kontrollkästchen OAUTH ATTRIBUTE MAPPING, und klicken Sie auf Next.

4. Wählen Sie auf der Registerkarte Import Metadata die Option File aus, und klicken Sie auf Choose File, um zur Datei FederationMetadata.xml zu navigieren, und klicken Sie auf Next.

5. Klicken Sie auf der Registerkarte Metadata Summary auf Next.

6. Die Registerkarte General Info wird mit Daten gefüllt. Sie können bei Bedarf den Namen unter CONNECTION NAME ändern. Überprüfen Sie die restlichen Informationen, und klicken Sie auf Next.

7. Klicken Sie auf der Registerkarte Browser SSO auf Configure Browser SSO. Die Seite Browser SSO wird geöffnet, auf der Sie die Einstellungen für das Single Sign-On für Ihren Browser angeben müssen.

B) Browser-SSO-Einstellungen konfigurieren

1. Wählen Sie auf der Registerkarte SAML Profiles auf der Seite Browser SSO die folgenden Optionen aus, und klicken Sie auf Next:

▪ IDP-INITIATED SSO

▪ SP-INITIATED SSO

2. Klicken Sie auf der Registerkarte User-Session Creation auf Configure User-Session Creation. Die Seite User-Session Creation wird geöffnet, auf der Sie die Einstellungen für die Konfiguration der Benutzererstellung angeben müssen.

C) Einstellungen für die Erstellung von Benutzersitzungen konfigurieren

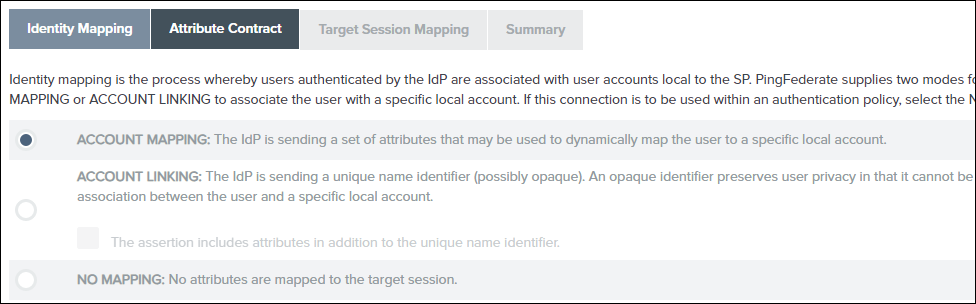

1. Übernehmen Sie auf der Registerkarte Identity Mapping die Standardeinstellungen, und klicken Sie auf Next.

2. Überprüfen Sie auf der Registerkarte Attribute Contract die automatisch ausgefüllten Attribute, und klicken Sie auf Next.

3. Klicken Sie auf der Registerkarte Target Session Mapping auf Map New Authentication Policy. Die Seite Authentication Policy Mapping wird geöffnet, auf der Sie die Einstellungen für die Authentifizierungsrichtlinienzuordnung angeben müssen.

D) Einstellungen der Authentifizierungsrichtlinienzuordnung konfigurieren

1. Wählen Sie in der Liste Authentication Policy Contract den Vertrag aus, den Sie in Teil B – Schritt 2 erstellt haben, d.h. SPContract. Überprüfen Sie, ob alle Attribute angezeigt werden, und klicken Sie auf Next.

2. Übernehmen Sie auf der Registerkarte Attribute Retrieval die Standardeinstellungen, und klicken Sie auf Next.

3. Wählen Sie auf der Registerkarte Contract Fulfillment die folgenden Werte für die Authentifizierungsrichtlinienverträge email, group, subject und uid aus:

▪ Wählen Sie in der Liste Source die Option Assertion aus.

▪ Wählen Sie in der Liste Value den entsprechenden Eintrag aus der Liste aus.

Klicken Sie auf Next.

4. Klicken Sie auf der Registerkarte Issuance Criteria auf Next.

5. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite User-Session Creation wird geöffnet, auf der Sie die Konfigurationseinstellungen für die Erstellung von Benutzersitzungen überprüfen müssen.

E) Konfigurationseinstellungen für die Erstellung von Benutzersitzungen überprüfen

1. Auf der Registerkarte Target Session Mapping auf der Seite User-Session Creation werden die Informationen angezeigt, die Sie beim Zuordnen einer neuen Authentifizierungsrichtlinie ausgewählt haben. Klicken Sie auf Next.

2. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite Browser SSO wird geöffnet.

3. Auf der Registerkarte User-Session Creation auf der Seite Browser SSO werden die Informationen angezeigt, die Sie beim Konfigurieren der Erstellung von Benutzersitzungen eingegeben haben. Klicken Sie auf Next.

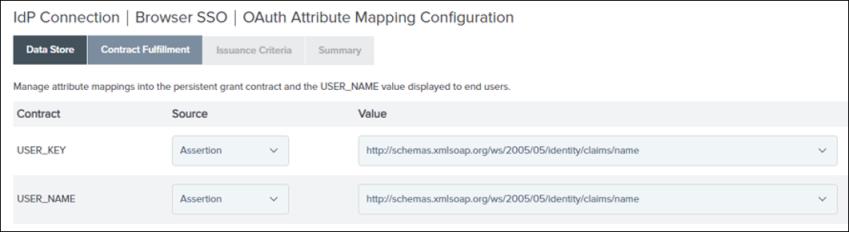

4. Wählen Sie auf der Registerkarte OAuth Attribute Mapping die Option Map Directly Into Persistent Grant aus, wählen Sie Configure OAuth Attribute Mapping aus, und gehen Sie dann wie folgt vor:

a. Klicken Sie auf der Registerkarte Data Store auf Next.

b. Wählen Sie auf der Registerkarte Contract Fulfilment für USER_KEY und USER_NAME die Option Source als Assertion und Value als name attribute from ADFS aus, und klicken Sie auf Next.

c. Klicken Sie auf der Registerkarte Issuance Criteria auf Next.

5. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Klicken Sie auf der Seite OAuth Attribute Mapping Configuration auf Next.

6. Klicken Sie auf der Registerkarte Protocol Settings auf Configure Protocol Settings. Die Seite Protocol Settings wird geöffnet, auf der Sie die Protokolleinstellungen angeben müssen.

F) Protokolleinstellungen konfigurieren und prüfen

1. Klicken Sie auf der Registerkarte SSO Service URLs auf Next.

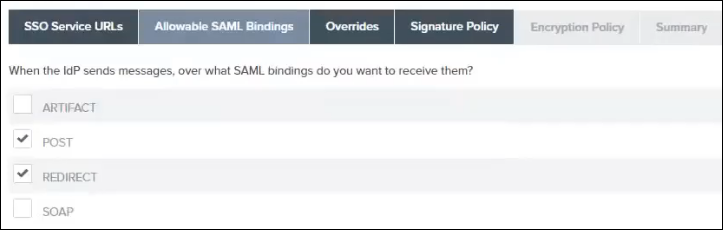

2. Führen Sie auf der Registerkarte Allowable SAML Bindings die folgenden Schritte aus, und klicken Sie auf Next:

a. Aktivieren Sie die folgenden Kontrollkästchen:

▪ POST

▪ REDIRECT

b. Deaktivieren Sie die folgenden Kontrollkästchen:

▪ ARTIFACT

▪ POST

3. Überspringen Sie die Einstellungen auf der Registerkarte Overrides, und klicken Sie auf Next.

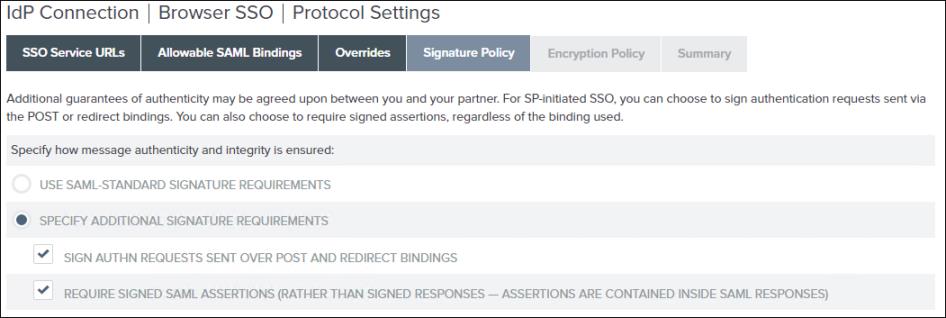

4. Klicken Sie auf der Registerkarte Signature Policy auf SPECIFY ADDITIONAL SIGNATURE REQUIREMENTS, aktivieren Sie die beiden Kontrollkästchen darunter, und klicken Sie auf Next.

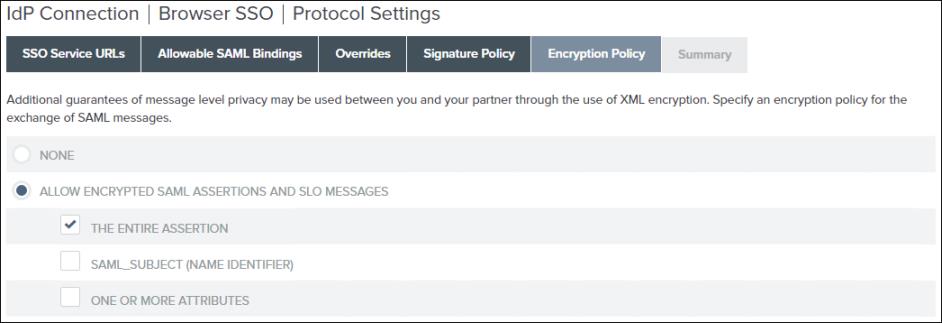

5. Klicken Sie auf der Registerkarte Encryption Policy auf ALLOW ENCRYPTED SAML ASSERTIONS AND SLO MESSAGES, aktivieren Sie das Kontrollkästchen THE ENTIRE ASSERTION, und klicken Sie auf Next.

6. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite Browser SSO wird geöffnet.

7. Auf der Registerkarte Protocol Settings auf der Seite Browser SSO werden die Informationen angezeigt, die Sie beim Konfigurieren der Protokolleinstellungen ausgewählt haben. Klicken Sie auf Next.

8. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite IdP Connection wird geöffnet.

9. Klicken Sie auf der Registerkarte Browser SSO der Seite IdP Connection auf Next.

10. Klicken Sie auf der Registerkarte Credentials auf Configure Credentials. Die Seite Credentials wird geöffnet, auf der Sie die Einstellungen für die Konfiguration der Anmeldeinformationen angeben müssen.

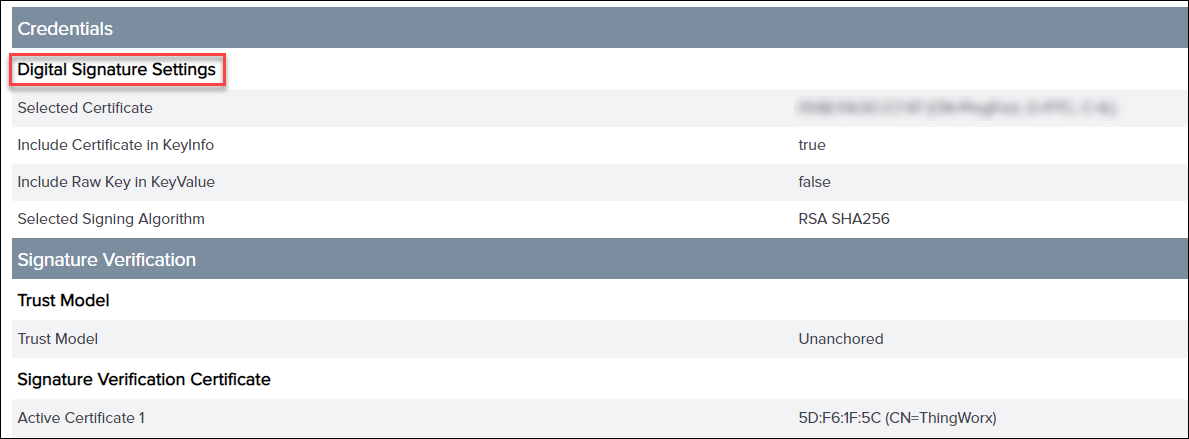

G) Anmeldeinformationen konfigurieren

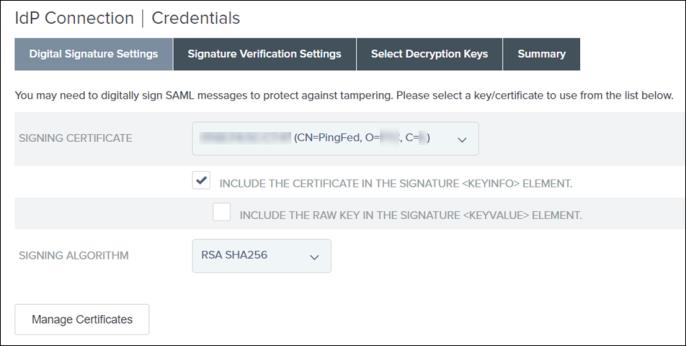

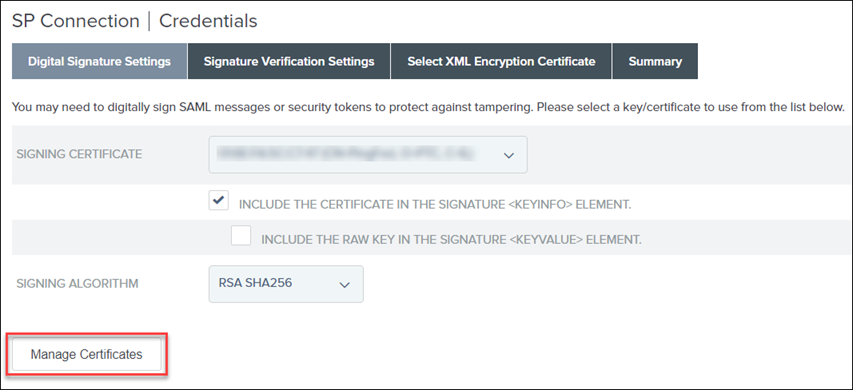

1. Klicken Sie auf der Registerkarte Digital Signature Settings auf Manage Certificates.

2. Um ein Signaturzertifikat zu erstellen, klicken Sie auf Create New, geben Sie die folgenden Werte ein, und klicken Sie auf Next:

▪ COMMON NAME

▪ ORGANIZATION

▪ COUNTRY

▪ VALIDITY (DAYS) – 365

▪ KEY ALGORITHM – RSA

▪ KEY SIZE (BITS) – 2048

▪ SIGNATURE ALGORITHM – RSA SHA256

3. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Save und dann auf Done.

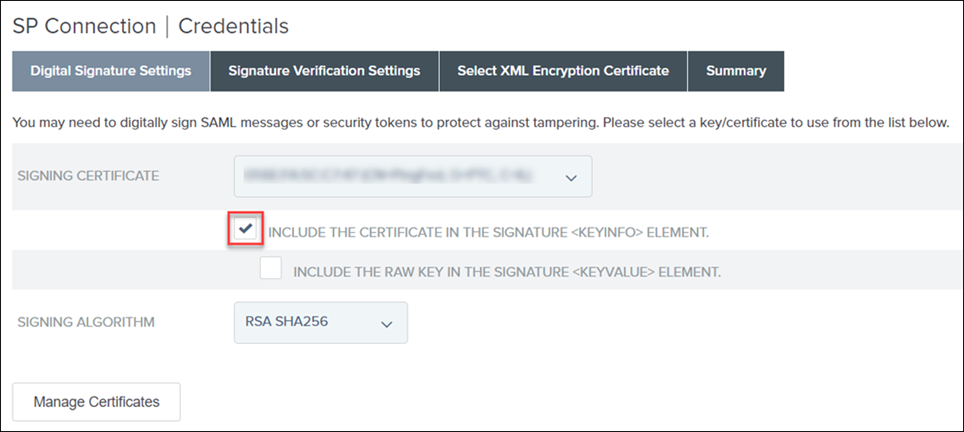

4. Aktivieren Sie auf der Registerkarte Digital Signature Settings für das SIGNING CERTIFICATE, das Sie erstellt haben, das Kontrollkästchen INCLUDE THE CERTIFICATE IN THE SIGNATURE <KEYINFO> ELEMENT, und klicken Sie auf Next.

Dies ist das Zertifikat auf Anwendungsebene, das für die digitale Signierung der Anforderung von PingFederate an den IdP verwendet wird.

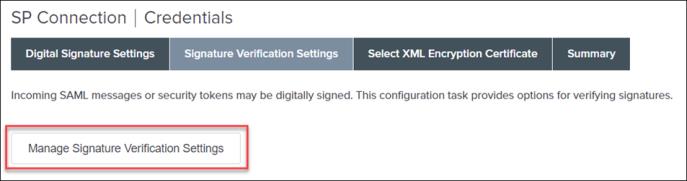

5. Klicken Sie auf der Registerkarte Signature Verification Settings auf Manage Signature Verification Settings.

a. Wählen Sie auf der Registerkarte Trust Model die Option UNANCHORED aus, und klicken Sie auf Next.

b. Überprüfen Sie auf der Registerkarte Signature Verification Certificate, ob das IdP-Signaturzertifikat angezeigt wird, und klicken Sie auf Next.

Dies ist das Zertifikat auf Anwendungsebene, das für die Signaturüberprüfung für Anforderungen vom IdP an PingFederate verwendet wird. Es wurde automatisch in PingFederate importiert, als Sie die Datei metadata.xml aus dem IdP importiert haben.

c. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done.

d. Klicken Sie auf der Registerkarte Signature Verification Settings auf Next.

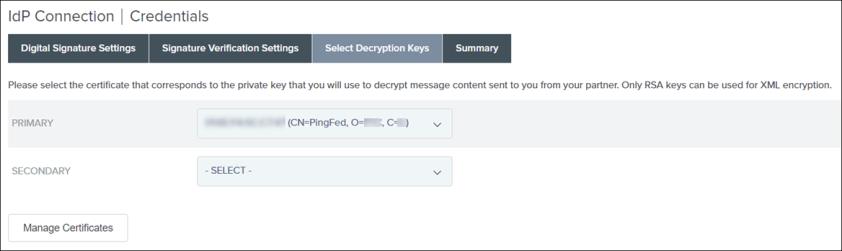

e. Wählen Sie auf der Seite Select Decryption Keys das Zertifikat PingFederate aus, und klicken Sie auf Next.

f. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done.

g. Klicken Sie auf der Seite Credentials auf Next.

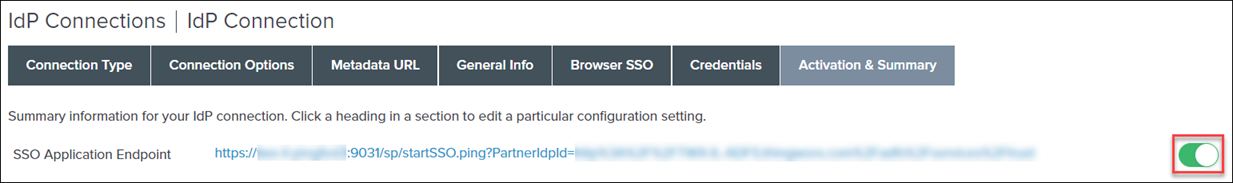

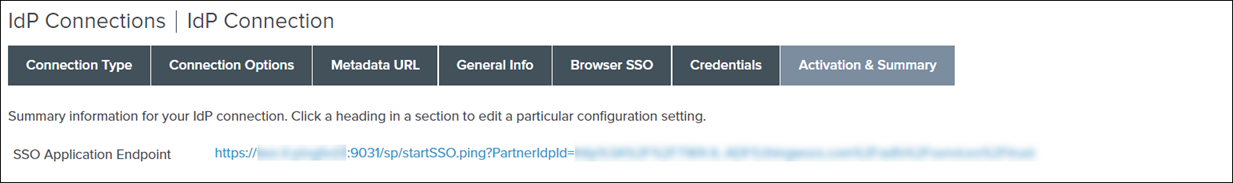

H) IdP-Verbindung aktivieren

Stellen Sie auf der Seite Activation & Summary sicher, dass SSO Application Endpoint aktiviert ist, und klicken Sie auf Save.

Die IdP-Verbindung wird jetzt erstellt und aktiviert.

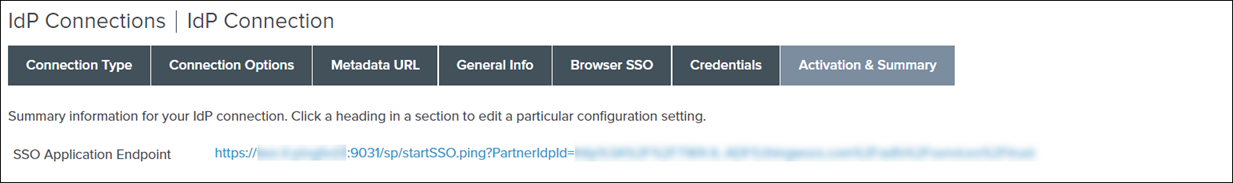

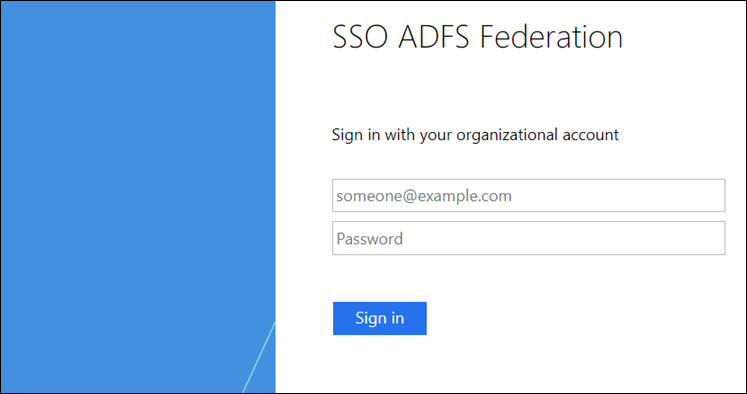

I) IdP-Verbindung verifizieren

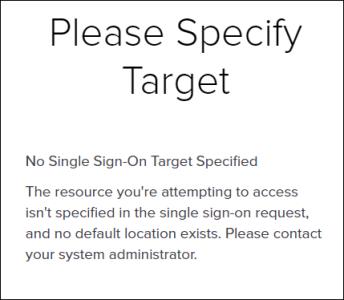

Klicken Sie auf die von Ihnen erstellte IdP-Verbindung, kopieren Sie die URL für SSO Application Endpoint, fügen Sie sie in einen Browser ein, und überprüfen Sie, ob zum IdP umgeleitet wird. Daher muss diese URL von PingFederate an AD FS umgeleitet werden. Es wird eine Seite angezeigt, die der folgenden ähnelt und eine Fehlermeldung enthält.

Teil C: Vertrauende Seite für AD FS konfigurieren

Schritt 1: Metadaten-XML-Datei aus PingFederate exportieren

1. Suchen Sie in PingFederate nach IDP Connections, und öffnen Sie die Suchergebnisse.

2. Klicken Sie für Ihre IdP-Verbindung in der Liste Select Action auf Export Metadata.

3. Klicken Sie auf der Seite Metadata Signing auf Next.

4. Klicken Sie auf der Seite Export & Summary auf Export, um die Metadatendatei in den Ordner Downloads auf Ihrem Rechner herunterzuladen, und klicken Sie auf Done.

5. Kopieren Sie die Metadaten-XML-Datei auf den AD FS-Rechner.

Schritt 2: Vertrauende Seite in AD FS hinzufügen

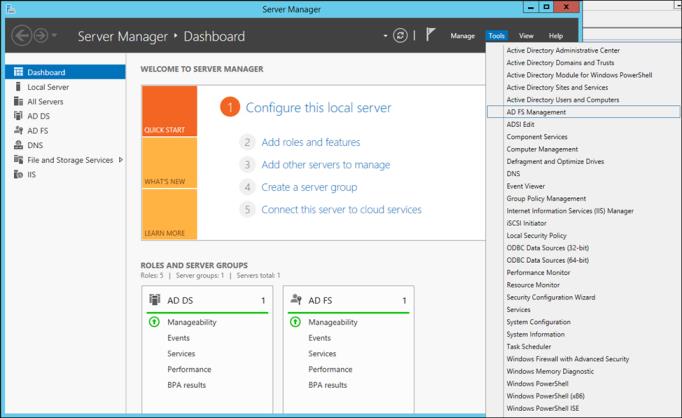

1. Melden Sie sich beim AD FS-Server an, und öffnen Sie Server Manager.

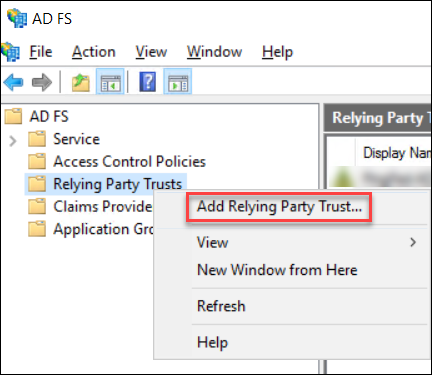

2. Gehen Sie zu > .

3. Klicken Sie unter AD FS mit der rechten Maustaste auf Relying Party Trusts, und wählen Sie dann Add Relying Party Trust aus. Damit soll sichergestellt werden, dass AD FS darauf vertraut, dass die Verbindung von PingFederate stammt.

4. Gehen Sie im Fenster Add Relying Party Trust Wizard wie folgt vor:

a. Klicken Sie auf Start.

b. Klicken Sie auf dem nächsten Bildschirm auf Import data about the relying party from a file.

c. Klicken Sie auf Browse, um zum Speicherort der Datei Metadata.xml zu navigieren, die Sie aus PingFederate kopiert haben, um eine vertrauende Seite in AD FS zu erstellen, und klicken Sie auf Next.

d. Geben Sie einen Namen unter Display name ein, und klicken Sie auf Next.

Notieren Sie sich diesen Namen, da er später benötigt wird.

e. Klicken Sie in den folgenden Fenstern auf Next, bis Sie den Bildschirm Finish erreicht haben. Klicken Sie dann auf Close.

Ihr aktueller Eintrag wird zur Liste Relying Part Trusts hinzugefügt.

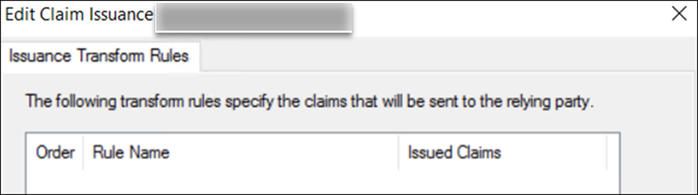

Sie sollten auch das folgende Fenster sehen (es ist möglicherweise hinter dem aktuellen Fenster verborgen):

5. Gehen Sie wie folgt vor, um die AD FS-Attribute Active Directory zuzuordnen:

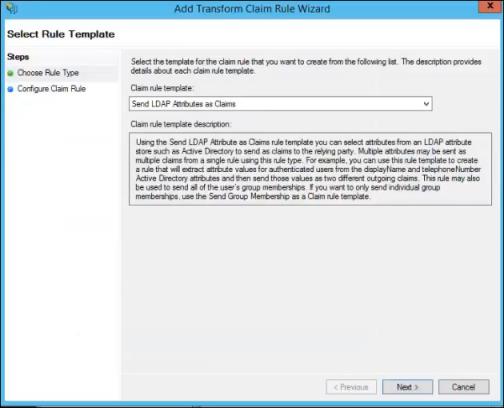

a. Klicken Sie im Fenster Edit Claim Issuance Policy for <Name der Vertrauensstellung der vertrauenden Seite> auf Add Rule, und klicken Sie auf Next.

b. Geben Sie einen Namen unter Claim rule name an, und legen Sie Attribute store auf Active Directory fest.

c. Wählen Sie in der Tabelle Mapping of LDAP attributes to outgoing claim types die Werte aus den Listen aus, um die AD FS-Attribute den Active Directory-Attributen zuzuordnen:

Wenn Sie diese Attribute nicht ordnungsgemäß zuordnen, funktioniert das Single Sign-On nicht. |

Display-Name | Name |

E-Mail-Addresses | E-Mail Address |

SAM-Account-Name | Name ID |

Is-Member-Of-DL | Gruppe |

User-Principal-Name | UPN |

d. Klicken Sie auf Finish, und klicken Sie auf OK.

Schritt 3: AD FS einrichten, um die vollständige Meldung und Bestätigung zu verschlüsseln

1. Öffnen Sie auf dem AD FS-Rechner Windows PowerShell als Administrator.

2. Führen Sie den folgenden Befehl auf dem AD FS-Rechner aus, damit die Kommunikation funktioniert:

Set-ADFSRelyingPartyTrust -TargetName <Name der Vertrauensstellung der vertrauenden Seite> -SamlResponseSignature "MessageAndAssertion"

dabei ist <Name der Vertrauensstellung der vertrauenden Seite> der Name der Vertrauensstellung der vertrauenden Seite, den Sie in Schritt 2 oben erstellt und notiert haben.

Dieser Befehl konfiguriert die SAML-Antwortsignatur über Windows PowerShell.

Teil D: Endpunkt-URL der IdP-Verbindung verifizieren

1. Kopieren Sie aus PingFederate die URL für SSO Application Endpoint, und fügen Sie sie in ein Inkognito-Fenster ein.

2. Melden Sie sich mit dem Domänennamen und dem Administratorbenutzer an, den Sie für AD FS erstellt haben.

Die folgende Meldung sollte angezeigt werden:

Teil E: PingFederate-Serviceanbieterverbindungen für ThingWorx erstellen

Schritt 1: ThingWorx Signaturzertifikat erstellen

1. Erstellen Sie im Ordner <ThingWorx Installationsordner>/ThingworxPlatform den Ordner ssoSecurityConfig.

2. Erstellen Sie einen Keystore des Typs JKS, und benennen Sie ihn wie folgt als sso-keystore.jks:

▪ Generieren Sie ein Schlüsselpaar.

▪ Geben Sie den allgemeinen Namen (Common Name, CN) des Zertifikats als ThingWorx an.

3. Exportieren Sie thingworx.cer aus sso-keystore.jks in den Ordner ssoSecurityConfig.

Schritt 2: Dienstanbieter-Verbindung für ThingWorx konfigurieren

A) Allgemeine Informationen zum Erstellen einer Dienstanbieter-Verbindung angeben

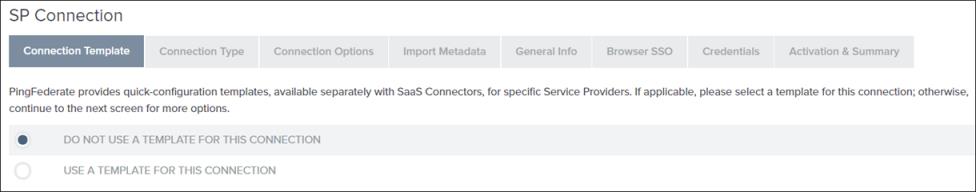

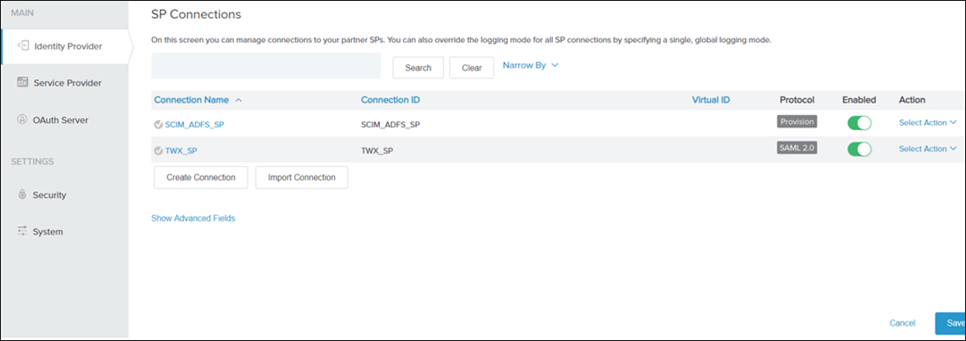

1. Suchen Sie auf der Hauptseite von PingFederate nach der Gruppe SP Connections, und klicken Sie auf Create Connection. Die Seite SP Connection wird geöffnet.

2. Wählen Sie auf der Registerkarte Connection Template die Option DO NOT USE A TEMPLATE FOR THIS CONNECTION aus, und klicken Sie auf Next.

3. Aktivieren Sie auf der Registerkarte Connection Type die Kontrollkästchen Browser SSO Profiles und SAML 2.0 Protocol, und klicken Sie auf Next.

4. Aktivieren Sie auf der Registerkarte Connection Options das Kontrollkästchen BROWSER SSO, und klicken Sie auf Next.

5. Wählen Sie auf der Registerkarte Import Metadata die Option None aus, und klicken Sie auf Next.

6. Führen Sie auf der Registerkarte General Info die folgenden Aufgaben aus:

a. Geben Sie im Feld Partner’s Entity ID (Connection ID) einen eindeutigen Wert an, z.B. TWX_SP.

Notieren Sie diesen Wert, da Sie ihn beim Konfigurieren der ThingWorx Datei sso-settings.json verwenden werden.

b. Geben Sie im Feld Connection Name einen beschreibenden Namen an, z.B. TWX_SP.

Dies ist der Name, der in der SP-Verbindungsliste von PingFederate angezeigt wird.

c. Geben Sie im Feld Base URL die URL des Servers ein, auf dem ThingWorx bereitgestellt wird, und klicken Sie auf Next. Beispiel: https://{ThingWorxHost_FQDN}:8443.

7. Klicken Sie auf der Registerkarte Browser SSO auf Configure Browser SSO. Die Seite Browser SSO wird geöffnet, auf der Sie die Einstellungen für das Single Sign-On für Ihren Browser angeben müssen.

B) Browser-SSO-Einstellungen konfigurieren

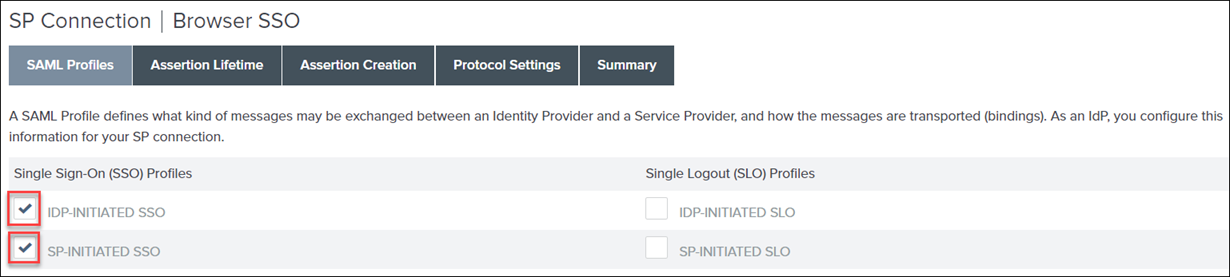

1. Wählen Sie auf der Registerkarte SAML Profiles auf der Seite Browser SSO unter dem Abschnitt Single Sign-On (SSO) Profiles die folgenden Optionen aus, und klicken Sie auf Next:

▪ IDP-INITIATED SSO

▪ SP-INITIATED SSO

Wählen Sie keine Optionen in der Spalte Single Logout (SLO) Profiles aus.

2. Legen Sie auf der Registerkarte Assertion Lifetime die Option Minutes Before auf 60 und Minutes After auf 480fest. Klicken Sie auf Next.

3. Klicken Sie auf der Registerkarte Assertion Creation auf Configure Assertion Creation. Die Seite Assertion Creation wird geöffnet, auf der Sie die Einstellungen für die Bestätigungserstellung angeben müssen.

C) Einstellungen für die Bestätigungserstellung konfigurieren

1. Klicken Sie auf der Registerkarte Identity Mapping auf der Seite Assertion Creation auf Standard, und klicken Sie auf Next.

2. Geben Sie auf der Registerkarte Attribute Contract unter Attribute Contract SAML_Subject ein, und wählen Sie den Wert unter Subject Name Format aus.

3. Konfigurieren Sie auf der Registerkarte Attribute Contract im Feld Extend the Contract die folgenden Einstellungen, und klicken Sie nach jedem Wert auf Hinzufügen:

Extend the Contract | Attribute Name Format |

|---|---|

group | urn:oasis:names:tc:SAML:2.0:attrname-format:unspecified |

uid | urn:oasis:names:tc:SAML:2.0:attrname-format:unspecified |

email | urn:oasis:names:tc:SAML:2.0:attrname-format:unspecified |

Klicken Sie auf Next.

4. Klicken Sie auf der Registerkarte Authentication Source Mapping auf Map New Authentication Policy. Die Seite Authentication Policy Mapping wird geöffnet, auf der Sie die Einstellungen für die Authentifizierungsrichtlinienzuordnung angeben müssen.

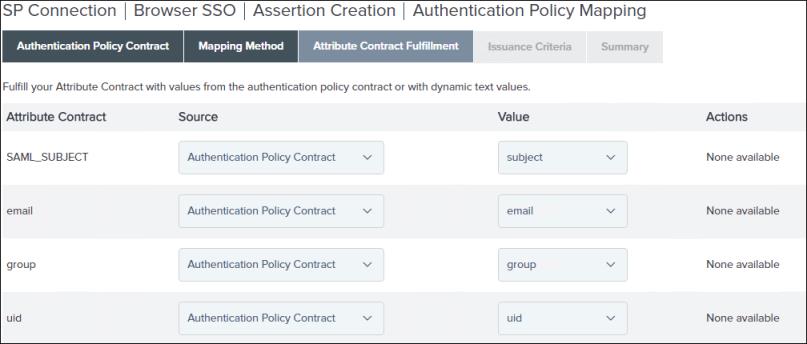

D) Einstellungen der Authentifizierungsrichtlinienzuordnung konfigurieren

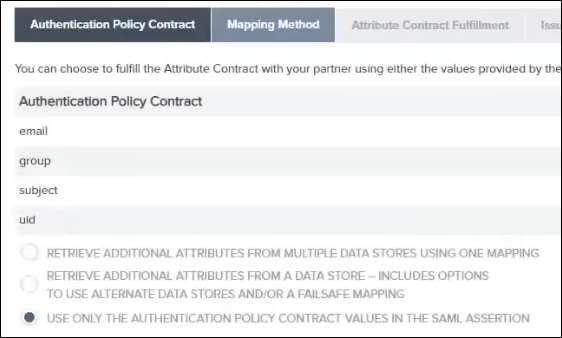

1. Wählen Sie in der Liste Authentication Policy Contract auf der Seite Authentication Policy Mapping den Attributvertrag aus, den Sie in Teil B – Schritt 2 erstellt haben, d.h. SPContract. Klicken Sie auf Next.

2. Klicken Sie auf der Registerkarte Mapping Method auf USE ONLY THE AUTHENTICATION POLICY CONTRACT VALUES IN THE SAML ASSERTION, und klicken Sie auf Next.

3. Wählen Sie auf der Registerkarte Attribute Contract Fulfillment die folgenden Werte für die Authentifizierungsrichtlinienverträge email, group, SAML_SUBJECT und uid aus:

▪ Wählen Sie in der Liste Source die Option Authentication Policy Contract aus.

▪ Wählen Sie in der Liste Value den entsprechenden Eintrag aus der Liste aus.

Klicken Sie auf Next.

4. Überspringen Sie die Einstellungen auf der Registerkarte Issuance Criteria, und klicken Sie auf Next.

5. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite Assertion Creation wird geöffnet, auf der Sie die Konfigurationseinstellungen für die Bestätigungserstellung prüfen müssen.

E) Konfigurationseinstellungen für die Bestätigungserstellung prüfen

1. Auf der Registerkarte Authentication Source Mapping auf der Seite Assertion Creation werden die Informationen angezeigt, die Sie beim Zuordnen einer neuen Authentifizierungsrichtlinie ausgewählt haben. Klicken Sie auf Next.

2. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite Browser SSO wird geöffnet.

3. Auf der Registerkarte Assertion Creation auf der Seite Browser SSO werden die Informationen angezeigt, die Sie beim Konfigurieren der Bestätigungserstellung eingegeben haben. Klicken Sie auf Next.

4. Klicken Sie auf der Registerkarte Protocol Settings auf Configure Protocol Settings. Die Seite Protocol Settings wird geöffnet, auf der Sie die Protokolleinstellungen angeben müssen.

F) Protokolleinstellungen konfigurieren und prüfen

1. Gehen Sie auf der Registerkarte Assertion Consumer Service URL auf der Seite Protocol Settings wie folgt vor:

a. Aktivieren Sie das Kontrollkästchen Default.

b. Geben Sie im Feld Index den Wert 0 ein.

c. Wählen Sie in der Liste Binding die Option POST aus.

d. Geben Sie im Feld Endpoint URL /Thingworx/saml/SSO ein.

e. Klicken Sie auf Hinzufügen und dann auf Next.

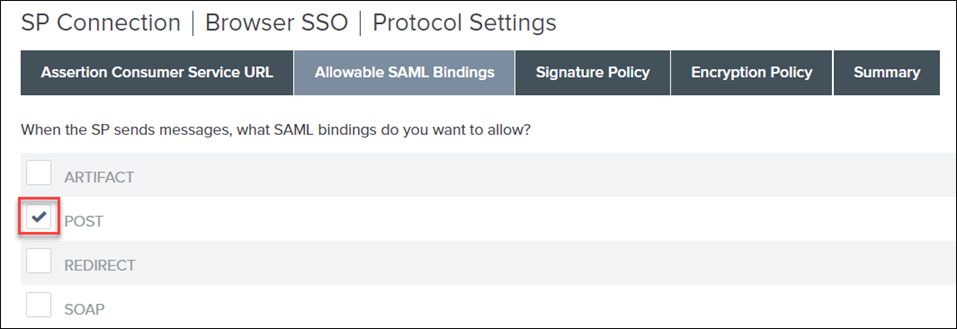

2. Aktivieren Sie auf der Registerkarte Allowable SAML Bindings das Kontrollkästchen POST, und klicken Sie auf Next.

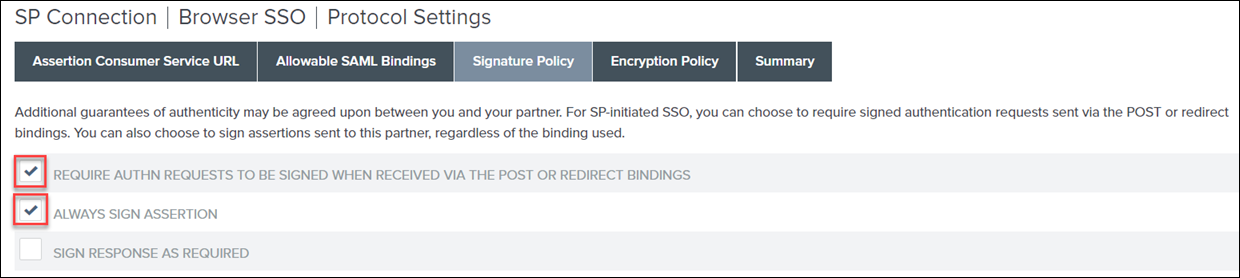

3. Wählen Sie auf der Registerkarte Signature Policy die folgenden Optionen aus, und klicken Sie auf Next:

▪ REQUIRE AUTHN REQUESTS TO BE SIGNED WHEN RECEIVED VIA THE POST OR REDIRECT BINDINGS

▪ ALWAYS SIGN THE SAML ASSERTION

4. Wählen Sie auf der Registerkarte Encryption Policy die Option The Entire Assertion aus, und klicken Sie auf Next.

5. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite Browser SSO wird geöffnet.

6. Auf der Registerkarte Protocol Settings auf der Seite Browser SSO werden die Informationen angezeigt, die Sie beim Konfigurieren der Protokolleinstellungen ausgewählt haben. Klicken Sie auf Next.

7. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite SP Connection wird geöffnet.

8. Klicken Sie auf der Registerkarte Browser SSO der Seite SP Connection auf Next.

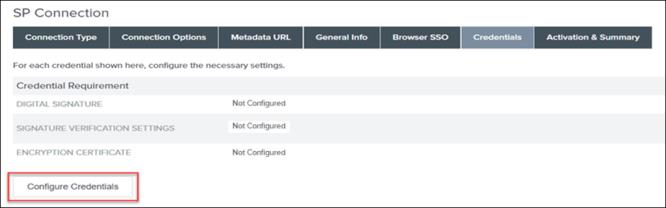

9. Klicken Sie auf der Registerkarte Credentials auf Configure Credentials. Die Seite Credentials wird geöffnet, auf der Sie die Einstellungen für die Konfiguration der Anmeldeinformationen angeben müssen.

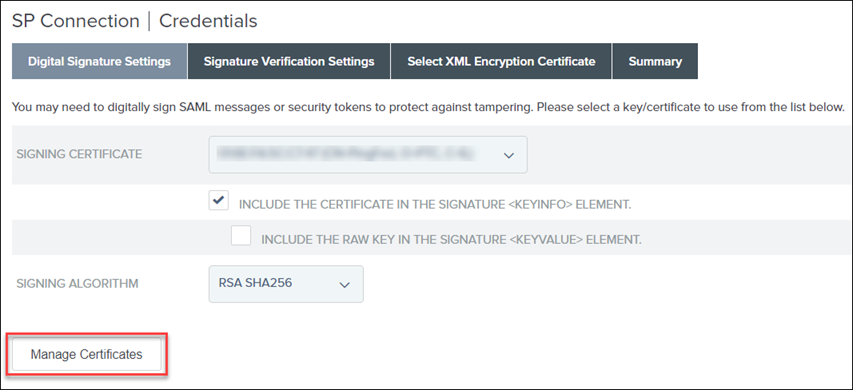

G) Anmeldeinformationen konfigurieren

1. Führen Sie auf der Registerkarte Digital Signature Settings die folgenden Aufgaben aus:

a. Wählen Sie in der Liste SIGNING CERTIFICATE das Zertifikat aus der Liste aus.

b. Aktivieren Sie das Kontrollkästchen INCLUDE THE CERTIFICATE IN THE SIGNATURE <KEYINFO> ELEMENT.

Klicken Sie auf Next.

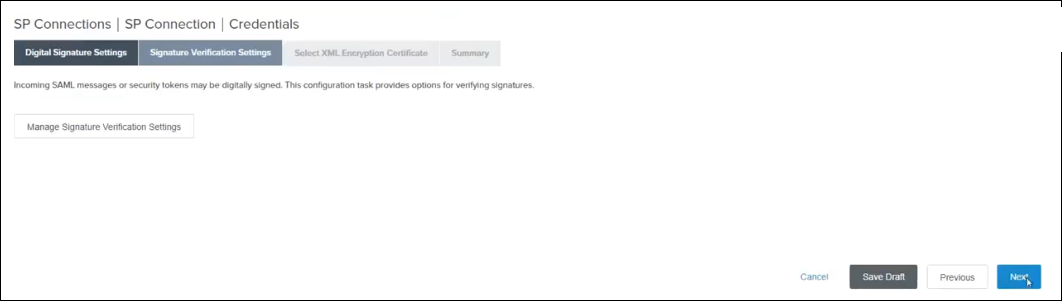

2. Klicken Sie auf der Registerkarte Signature Verification Settings auf Save Draft.

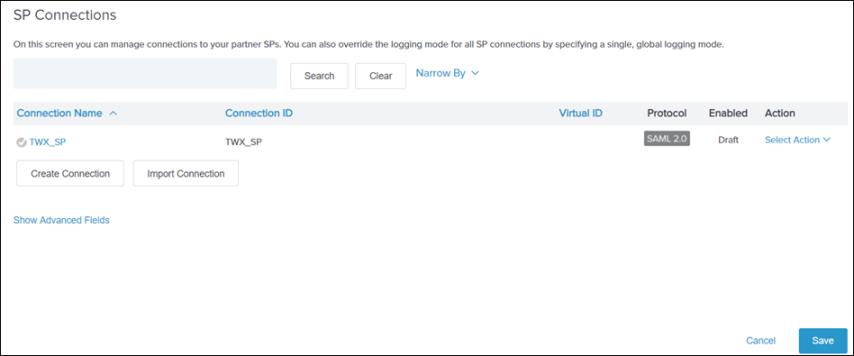

3. Klicken Sie auf Manage All und dann auf Save.

H) Signaturverifizierungseinstellungen konfigurieren und das Zertifikat importieren und verschlüsseln

1. Um die gespeicherte Konfiguration wiederherzustellen, klicken Sie auf Identity Provider, und klicken Sie in SP Connections auf Manage All.

2. Klicken Sie auf die SP-Verbindung, TWX_SP, die Sie als Entwurf gespeichert haben, und klicken Sie auf Manage Signature Verification Settings.

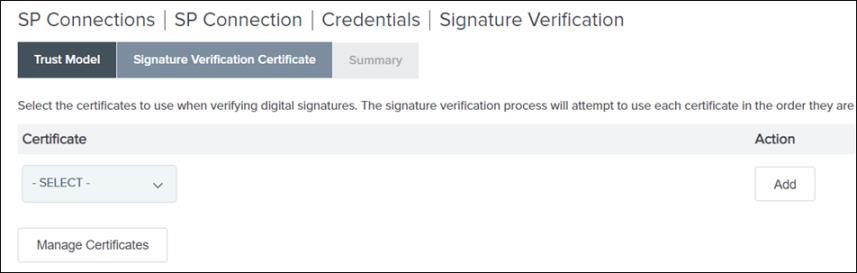

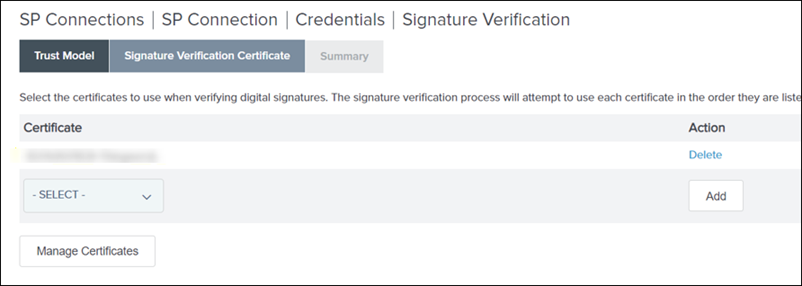

3. Wählen Sie auf der Registerkarte Trust Model die Option UNANCHORED aus, und klicken Sie auf Next.

Für Signature Verification Certificate ist kein Zertifikat in der Liste verfügbar.

4. Klicken Sie auf Manage Certificates und dann auf Importieren.

5. Klicken Sie auf der Registerkarte Import Certificate auf Choose file, um zur Zertifikatdatei zu navigieren, die Sie in Teil E – Schritt 1 erstellt haben, und klicken Sie auf Next.

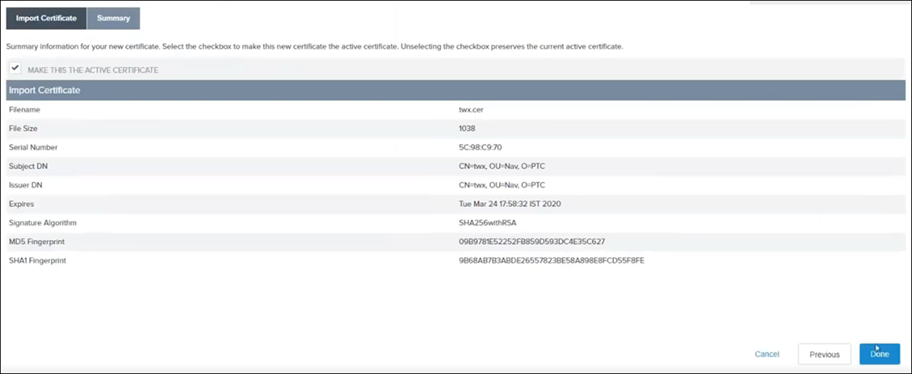

6. Stellen Sie auf der Registerkarte Summary sicher, dass das Kontrollkästchen MAKE THIS THE ACTIVE CERTIFICATE aktiviert ist.

7. Überprüfen Sie die Informationen auf der Seite Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite Certificate Management wird geöffnet.

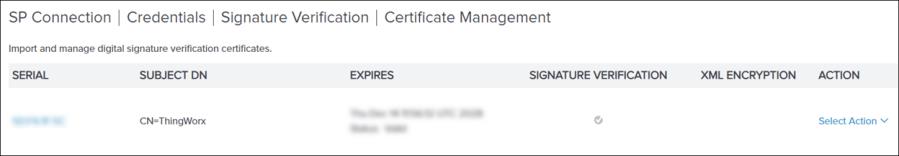

8. Klicken Sie auf Fertig. Die Seite Signature Verification wird geöffnet.

9. Auf der Registerkarte Signature Verification Certificate sollten Sie das Zertifikat sehen, das Sie importiert haben. Klicken Sie auf Next.

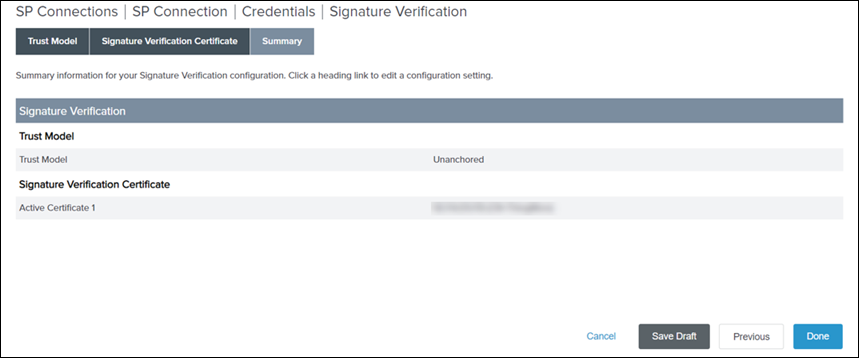

10. Klicken Sie auf der Seite Summary auf Fertig.

11. Klicken Sie auf der Registerkarte Signature Verification Settings auf Next.

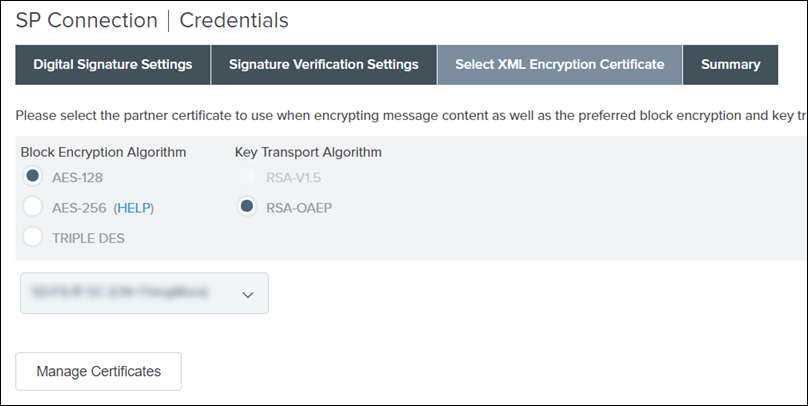

J) Zertifikat verschlüsseln

1. Führen Sie auf der Registerkarte Select XML Encryption Certificate die folgenden Schritte aus, und klicken Sie auf Next:

a. Wählen Sie AES-128 für Block Encryption Algorithm aus.

b. Wählen Sie RSA-OAEP für Key Transport Algorithm aus.

c. Wählen Sie das Zertifikat aus der Liste aus.

2. Überprüfen Sie die Informationen auf der Registerkarte Summary. Wenn die Informationen korrekt sind, klicken Sie auf Done. Die Seite Credentials wird geöffnet, auf der Sie die Einstellungen für die Signaturüberprüfung prüfen müssen.

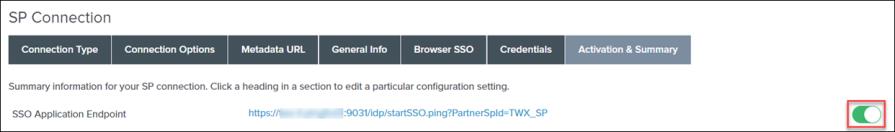

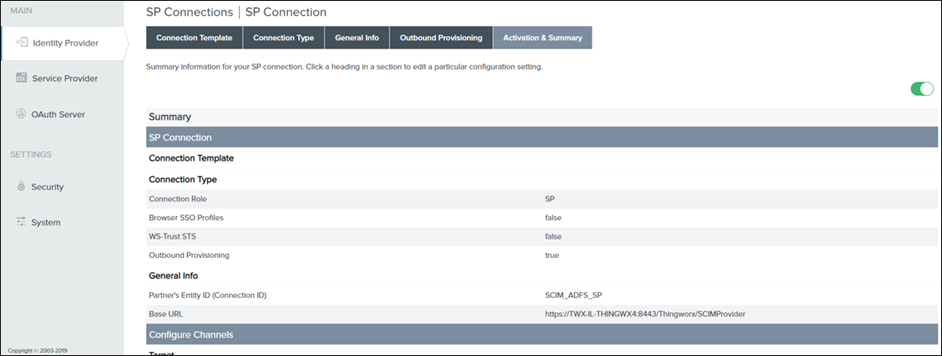

K) SP-Verbindung aktivieren

1. Auf der Registerkarte Credentials auf der Seite SP Connection werden die Informationen angezeigt, die Sie beim Konfigurieren der Anmeldeinformationen ausgewählt haben. Klicken Sie auf Next.

2. Stellen Sie auf der Seite Activation & Summary unter Connection Status sicher, dass die Verbindung aktiviert ist.

3. Klicken Sie auf Save.

Schritt 3: ThingWorx Dienstanbieter-Verbindungsmetadaten und öffentliches PingFederate-Zertifikat exportieren

A) Metadaten aus PingFederate für ThingWorx exportieren

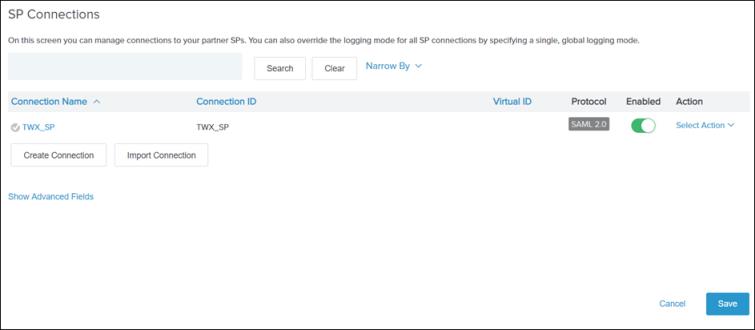

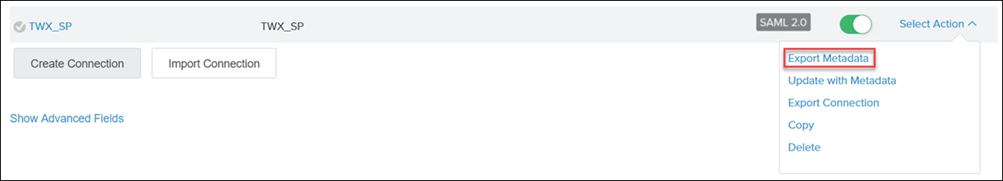

1. Klicken Sie in PingFederate unter SP Connections auf Manage All.

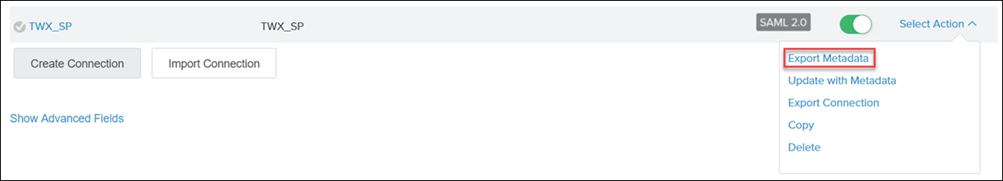

2. Klicken Sie für die SP-Verbindung, die Sie in Teil E – Schritt 2 erstellt haben, d.h. TWX_SP, in der Liste Select Action auf Export Metadata.

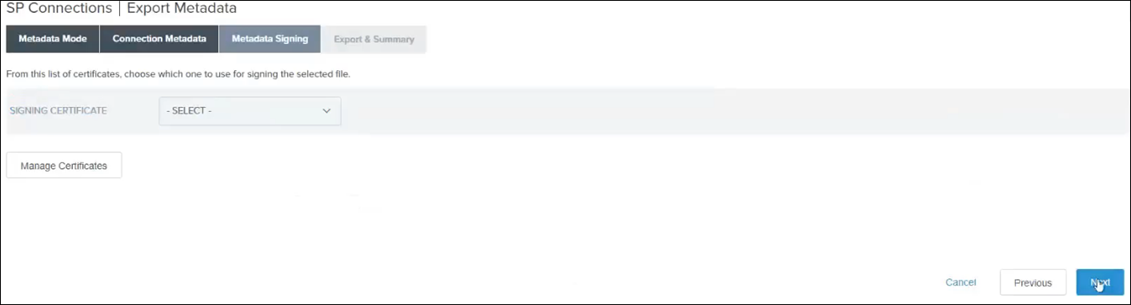

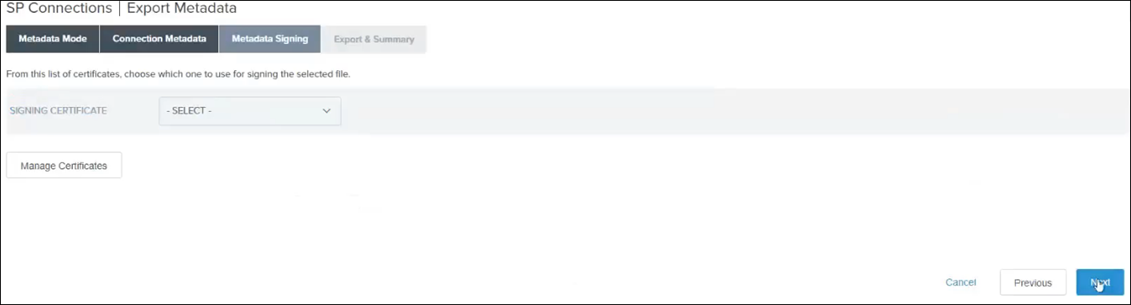

3. Klicken Sie auf der Registerkarte Metadata Signing auf Next.

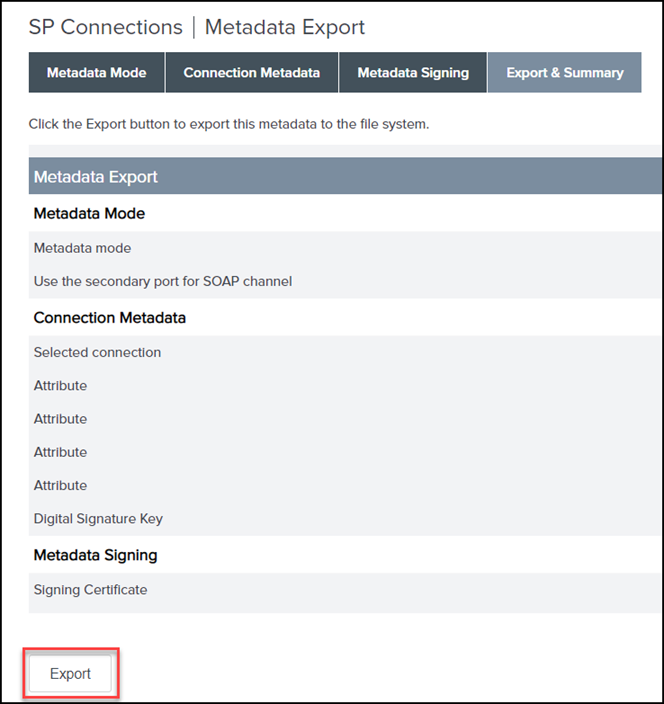

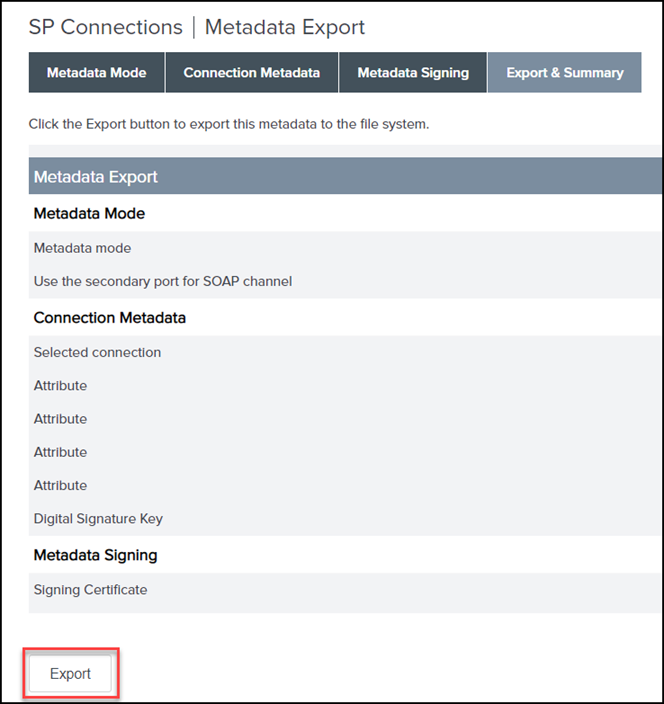

4. Klicken Sie auf der Registerkarte Export & Summary auf Export.

Die Datei wird heruntergeladen.

5. Klicken Sie auf Fertig.

B) Öffentliches PingFederate-Zertifikat exportieren

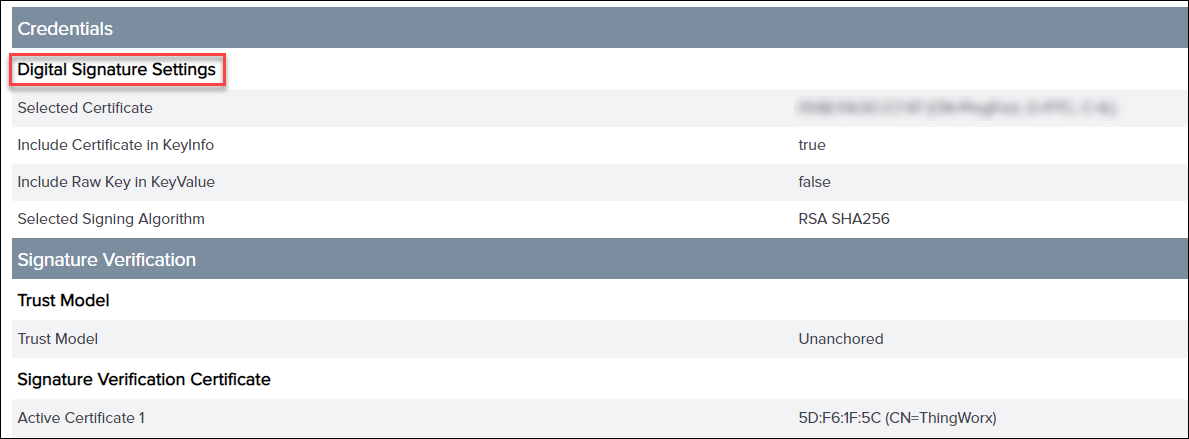

1. Klicken Sie in PingFederate unter SP Connections auf die SP-Verbindung, die Sie ausgewählt haben, TWX_SP.

2. Klicken Sie auf der Registerkarte Activation & Summary unter dem Abschnitt Credentials auf Digital Signature Settings, und führen Sie die folgenden Schritte aus:

3. Klicken Sie auf Manage Certificates.

4. Klicken Sie für Ihr Zertifikat in der Liste Select Action auf Export.

5. Aktivieren Sie das Kontrollkästchen CERTIFICATE ONLY, und klicken Sie auf Export.

Die Datei wird heruntergeladen. Benennen Sie diese Datei in einen entsprechenden Namen um. Beispiel: pingfedsigning.crt

6. Importieren Sie diese öffentliche PingFederate-Zertifikatdatei in den Keystore sso-keystore.jks, den Sie in Teil E – Schritt 1 erstellt haben.

Schritt 3: ThingWorx Dienstanbieter-Verbindungsmetadaten und öffentliches PingFederate-Zertifikat exportieren

A) Metadaten aus PingFederate für ThingWorx exportieren

1. Klicken Sie in PingFederate unter SP Connections auf Manage All.

2. Klicken Sie für die SP-Verbindung, die Sie in Teil E – Schritt 2 erstellt haben, d.h. TWX_SP, in der Liste Select Action auf Export Metadata.

3. Klicken Sie auf der Registerkarte Metadata Signing auf Next.

4. Klicken Sie auf der Registerkarte Export & Summary auf Export.

Die Datei wird heruntergeladen.

5. Klicken Sie auf Done und dann auf Save.

B) Öffentliches PingFederate-Zertifikat exportieren

1. Klicken Sie in PingFederate unter SP Connections auf die SP-Verbindung, die Sie ausgewählt haben, TWX_SP.

2. Klicken Sie auf der Registerkarte Activation & Summary unter dem Abschnitt Credentials auf Digital Signature Settings, und führen Sie die folgenden Schritte aus:

3. Klicken Sie auf Manage Certificates.

4. Klicken Sie für Ihr Zertifikat in der Liste Select Action auf Export.

5. Aktivieren Sie das Kontrollkästchen CERTIFICATE ONLY, und klicken Sie auf Export.

Die Datei wird heruntergeladen. Benennen Sie diese Datei in einen entsprechenden Namen um. Beispiel: pingfedsigning.crt

6. Importieren Sie diese öffentliche PingFederate-Zertifikatdatei in den Keystore sso-keystore.jks, den Sie in Teil E – Schritt 1 erstellt haben.

Teil F: ThingWorx für Single Sign-On konfigurieren

1. Halten Sie den ThingWorx Server an.

2. Befolgen Sie die Schritte unter ThingWorx für Single Sign-On konfigurieren.

Nachdem Sie ThingWorx für Single Sign-On konfiguriert haben, muss ssoSecurityConfig die folgenden Dateien enthalten:

Teil G: SSL-Zertifikate erstellen

Schritt 1: ThingWorx SSL-Zertifikat in die PingFederate Java-cacerts-Datei importieren

1. Erstellen Sie ein KeyPair (Keystore) für ThingWorx. Stellen Sie sicher, dass Sie den FQDN des ThingWorx Hosts als CN-Wert verwenden.

2. Exportieren Sie das öffentliche ThingWorx SSL-Zertifikat aus diesem Schlüsselpaar.

3. Importieren Sie das ThingWorx-SSL-Zertifikat (.crt) in die Java-cacerts-Datei auf dem PingFederate Rechner.

4. Starten Sie PingFederate neu.

Schritt 2: PingFederate-SSL-Zertifikat in die ThingWorx Java-cacerts-Datei importieren

1. Gehen Sie folgendermaßen vor, um das PingFederate-Zertifikat zu exportieren:

a. Klicken Sie in PingFederate auf > .

b. Klicken Sie für Ihr Zertifikat in der Liste Select Action auf Export, und klicken Sie auf Next.

c. Stellen Sie auf der Registerkarte Export Certificate sicher, dass CERTIFICATE ONLY der Standardwert ist, und klicken Sie auf Next.

d. Klicken Sie auf der Registerkarte Export & Summary auf Export.

Das Zertifikat wird heruntergeladen.

e. Benennen Sie das Zertifikat in einen geeigneten Namen um. Beispiel: pingfedssl.cer.

2. Importieren Sie das PingFederate-SSL-Zertifikat (.crt) in die Java-cacerts-Datei auf dem ThingWorx Rechner.

Schritt 3: PingFederate-SSL-Zertifikat in die PingFederate-Java-cacerts-Datei importieren

Importieren Sie das PingFederate-SSL-Zertifikat (.crt) in die Java-cacerts-Datei auf dem PingFederate Rechner.

PingFederate validiert die Token-Endpunkt-URL während der Erstellung von SCIM AD FS SP. Dieser Schritt ist beim Konfigurieren von SCIM notwendig. |

Teil H: OAuth-Client-Verbindung für ThingWorx erstellen

Führen Sie die Schritte unter OAuth-Client-Verbindung für ThingWorx erstellen aus.

Stellen Sie sicher, dass im Feld Redirect URIS keine Leerzeichen vorhanden sind, und klicken Sie am Ende der Konfiguration auf Save. |

Teil I: Überprüfen, ob ThingWorx startet, bevor Sie mit der SCIM-Konfiguration fortfahren

1. Starten Sie ThingWorx.

Überprüfen Sie die Protokolldatei, um sicherzustellen, dass keine Fehler vorliegen.

2. Melden Sie sich mit der bzw. dem Domain\username, die bzw. den Sie in AD FS erstellt haben, bei ThingWorx an.

Teil J: SCIM mit ThingWorx konfigurieren

Weitere Informationen finden Sie unter Bereitstellung.

Schritt 1: Ausgehende Bereitstellung aktivieren

1. Beenden Sie PingFederate.

2. Beenden Sie ThingWorx.

3. Aktualisieren Sie in der Datei run.properties unter <pf_install>/pingfederate/bin, wobei <pf_install> der Installationsort für PingFederate ist, den Wert von pf.provisioner.mode auf STANDALONE.

pf.provisioner.mode=STANDALONE

4. Starten Sie PingFederate.

Weitere Informationen dazu finden Sie unter PingFederate zum Umleiten von Benutzeranmeldeanfragen an Ihren IdP konfigurieren.

Schritt 2: Datenspeicher für Active Directory erstellen

1. Suchen Sie in PingFederate nach Data Stores.

2. Klicken Sie auf Add New Data Store.

3. Geben Sie einen Namen unter NAME ein, z.B. LDAP_ADFS, und wählen Sie für TYPE die Option Directory (LDAP) aus, und klicken Sie auf Next.

4. Geben Sie für HOSTNAME(S) den FQDN des AD FS-Rechners an.

5. Geben Sie für den USER DN cn=Administrator,cn= Users,dc=thingworx,dc=com an.

6. Geben Sie für das PASSWORD dasselbe Administratorpasswort ein, das Sie in Active Directory festgelegt haben, und klicken Sie auf Next.

7. Klicken Sie auf der Registerkarte Summary auf Save.

Weitere Informationen finden Sie unter LDAP als Datenspeicher hinzufügen.

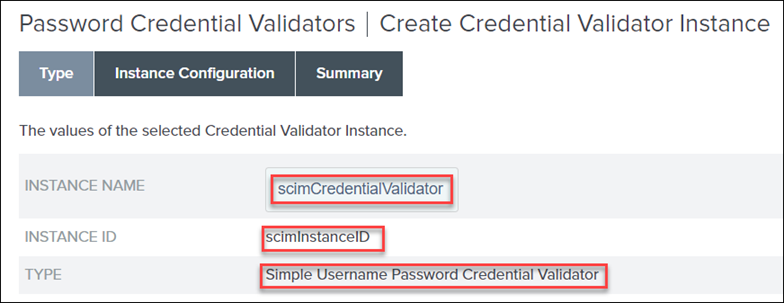

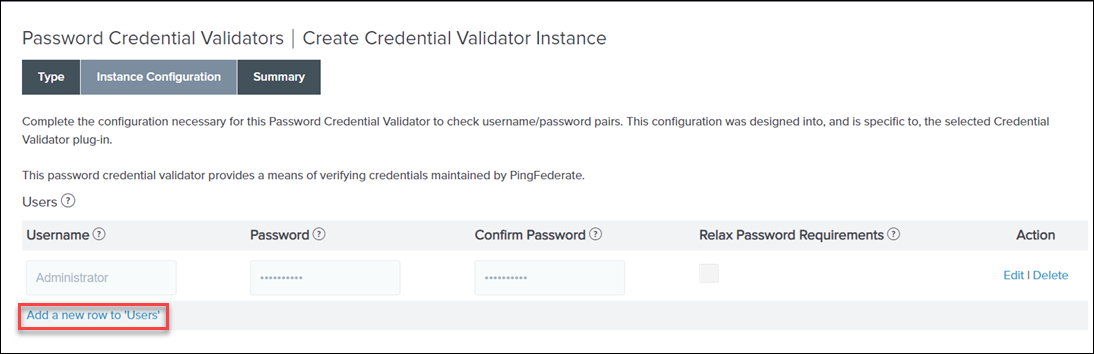

Schritt 3: Instanz eines Passwort-Anmeldeinformationsvalidierers erstellen

1. Suchen Sie in PingFederate nach Password Credential Validators.

2. Klicken Sie auf Create New Instance.

3. Geben Sie Werte für den INSTANCE NAME und INSTANCE ID an.

4. Wählen Sie in der Liste TYPE die Option Simple Username Password Credential Validator aus, und klicken Sie auf Next.

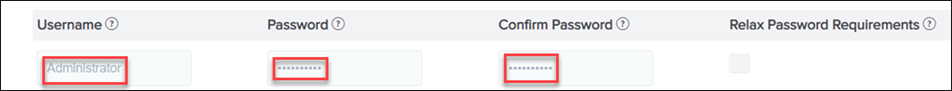

5. Klicken Sie auf der Registerkarte Instance Configuration auf Add a new row to ‘Users’.

6. Geben Sie Username und Password eines vorhandenen ThingWorx Benutzers an, z.B. Administrator. Klicken Sie auf Update und dann auf Next.

7. Klicken Sie auf der Registerkarte Summary auf Done und Save.

Weitere Informationen finden Sie unter Instanz eines Passwort-Anmeldeinformationsvalidierers konfigurieren.

Schritt 4: Instanz des Passwort-Anmeldeinformationsvalidierers dem persistenten Gewährungsvertrag zuordnen

1. Suchen Sie in PingFederate nach Resource Owner Credentials Grant Mapping.

2. Wählen Sie in der SOURCE PASSWORD VALIDATOR INSTANCE den Validierer aus, den Sie oben erstellt haben, und klicken Sie auf Add Mapping.

3. Klicken Sie auf der Registerkarte Attribute Sources & User Lookup auf Next.

4. Legen Sie auf der Registerkarte Contract Fulfillment die Option Source auf Password Credential Validator, Value auf username fest, und klicken Sie auf Next.

5. Klicken Sie auf der Registerkarte Issuance Criteria auf Next.

6. Klicken Sie auf der Registerkarte Summary auf Save.

Weitere Informationen finden Sie unter Instanz eines Passwort-Anmeldeinformationsvalidierers konfigurieren.

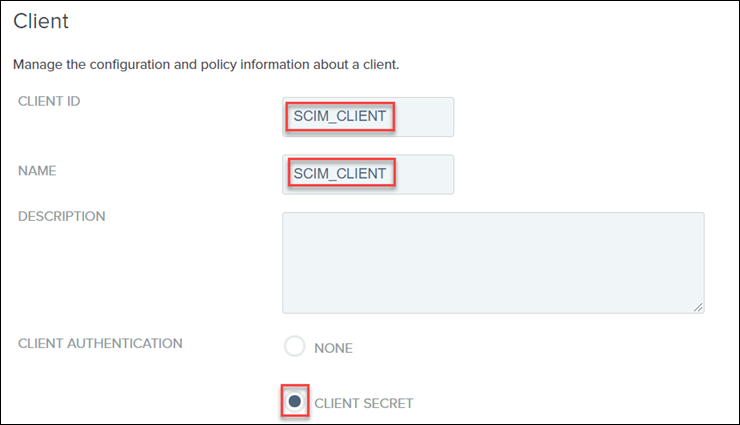

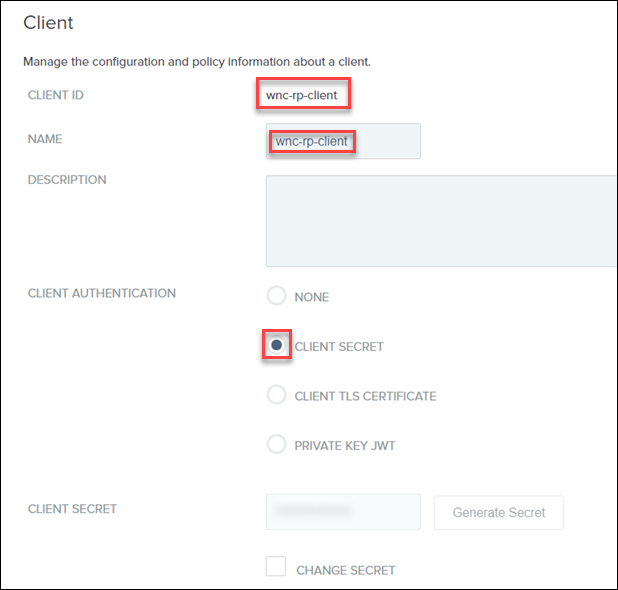

Schritt 5: OAuth-Client für SCIM erstellen

Der OAuth-Client ist ein Verbindungspunkt, über den PingFederate Zugriffs-Token für ThingWorx bereitstellen kann. Dienstanbieter verwenden diese Zugriffs-Token, um OAuth-geschützte Ressourcen aus ThingWorx anzufordern.

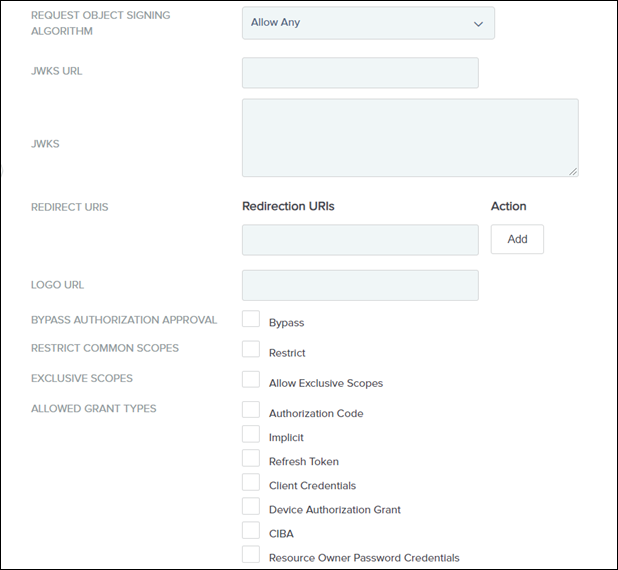

1. Suchen Sie in PingFederate nach Clients, und öffnen Sie die Suchergebnisse. Klicken Sie auf Add Client.

2. Geben Sie einen eindeutigen Wert für CLIENT ID und NAME an.

3. Legen Sie CLIENT AUTHENTICATION auf CLIENT SECRET fest.

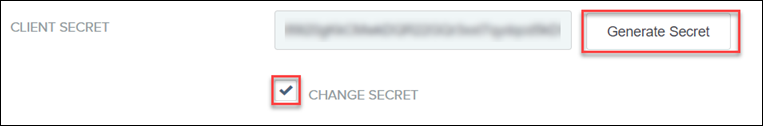

4. Aktivieren Sie für CLIENT SECRET das Kontrollkästchen CHANGE SECRET, und klicken Sie dann auf Generate Secret.

Notieren Sie den Wert von CLIENT ID und CLIENT SECRET, da Sie diese benötigen, während Sie den Abschnitt SCIMAccessTokenServicesSettings in der Datei platform-settings.json konfigurieren.

5. Geben Sie im Feld REDIRECT URIS https://{THINGWORX HOST}:8443/Thingworx/SCIMProvider/SCIM ein, und klicken Sie auf Add.

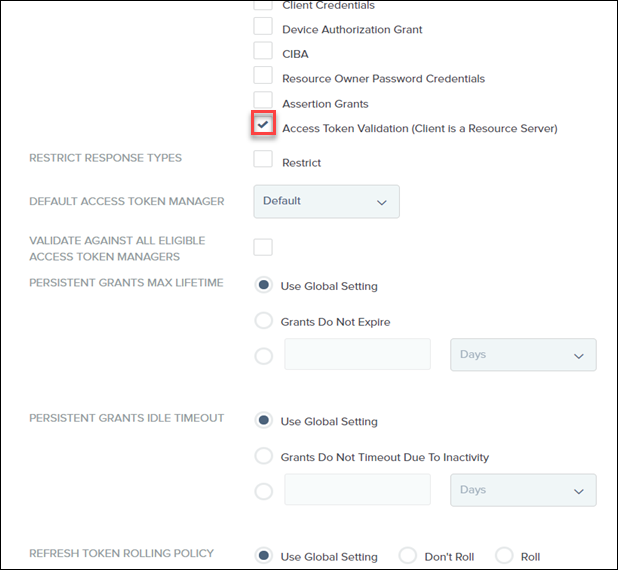

6. Wählen Sie für ALLOWED GRANT TYPES die Kontrollkästchen Client Credentials, Resource Owner Password Credentials und Access Token Validation (Client is a Resource Server) aus.

7. Legen Sie DEFAULT ACCESS TOKEN MANAGER auf Default fest.

8. Stellen Sie sicher, dass Sie die verbleibenden Werte gemäß dem folgenden Bild festlegen:

9. Klicken Sie auf Save.

Weitere Informationen finden Sie unter OAuth-Client für SCIM erstellen.

Schritt 6: SCIM in der Datei "platform-settings.json" konfigurieren

Führen Sie die Schritte unter SCIM in den Plattformeinstellungen und in den SSO-Einstellungen für ThingWorx konfigurieren – PingFederate aus.

Schritt 7: Prüfen, ob das SCIM-Subsystem ausgeführt wird

1. Starten Sie den ThingWorx Server.

2. Klicken Sie in ThingWorx Composer auf Browse, und wählen Sie Subsystems aus.

3. Wählen Sie SCIMSubsystem aus, und überprüfen Sie, ob es ausgeführt wird.

Schritt 8: USERNAME und USER_KEY zuordnen

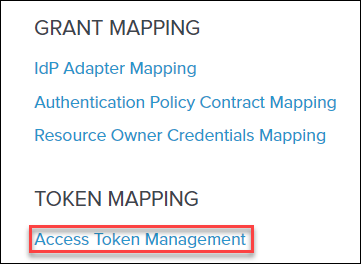

1. Suchen Sie in PingFederate nach Access Token Management.

2. Klicken Sie auf Create New Instance.

3. Geben Sie einen Namen unter INSTANCE NAME an.

4. Geben Sie für INSTANCE ID default ein.

5. Legen Sie TYPE auf Internally Managed Reference Tokens fest, und klicken Sie auf Next.

6. Klicken Sie auf der Registerkarte Instance Configuration auf Next.

7. Klicken Sie auf der Registerkarte Session Validation auf Next.

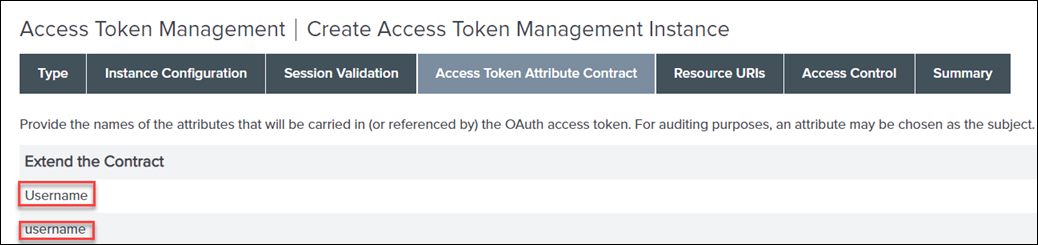

8. Führen Sie auf der Registerkarte Access Token Attribute Contract die folgenden Schritte aus, und klicken Sie auf Next:

a. Fügen Sie unter Extend the Contract Username für Windchill hinzu, und klicken Sie auf Add.

Verwenden Sie unbedingt die hier angegebene Groß-/Kleinschreibung. |

b. Fügen Sie unter Extend the Contract username für SCIM hinzu, und klicken Sie auf Add.

Verwenden Sie unbedingt die hier angegebene Groß-/Kleinschreibung. |

9. Klicken Sie auf der Registerkarte Resource URIs auf Next.

10. Klicken Sie auf der Registerkarte Access Control auf Next.

11. Klicken Sie auf der Registerkarte Summary auf Save.

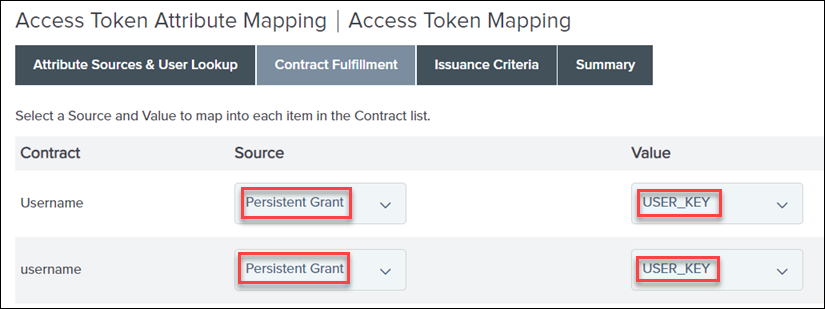

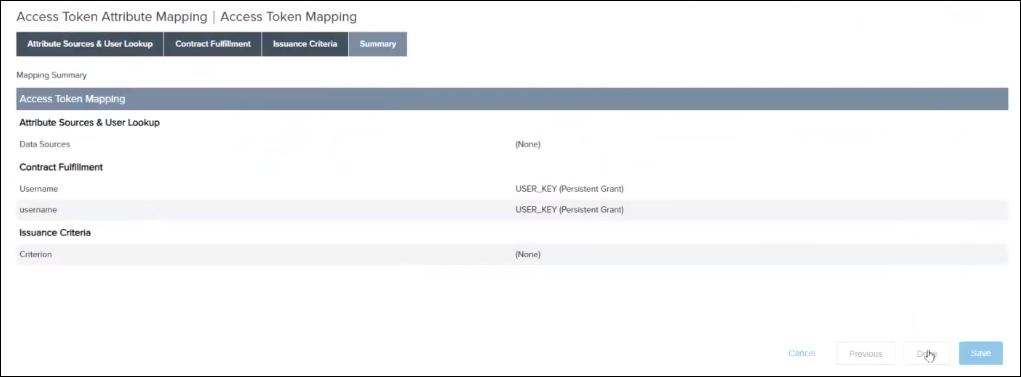

12. Suchen Sie nach Access Token Mapping, und klicken Sie dann auf Add Mapping (zum Kontext Default).

13. Klicken Sie auf Next, bis Sie die Registerkarte Contract Fulfillment erreicht haben.

14. Gehen Sie auf der Registerkarte Contract Fulfillment für die Verträge Username und username wie folgt vor:

▪ Legen Sie Source auf Persistent Grant fest.

▪ Legen Sie Value auf USER_KEY fest.

15. Klicken Sie auf der Registerkarte Issuance Criteria auf Next.

16. Klicken Sie auf der Registerkarte Summary auf Save.

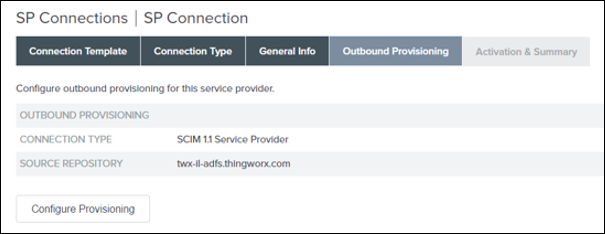

Schritt 9: Serviceanbieter-Verbindung für SCIM definieren

1. Suchen Sie in PingFederate nach SP CONNECTIONS, und erstellen Sie eine neue Verbindung.

2. Wählen Sie auf der Registerkarte Connection Template die Option DO NOT USE A TEMPLATE FOR THIS CONNECTION aus, und klicken Sie auf Next.

3. Führen Sie auf der Registerkarte CONNECTION TYPE die folgenden Schritte aus, und klicken Sie auf Next:

a. Stellen Sie sicher, dass das Kontrollkästchen BROWSER SSO PROFILES nicht aktiviert ist.

b. Aktivieren Sie das Kontrollkästchen OUTBOUND PROVISIONING, und legen Sie TYPE auf SCIM 1.1 Service Provider fest.

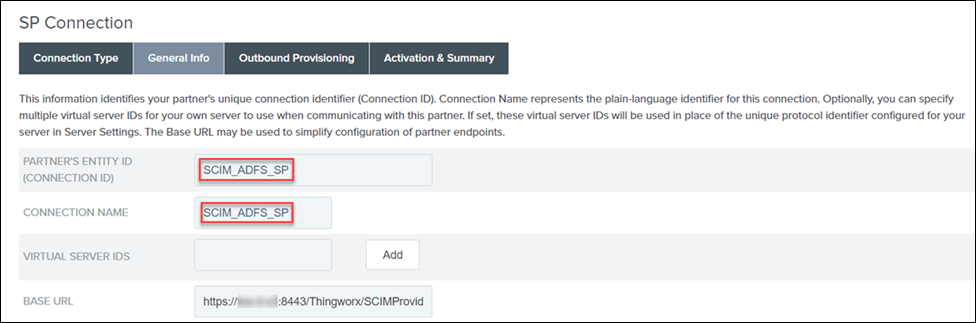

4. Führen Sie auf der Registerkarte General Info die folgenden Schritte aus, und klicken Sie auf Next:

a. Machen Sie Angaben unter PARTNER’S ENTITY ID (CONNECTION ID) und CONNECTION NAME. Beispiel: SCIM_ADFS_SP

b. Geben Sie im Feld BASE URL https://ThingWorx_FQDN:8443/Thingworx/SCIMProvider ein.

Stellen Sie sicher, dass keine Leerzeichen am Ende der URL vorhanden sind, wenn Sie sie in PingFederate kopieren. |

5. Klicken Sie auf der Registerkarte Outbound Provisioning auf Configure Provisioning.

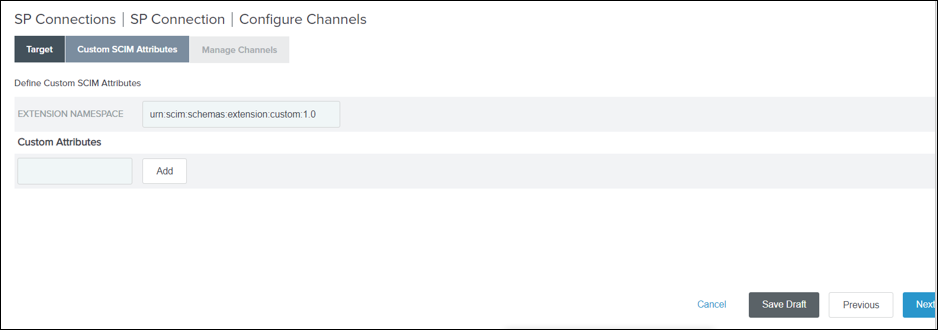

6. Führen Sie auf der Registerkarte Custom SCIM Attributes die folgenden Schritte aus, und klicken Sie auf Next:

a. Geben Sie im Feld USERS RESOURCE URL https://ThingWorx_FQDN:8443/Thingworx/SCIMProvider/SCIM/Users ein.

Stellen Sie sicher, dass keine Leerzeichen am Ende der URL vorhanden sind, wenn Sie sie in PingFederate kopieren. |

b. Geben Sie im Feld GROUPS RESOURCE URL https://ThingWorx_FQDN:8443/Thingworx/SCIMProvider/SCIM/Groups ein.

Stellen Sie sicher, dass keine Leerzeichen am Ende der URL vorhanden sind, wenn Sie sie in PingFederate kopieren. |

c. Legen Sie AUTHENTICATION METHOD auf OAUTH 2.0 BEARER TOKEN fest.

d. Legen Sie für USER Administrator fest, und geben Sie ein Passwort unter PASSWORD ein.

e. Geben Sie die Werte für CLIENT ID und CLIENT SECRET aus der Datei sso-settings.json an.

f. Geben Sie unter TOKEN END POINT URL https://PingFederate Host:9031/as/token.oauth2 ein.

Stellen Sie sicher, dass keine Leerzeichen am Ende der URL vorhanden sind. |

g. Stellen Sie sicher, dass die Kontrollkästchen SCIM SP SUPPORTS PATCH UPDATES und PROVISION GROUPS WITH DISTINGUISHED NAME nicht aktiviert sind.

h. Legen Sie DEPROVISION METHOD auf DELETE USER fest.

7. Klicken Sie auf der Registerkarte Custom SCIM Attributes auf Next.

Weitere Informationen finden Sie unter SP-Verbindung für SCIM definieren.

Schritt 10: Kanal zum Datenspeicher erstellen

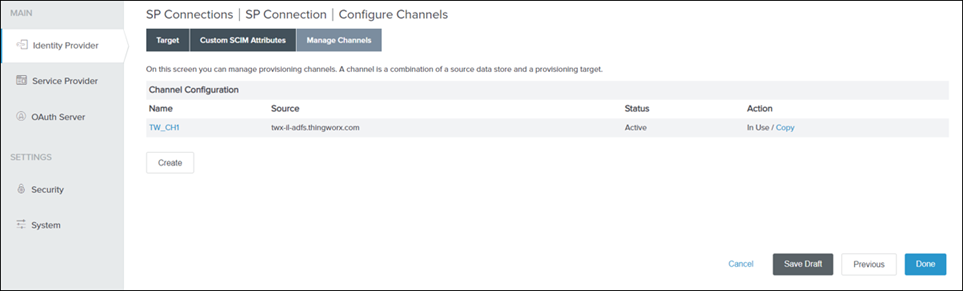

1. Klicken Sie auf der Registerkarte Manage Channels auf Create.

2. Geben Sie unter CHANNEL NAME den entsprechenden Namen ein.

3. Wählen Sie den ACTIVE DATA STORE als denjenigen aus, den Sie in Schritt 2 erstellt haben, d.h. LDAP_ADFS, und klicken Sie auf Next.

4. Klicken Sie auf der Registerkarte Source Settings auf Next.

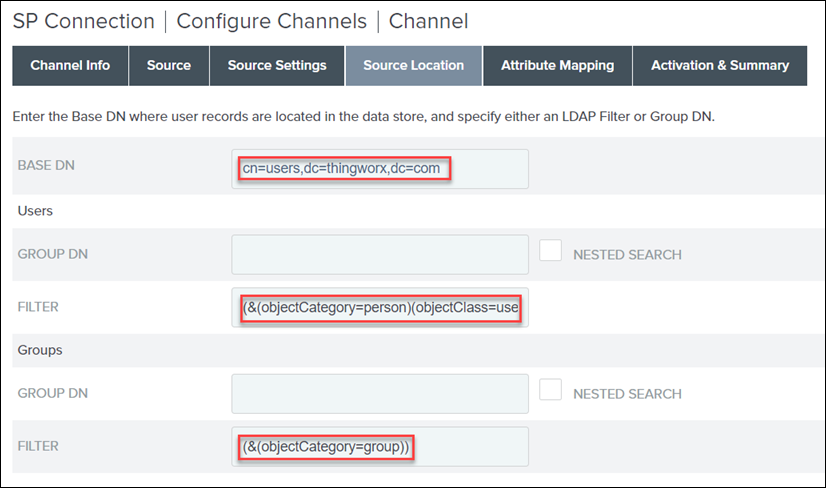

5. Führen Sie auf der Registerkarte Source Location die folgenden Schritte aus, und klicken Sie auf Next:

a. Geben Sie im Feld BASE DN cn=users,dc=thingworx,dc=com ein.

b. Geben Sie unter Users im Feld FILTER (&(objectCategory=person)(objectClass=user)(cn=*)) ein.

c. Geben Sie unter Groups im Feld FILTER (&(objectCategory=group)) ein.

6. Klicken Sie auf der Registerkarte Attribute Mapping auf Next.

7. Legen Sie auf der Registerkarte Activation & Summary Channel Status auf ACTIVE fest, und klicken Sie auf Done.

8. Klicken Sie auf der Registerkarte Manage Channels auf Done.

9. Klicken Sie auf der Registerkarte Outbound Provisioning auf Next.

10. Stellen Sie sicher, dass die SP-Verbindung aktiv ist (grün), und klicken Sie auf Save.

Die SP-Verbindung ist auf der Seite für SP-Verbindungen aufgeführt.

Weitere Informationen finden Sie unter Kanal zum Datenspeicher erstellen.

Schritt 11: LDAP-Binärattribut hinzufügen

1. Wechseln Sie zu > > .

2. Klicken Sie auf den Datenspeicher LDAP_ADFS, und wählen Sie die Registerkarte LDAP Configuration aus.

3. Klicken Sie auf Advanced, um zusätzliche Einstellungen für Bindung und Konfiguration anzuzeigen.

4. Klicken Sie auf die Registerkarte LDAP Binary Attributes, und fügen Sie ein neues binäres Attribut mit objectGUID als Wert hinzu.

5. Klicken Sie auf Save.

Teil K: Windchill als Ressourcenserver konfigurieren

Schritt 1: Voraussetzungen

◦ Windchill ist für SSL/OAuth 2.0 konfiguriert.

◦ Die ThingWorx und PingFederate-SSL-Zertifikate wurden in die jssecacerts/cacerts-Datei auf dem Windchill Rechner importiert.

◦ Integration Runtime wird auf der ThingWorx Instanz konfiguriert. Weitere Informationen dazu finden Sie unter Anfangseinrichtung des Diensts "Integration Runtime" für Integrations-Konnektoren.

◦ Das Windchill SSL-Zertifikat wurde in die jssecacerts/cacerts-Datei auf dem ThingWorx Rechner importiert.

◦ Das Windchill SSL-Zertifikat wurde in die jssecacerts/cacerts-Datei auf dem PingFederate-Rechner importiert.

Schritt 2: Windchill OAuth 2.0-Dateikonfiguration abschließen

Aktualisieren Sie die Datei securityContext.properties unter <WC_Installationsstammverzeichnis>\Windchill\codebase\WEB-INF\security\config:

◦ checkTokenEndpointUrl – FQDN des PingFederate-Rechners.

◦ clientId – OAuth-Client-ID, z.B. wnc-rp-client.

◦ clientSecret – OAuth-Clientgeheimnis.

◦ resourceScopes – Windchill Bereich, z.B. WINDCHILL_READ.

Schritt 3: OAuth-Client-Verbindung für Windchill als Ressourcenserver erstellen

Führen Sie die Schritte unter OAuth-Client-Verbindungen für Windchill erstellen aus.

Sie können den Wert von clientId und clientSecret aus der Datei securityContext.properties abrufen. |

Schritt 4: Windchill Bereiche in PingFederate erstellen

1. Suchen Sie in PingFederate auf der Seite System - OAuth Settings den Abschnitt Scope Management.

2. Klicken Sie unter Common Scopes auf Add Common Scope, um den gleichen Bereich hinzuzufügen, z.B. WINDCHILL_READ, den Sie für den Wert resourceScopes in der Datei securityContext.properties hinzugefügt haben.

3. Klicken Sie auf Save.