Kanal zum Datenspeicher erstellen

Die folgenden Schritte werden in der PingFederate-Verwaltungskonsole ausgeführt, wenn die ausgehende Bereitstellung für die SCIM-SP-Verbindung konfiguriert wird.

|

|

Weitere Informationen finden Sie im Ping Identity Knowledge Center unter Managing channels.

|

1. Geben Sie Folgendes unter Channel Info ein:

|

Channel Name

|

Geben Sie einen eindeutigen Kanalnamen ein.

|

|

Max Threads

|

1

|

|

Timeout (secs)

|

60

|

2. Wählen Sie unter Source den Datenspeicher aus, den Sie im Schritt LDAP als Datenspeicher hinzufügen erstellt haben.

3. Geben Sie unter Source Settings Folgendes ein:

|

|

Die folgenden Einstellungen veranschaulichen eine Verbindung zu Oracle Directory Server als LDAP-Verzeichnisdienst.

Wenn Sie einen anderen LDAP-Verzeichnisdienst verwenden (z.B. Microsoft Active Directory), müssen Sie andere Werte abhängig von Ihrem Standort eingeben. Weitere Informationen finden Sie im Ping Identity Knowledge Center unter Modifying source settings.

|

|

Entry GUID Attribute

|

nsuniqueid

|

|

GUID Type

|

Text

|

|

Group Member Attribute

|

uniqueMember

|

|

User Object Class

|

person

|

|

Group Object Class

|

groupOfUniqueNames

|

|

Changed User/Groups Algorithm

|

Timestamp No Negation

|

|

Timestamp Attribute

|

modifyTimestamp

|

|

Account Status Attribute

|

nsaccountlock

|

|

Account Status Algorithm

|

Flag

|

|

Default Status

|

true

|

|

Flag Comparison Value

|

true

|

|

Flag Comparison Status

|

false

|

4. Geben Sie unter Source Location Folgendes ein:

|

Base DN

|

Geben Sie den Basis-DN ein, unter dem Benutzerdatensätze in LDAP gespeichert werden. Beispiel:

ou=twx_people, o=example

|

|

Filter (Users)

|

Erstellen Sie einen Filter mithilfe des Werts von USER OBJECT CLASS. Beispiel:

(&(uid=*)(objectClass=person))

|

|

Filter (Groups)

|

Erstellen Sie einen Filter mithilfe des Werts von GROUP OBJECT CLASS. Beispiel:

(&(cn=*)(objectClass=groupOfUniqueNames))

|

5. Überprüfen Sie unter Attribute Mapping die Standardzuordnung.

|

|

Diese Attribute sind je nach LDAP und Datenspeicher unterschiedlich. Weitere Informationen finden Sie im Benutzerklassenschema und in den folgenden Themen im Ping Identity Knowledge Center: Configure attribute mapping und Specifying mapping details.

|

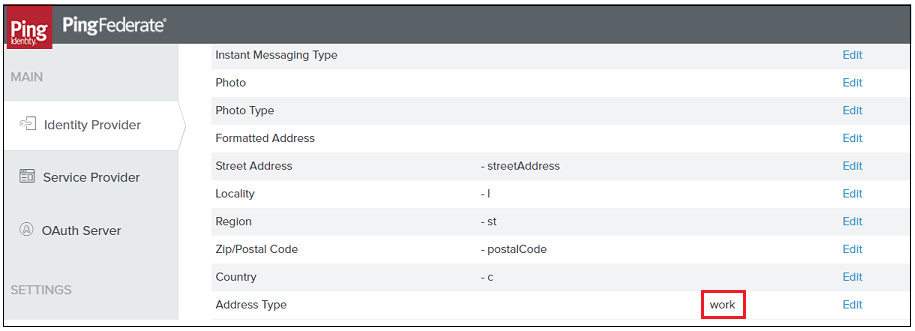

6. Stellen Sie sicher, dass alle im IdP gespeicherten Benutzerattribute, die Sie für ThingWorx bereitstellen möchten, in PingFederate zur Bereitstellung aufgeführt sind. Wählen Sie Identity Provider aus, und navigieren Sie zu > > > , um die Benutzerattribute in PingFederate aufzulisten.

|

|

Die Typwerte für die Felder in PingFederate sind entscheidend und müssen ordnungsgemäß konfiguriert werden. Klicken Sie beispielsweise neben dem Feld Address Type auf Edit, und wählen Sie den Wert Work aus, um sicherzustellen, dass Office-Adressen für ThingWorx bereitgestellt werden. Siehe Bild unten.  |

Zuordnungen zwischen ThingWorx und SCIM 1.1/2.0

Viele bereitgestellte Attribute sind Sammlungen von ThingWorx Benutzererweiterungen zugeordnet. ThingWorx Benutzererweiterungen können angepasst werden. Wenn Sie einige der Attribute aus dem UserExtensions -Data Shape entfernen, werden die entsprechenden Attribute, die im Datenspeicher des Anbieters gespeichert sind, nicht für ThingWorx bereitgestellt.

Die folgenden Zuordnungen sind fest. Weitere Informationen finden Sie unter SCIM- und SAML-Bereitstellung verwenden im Thema Bereitstellung.

|

ThingWorx Benutzer und Benutzererweiterungen

|

SCIM-Schema 1.1/2.0

|

|---|---|

|

userName

|

userName

|

|

scimID

|

id

|

|

scimExternalId

|

externalId

|

|

firstName

|

givenName

|

|

middleName

|

middleName

|

|

lastName

|

familyName

|

|

fullName

|

displayName

|

|

title

|

title

|

|

emailAddress

|

emails::value(type="work")

|

|

altEmailAddresses

|

emails::value(type="home")

|

|

smsAddress

|

ims::value(type="work")

|

|

workPhone

|

phoneNumbers::value(type="work")

|

|

homePhone

|

phoneNumbers::value(type="home")

|

|

city

|

city

|

|

zipCode

|

postalCode

|

|

state

|

region

|

|

country

|

country

|

|

streetAddress

|

streetAddress

|