Grupos de Active Directory y conexión de usuario dinámico

En este tema se explican las siguientes funciones de utilización de Active Directory con ThingWorx Platform:

Conexión de usuario dinámico

|

|

Se recomienda que los usuarios se autentiquen con ThingWorx Platform utilizando el mismo nombre de usuario al activar Conexión de usuario dinámico. De lo contrario, debido a una limitación actual de ThingWorx Platform, se crean varias cuentas de ThingWorx Platform para el mismo usuario. Por ejemplo, supongamos que un usuario inicia sesión utilizando su displayName, testuser. Se crea una cuenta de usuario en la plataforma denominada testuser. Sin embargo, si el mismo usuario inicia sesión utilizando su nombre de entidad de seguridad universal (UPN), en este ejemplo, testuser@domain.com, también se crea el usuario testuser@domain.com en la plataforma.

|

Si la opción Conexión de usuario dinámico está activada, se desestima la configuración de conexión de "Nombre principal de administrador" y "Contraseña principal de administrador". El usuario que se conecta al directorio de ThingWorx Platform se autentica en Active Directory con su nombre de usuario y contraseña. El método de autenticación que Active Directory soporta actualmente es el uso de displayName, UPN y domain\samAccountName.

Si se desactiva la opción Conexión de usuario dinámico, el flujo de trabajo de conexión del usuario es el mismo que en ThingWorx Platform 8.3.0 a 8.3.4.

Para solucionar un problema con la conexión de usuario dinámico, consulte Resolución de problemas: prefijo del dominio de Active Directory y conexión de usuario dinámico.

Asignaciones de grupos

Es necesario comprender las reglas de visibilidad, permiso y organización de ThingWorx para usuarios y grupos a fin de configurar las asignaciones según lo previsto. Si los permisos no se asignan correctamente, los usuarios pueden acceder a contenido al que no deberían tener acceso.

Si bien las asignaciones de grupos no son obligatorias, si no hay asignaciones de grupos, los permisos están limitados (solo los permisos por defecto que tiene el usuario) si se abastece o actualiza un usuario.

La configuración de Asignaciones de grupos se encuentra hacia la mitad de la página Configuración de un servicio de directorios de Active Directory. Para configurar asignaciones de grupos:

1. En ThingWorx Composer, vaya al servicio de directorios de Active Directory en Composer ( > > .

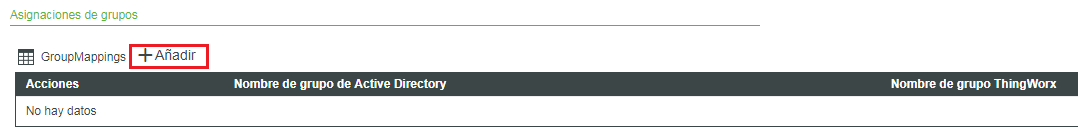

2. Abra la página Configuración, desplácese hacia abajo hasta la sección Asignaciones de grupos y pulse en Añadir, tal como se indica en la siguiente figura:

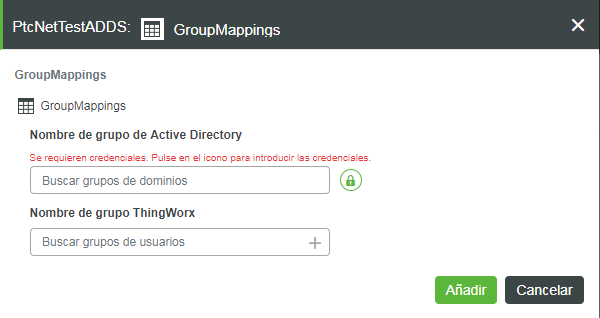

3. En el campo Nombre de grupo de Active Directory de la ventana Asignaciones de grupos, escriba el nombre del grupo de Active Directory que desea asignar a un grupo de ThingWorx.

4. En el campo Nombre de grupo ThingWorx, pulse en el signo + para mostrar la lista desplegable de grupos de ThingWorx, tal como se muestra a continuación. Se debe tener en cuenta que se proporciona una Búsqueda avanzada donde se puede filtrar por entidades específicas y más. Esta lista desplegable está disponible a partir de la versión 8.3.5 de ThingWorx.

El siguiente formulario GroupMappings se muestra al desactivar Conexión de usuario dinámico.  |

5. En la siguiente versión del formulario GroupMappings, debe tenerse en cuenta que se muestra el mensaje "Credenciales obligatorias", al activar Conexión de grupo dinámico. Para introducir un valor de Nombre de grupo de Active Directory, pulse en el icono de bloqueo verde.

6. Cuando aparezca el cuadro de diálogo Proporcionar credenciales, defina los valores de AdministrativePrincipalName y AdministrativePassword, y pulse en Definir.

En la tabla siguiente se describe la configuración de las asignaciones de grupos:

Nombre | Descripción | Valores válidos |

|---|---|---|

Nombre de grupo de Active Directory | El nombre del grupo de Active Directory que se asocia/asigna al grupo de ThingWorx para la verificación de permisos/autorización en tiempo de ejecución. | Una cadena que no está vacía ni está en blanco, en la que se incluye un nombre de grupo que corresponde a un objeto groupObjectClass en Active Directory bajo el dominio configurado. |

Nombre de grupo ThingWorx | El nombre del grupo de ThingWorx en el que se incluirán las configuraciones de permisos/autorización de ThingWorx utilizados en tiempo de ejecución. Los usuarios abastecidos por Active Directory se añadirán a este grupo de ThingWorx. Esto se basa en el grupo de Active Directory al que el usuario pertenece y que está asignado a este grupo de ThingWorx. | Una cadena que no está vacía ni está en blanco, en la que se incluye un nombre de grupo que corresponde a una entidad de grupo de ThingWorx. |

Asignación de grupos con Conexión de usuario dinámico

Con la adición de Conexión de usuario dinámico en la versión 8.3.5, los servicios GetDomainGroups e IsValidGroup toman argumentos que permiten transferir credenciales de usuario administrativo de Active Directory, como la interfaz de usuario, cuando la función Conexión de usuario dinámico está activada. Cuando la opción Conexión de usuario dinámico está desactivada (por defecto), las credenciales de usuario administrativo son opcionales para los servicios IsValidGroup y GetDomainGroups. El servicio TestConnection funciona con todas las credenciales obligatorias. Cada vez que los parámetros se quedan vacíos, los servicios utilizarán las credenciales del administrador.

Validación de grupos para la asignación de grupos

A partir de la versión 8.3.5, en ThingWorx Composer se proporciona un cuadro de texto en la página Asignaciones de grupos y en el que se puede introducir el nombre de un grupo de Active Directory. La opción de seleccionar un grupo de Active Directory de una lista desplegable sigue estando disponible. En el cuadro de texto se soporta la introducción de un grupo por nombre o por nombre exclusivo completo. Por ejemplo, el nombre TestGroup es un nombre sencillo, mientras que CN=TestGroup, CN=Users, DC=domain, DC=com es un nombre exclusivo completo.

A partir de la versión 8.3.5 también se proporciona el servicio IsValidGroup, que permite buscar el nombre de un grupo válido en Active Directory. Este servicio toma un único parámetro STRING, groupName, que permite especificar el nombre del grupo que desea buscar. El servicio permite devolver un resultado BOOLEAN en el que se indica si el grupo existe en Active Directory.

El carácter comodín ("*") no se permite como parte de la entrada de groupName. |

Afiliación a grupo anidado

A partir de la versión 8.3.5, la opción de configuración Añadir usuarios a grupos de predecesores asignados está disponible en la sección Asignación de esquemas de la configuración de Active Directory. Esta configuración BOOLEAN permite activar o desactivar la afiliación a grupo anidado.

Si se activa la afiliación a un grupo anidado, se produce lo siguiente:

• Se consulta a Active Directory mediante una regla de coincidencia extensible para recuperar los grupos a los que pertenece el usuario y los grupos a los que pertenecen esos grupos en cualquier nivel de anidamiento.

• Estos grupos se comparan con la tabla Asignaciones de grupos para asignar el usuario de ThingWorx resultante a grupos de usuarios.

• Esta opción puede afectar al rendimiento, ya que aumenta la carga en Active Directory y puede dar lugar a un conjunto de resultados de gran volumen.

Si se desactiva la afiliación a grupo anidado, el flujo de trabajo es el mismo que existe en ThingWorx Platform v.8.3.0 a 8.3.4.

Asignaciones de esquemas

Para que la autenticación y la recuperación/asignación de grupos funcionen, son obligatorios los siguientes campos de esta sección: Nombre de atributo de ID de usuario, Nombre de clase de objetos del grupo, Nombre de atributo de afiliación al grupo, Nombre de atributo de grupo, Nombre de atributo de señalizadores de usuario, Bit desactivado del atributo de control de usuario y Bit de bloqueo del atributo de control de usuario.

Nombre | Descripción | Nombre de atributo XML | Valor por defecto | Ejemplo de valor | ||

|---|---|---|---|---|---|---|

Nombre de atributo de ID de usuario | El nombre del atributo en el que se incluye el valor del nombre de usuario que se utiliza para coincidir con el nombre de usuario especificado al iniciar sesión en ThingWorx. | attributeUserIdName | cn | cn, userPrincipalName | ||

Nombre exclusivo de la base de usuarios | Nombre exclusivo del directorio de nivel superior que se utiliza durante la validación de credenciales del usuario. | userBaseDN | ou=people | DC=test, DC=acme, DC=com | ||

Nombre de clase de objetos del grupo | El valor del atributo objectClass que denota que el objeto es un grupo. Los objetos de grupo permitirán consultas y se presentarán para la asignación de grupos de Active Directory/ThingWorx en la tabla de configuración de asignaciones de grupos. | groupObjectClass | group | group | ||

Filtro LDAP de grupo para filtrar grupos de dominios | Permite filtrar un gran número de grupos de dominio.

| groupLdapFilter | n/d | (cn=a_testgroup111*)(cn=b_testgroup222*) | ||

Nombre de atributo de afiliación al grupo | El nombre del atributo que denota que un usuario o un grupo es "Miembro de" otro grupo. Para cada entrada memberOf dentro de un usuario de Active Directory, dicho usuario se añade como miembro al grupo de ThingWorx que se asigna al grupo de Active Directory nombrado en la entrada memberOf. | memberOfAttribute | memberOf | memberOf | ||

Nombre de atributo de grupo | El nombre del atributo que se debe utilizar para recuperar el nombre mostrado del grupo en la interfaz de usuario de ThingWorx, específicamente en las selecciones de la tabla de configuración de Asignaciones de grupos.

| groupAttribute | cn | cn | ||

Nombre de atributo de señalizadores de usuario | Para obtener más información, consulte https://msdn.microsoft.com/es-es/library/cc223145.aspx. | userControlAttribute | userAccountControl | userAccountControl | ||

Bit desactivado del atributo de control de usuario | El valor de entero/decimal del señalizador de bit desactivado dentro del nombre de atributo de señalizadores de usuario especificado (es decir, userControlAttribute por defecto). Para obtener más información, consulte https://msdn.microsoft.com/es-es/library/cc223145.aspx. | userDisableBit | 2 | 2 | ||

Bit de bloqueo del atributo de control de usuario | El valor de entero/decimal del señalizador de bit de bloqueo dentro del nombre de atributo de señalizadores de usuario especificado (es decir, userControlAttribute por defecto). Para obtener más información, consulte https://msdn.microsoft.com/es-es/library/cc223145.aspx. | userLockoutBit | 16 | 16 | ||

Identificador del nombre del bosque | Permite identificar una recopilación/bosque de controladores de dominio. Cada objeto de servicio de directorios configurado con la misma cadena podrá asignar grupos entre dominios dentro de la configuración de Asignaciones de grupos. Consulte las siguientes secciones para ver los ejemplos de utilización de esta opción. | forestNameIdentifier | n/d |