SCIM mit ThingWorx verwenden

System for Cross-Domain Identity Management (SCIM) ist eine standardisierte, automatisierte Methode, mit der Benutzeridentitäten über verschiedenartige Datenspeicher und Systeme hinweg synchronisiert werden können.

|

|

Standardmäßig wird SCIM nicht gestartet und ist beim Start der Plattform deaktiviert. Die Status enable und started werden durch die platform-settings.json-Konfiguration gesteuert.

|

|

|

SCIM-Endpunkte für die Verwaltung von Benutzern/Gruppen erfordern Anmeldeinformationen mit Administratorrechten. SCIM-Endpunkte sind nur zugänglich, wenn ihre Aktivierung konfiguriert und SSO aktiviert ist.

|

Weitere Informationen finden Sie unter https://scim.cloud/.

ThingWorx unterstützt Folgendes:

• SCIM 1.1 – wenn PingFederate der CAS ist

• SCIM 2.0 – wenn Azure AD der CAS und die IdP ist

• Ausgehende Bereitstellung

• Benutzer oder Gruppen erstellen, aktualisieren und löschen

• Standardwerte für über SCIM bereitgestellte Benutzer und Gruppen konfigurieren

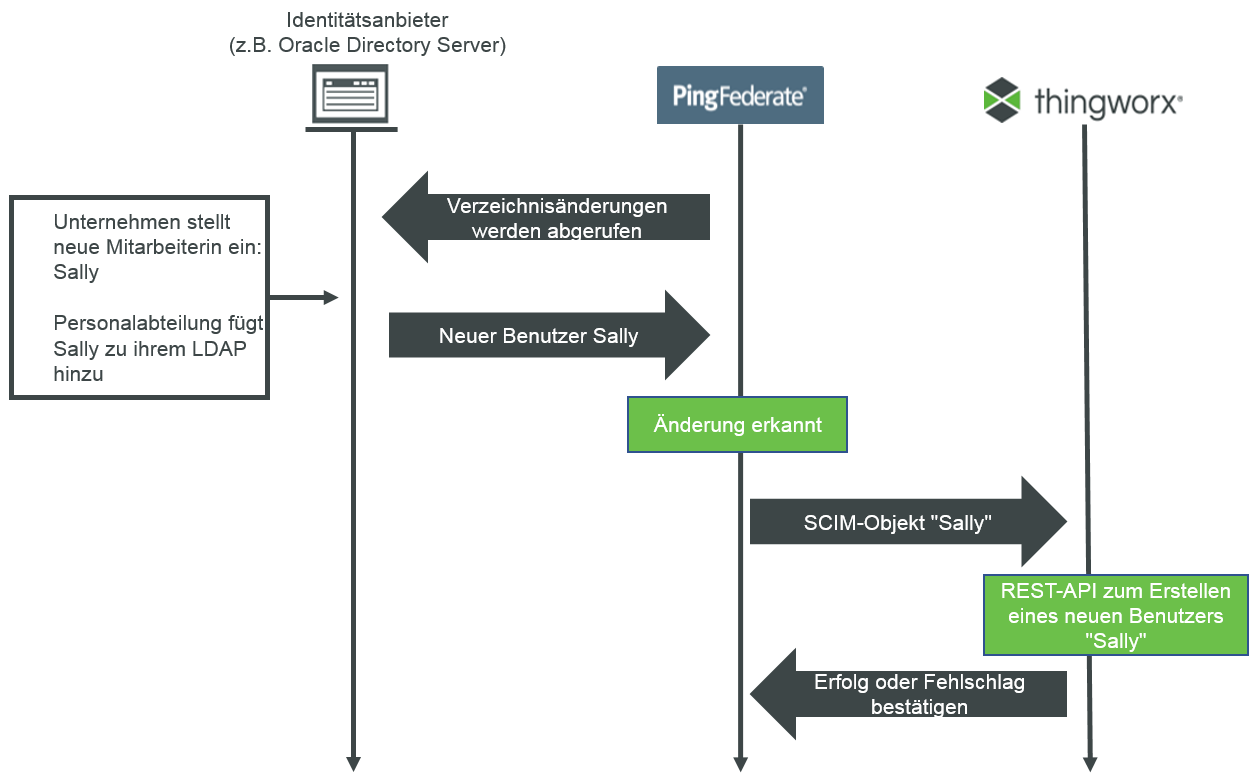

Stellen Sie sich beispielsweise folgendes Szenario vor:

• Das SCIM-Objekt "Sally" kann eine beliebige Anzahl nützlicher Attribute enthalten (Benutzername, E-Mail-Adresse, Telefonnummer usw.).

• Wenn sich etwas ändert (z.B. wenn Sally befördert wird), kann SCIM ihre ThingWorx Benutzerattribute automatisch entsprechend aktualisieren. Wenn Sally aus dem Unternehmen ausscheidet, wird ihr ThingWorx Benutzerkonto gelöscht oder deaktiviert, wenn sie aus dem Verzeichnisserver entfernt wird.

Für einige Benutzer- und Gruppenattribute sind möglicherweise noch zusätzliche Konfigurationsschritte erforderlich. Diese können beim Verwalten der ausgehenden Bereitstellung in PingFederate ausgeführt werden. Weitere Informationen finden Sie im Ping Identity Knowledge Center unter Specify custom SCIM attributes. Die Metadatenzuordnung zwischen ThingWorx Benutzererweiterungseigenschaften und SCIM-Schema 1.1 ist fest. Weitere Informationen finden Sie unter Kanal zum Datenspeicher erstellen. |

Authentifizierung

Wenn SSO aktiviert ist, erfordert ThingWorx bei der Bereitstellung über SCIM OAuth-Token.

Weitere Informationen finden Sie im Ping Identity Knowledge Center unter Enable outbound provisioning. |

Wenn Azure AD der CAS und IdP ist, ist der OAuth-Token-Typ JWT. |