Groupes Active Directory et connexion utilisateur dynamique

Cette rubrique décrit les aspects suivants de l'utilisation d'Active Directory avec ThingWorx Platform :

Connexion utilisateur dynamique

|

|

Il est recommandé que les utilisateurs s'authentifient systématiquement auprès de ThingWorx Platform avec le même nom d'utilisateur lorsque la fonction Connexion utilisateur dynamique est activée. Dans le cas contraire, en raison d'une limitation actuelle de ThingWorx Platform, plusieurs comptes ThingWorx Platform seront créés pour le même utilisateur. Par exemple, supposons qu'un utilisateur se connecte à l'aide de son displayName, testuser. Un compte utilisateur nommé testuser est alors créé sur la plateforme. Si le même utilisateur se connecte par la suite à l'aide de son UPN (Universal Principal Name), dans cet exemple testuser@domain.com, l'utilisateur testuser@domain.com sera également créé sur la plateforme.

|

Lorsque la Connexion utilisateur dynamique est activée, les paramètres du nom et du mot de passe de l'identité d'administration sont ignorés. L'utilisateur qui se connecte à l'annuaire de ThingWorx Platform est authentifié dans Active Directory au moyen de son nom d'utilisateur et de son mot de passe. Les méthodes d'authentification actuellement prises en charge dans Active Directory sont le displayName, l'UPN et le domain\samAccountName.

Lorsque la Connexion utilisateur dynamique est désactivée, le processus de connexion de l'utilisateur reste le même que sur ThingWorx Platform 8.3.0 à 8.3.4.

Pour résoudre d'éventuels problèmes rencontrés avec la connexion utilisateur dynamique, consultez la rubrique Dépannage : préfixe de domaine Active Directory et connexion utilisateur dynamique.

Mappages de groupes

Il est important de bien comprendre les règles relatives à la visibilité, aux permissions et aux organisations applicables dans ThingWorx pour les utilisateurs et les groupes afin que la configuration des mappages réponde aux exigences. Si les permissions ne sont pas attribuées correctement, les utilisateurs pourront accéder à des contenus auxquels ils ne devraient pas pouvoir accéder.

Lorsque les mappages de groupes ne sont pas requis, une absence de mappage de groupes entraîne des permissions limitées (uniquement les permissions par défaut dont dispose l'utilisateur) si un utilisateur est configuré ou mis à jour.

La configuration des Mappages de groupes est accessible au milieu de la page de configuration pour un service d'annuaire Active Directory. Pour configurer des mappages de groupes :

1. Dans ThingWorx Composer, accédez au service d'annuaire Active Directory dans Composer ( > > ).

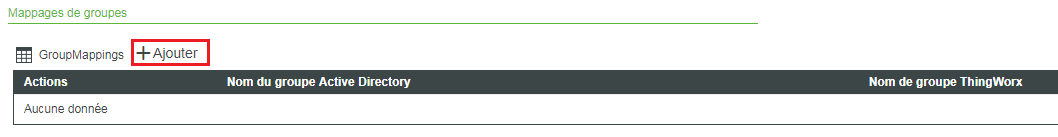

2. Ouvrez la page de configuration, accédez à la section Mappages de groupes, puis cliquez sur Ajouter, comme illustré ci-dessous :

3. Dans le champ Nom du groupe Active Directory de la fenêtre Mappages de groupes, spécifiez le nom d'un groupe Active Directory que vous souhaitez mapper à un groupe ThingWorx.

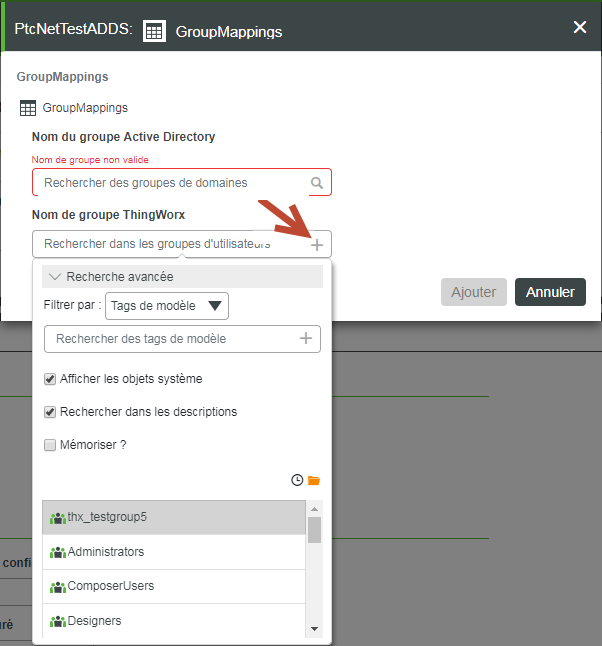

4. Dans le champ Nom du groupe ThingWorx, cliquez sur le signe + pour afficher la liste déroulante des groupes ThingWorx (voir la capture d'écran ci-dessous). A noter que des fonctionnalités de Recherche avancée sont disponibles, qui vous permettent notamment de filtrer par type spécifique. Cette liste déroulante est disponible depuis la version 8.3.5 de ThingWorx.

Le formulaire GroupMappings suivant s'affiche lorsque la fonction Connexion utilisateur dynamique est désactivée.  |

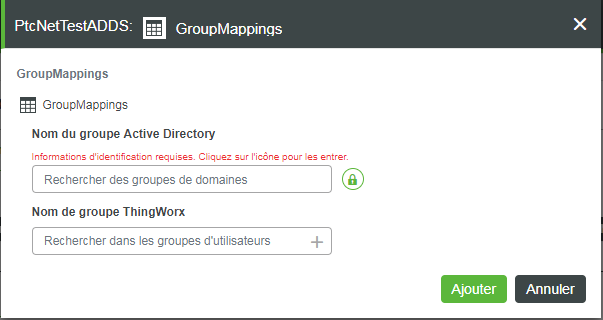

5. Dans la version suivante du formulaire GroupMappings, notez que le message "Informations d'identification requises" s'affiche lorsque la fonction Dynamic Group Login est activée. Pour spécifier le Nom du groupe Active Directory, cliquez sur l'icône de cadenas verte.

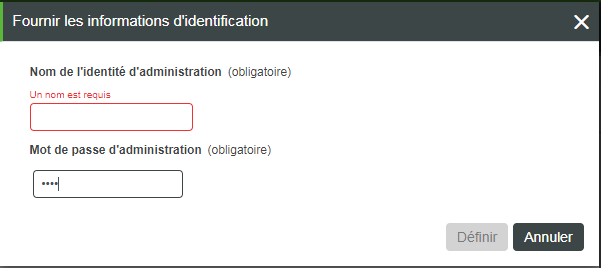

6. Lorsque la boîte de dialogue Fournir les informations d'identification s'affiche, définissez les paramètres AdministrativePrincipalName et AdministrativePassword, puis cliquez sur Définir.

La table suivante décrit les paramètres des mappages de groupes :

Nom | Description | Valeurs valides |

|---|---|---|

Nom du groupe Active Directory | Nom du groupe Active Directory associé/mappé au groupe ThingWorx à des fins de vérification des permissions/autorisations lors de l'exécution. | Chaîne non vide, chaîne non vierge, contenant un nom de groupe qui correspond à un objet groupObjectClass dans Active Directory dans le domaine configuré. |

Nom de groupe ThingWorx | Nom du groupe ThingWorx qui contiendra les configurations des permissions/autorisations ThingWorx utilisées au moment de l'exécution. Les utilisateurs configurés par Active Directory sont ajoutés à ce groupe ThingWorx. Il est basé sur le groupe Active Directory auquel l'utilisateur appartient, qui est mappé à ce groupe ThingWorx. | Chaîne non vide, chaîne non vierge, contenant un nom de groupe qui correspond à une entité groupe dans ThingWorx. |

Mappages de groupes avec la fonction Connexion utilisateur dynamique

Avec l'ajout de la fonction Connexion utilisateur dynamique dans la version 8.3.5, les services GetDomainGroups et IsValidGroup prennent des arguments qui permettent la transmission des informations d'identification utilisateur administratives Active Directory, par exemple depuis l'interface utilisateur, lorsque la fonction est activée. Lorsque la Connexion utilisateur dynamique est désactivée (par défaut), les informations d'identification administratives sont facultatives pour les services IsValidGroup et GetDomainGroups. Le service TestConnection fonctionne avec toutes les informations d'identification requises. Dès lors que les paramètres sont vides, les services utilisent les informations d'identification administrateur.

Validation des groupes pour les mappages de groupes

Depuis la version 8.3.5, ThingWorx Composer fournit une zone de texte sur la page Mappages de groupes dans laquelle vous pouvez spécifier le nom d'un groupe Active Directory. La sélection d'un groupe Active Directory dans une liste déroulante est toujours possible. La zone de texte prend en charge la spécification d'un groupe au moyen de son nom ou de son nom global autorisé. Par exemple, TestGroup est un nom simple, alors que CN=TestGroup, CN=Users, DC=domain, DC=com est un nom global autorisé.

Le service IsValidGroup, également disponible depuis la version 8.3.5, vous permet de rechercher le nom d'un groupe valide dans Active Directory. Ce service prend un paramètre unique de type STRING, groupName, qui spécifie le nom du groupe à rechercher. Le service renvoie un résultat de type BOOLEAN qui indique si le groupe existe dans Active Directory.

Le caractère générique "étoile" ("*") n'est PAS pris en charge par groupName. |

Appartenance à des groupes imbriqués

Depuis la version 8.3.5, l'option de configuration Ajouter les utilisateurs à mapper aux groupes d'ancêtres est disponible dans la section Mappages de schémas de la configuration Active Directory. Ce paramètre de type BOOLEAN active ou désactive la prise en compte de l'appartenance à des groupes imbriqués.

Lorsque la prise en compte de l'appartenance à des groupes imbriqués est activée, il se produit ce qui suit :

• Active Directory est interrogé à l'aide d'une règle de correspondance extensible pour extraire à la fois les groupes auxquels appartient l'utilisateur et les groupes auxquels appartiennent ces groupes, quelle que soit la profondeur de l'imbrication.

• Ces groupes sont comparés à la table Mappages de groupes pour attribuer l'utilisateur ThingWorx concerné aux groupes d'utilisateurs appropriés.

• Cette option peut avoir un impact sur les performances, dans la mesure où elle augmente la charge qui pèse sur Active Directory, et peut produire un grand nombre de résultats.

Lorsque la prise en compte de l'appartenance à des groupes imbriqués est désactivée, le processus est identique à celui mis en oeuvre sur ThingWorx Platform version 8.3.0 à 8.3.4.

Mappages de schémas

Pour que l'authentification et le mappage/la récupération des groupes fonctionnent, les champs suivants de cette section sont obligatoires : Nom d'attribut d'ID utilisateur, Nom de classe d'objet de groupe, Nom d'attribut d'appartenance au groupe, Nom d'attribut de groupe, Nom d'attribut d'indicateur d'utilisateur, Bit de désactivation de l'attribut de contrôle utilisateur et Bit de verrouillage de l'attribut de contrôle utilisateur.

Nom | Description | Nom d'attribut XML | Valeur par défaut | Exemple de valeur | ||

|---|---|---|---|---|---|---|

Nom d'attribut d'ID utilisateur | Nom de l'attribut contenant la valeur de nom d'utilisateur qui est utilisée pour établir une correspondance avec le nom d'utilisateur spécifié lors de l'ouverture d'une session ThingWorx. | attributeUserIdName | cn | cn, userPrincipalName | ||

Nom unique de base utilisateur | Nom global autorisé du répertoire de niveau supérieur utilisé lors d'une validation des informations d'identification de l'utilisateur. | userBaseDN | ou=people | DC=test, DC=acme, DC=com | ||

Nom de classe d'objet de groupe | Valeur de l'attribut objectClass qui indique que l'objet est un groupe. Les objets de groupe font l'objet de requêtes et sont présentés dans le cadre du mappage de groupes Active Directory/ThingWorx dans la table de configuration Mappages de groupes. | groupObjectClass | group | group | ||

Filtre LDAP de groupe pour filtrer les groupes de domaines | Permet de filtrer un grand nombre de groupes de domaines.

| groupLdapFilter | n/a | (cn=a_testgroup111*)(cn=b_testgroup222*) | ||

Nom d'attribut d'appartenance au groupe | Nom de l'attribut qui indique qu'un utilisateur ou un groupe est un "membre" d'un autre groupe. Pour chaque entrée memberOf d'un utilisateur dans Active Directory, l'utilisateur est ajouté en tant que membre au groupe ThingWorx qui est mappé au groupe Active Directory nommé dans l'entrée memberOf. | memberOfAttribute | memberOf | memberOf | ||

Nom d'attribut de groupe | Nom de l'attribut qui doit être utilisé pour récupérer le nom affiché du groupe dans l'interface utilisateur ThingWorx, spécifiquement dans les sélections de la table de configuration des Mappages de groupes.

| groupAttribute | cn | cn | ||

Nom d'attribut d'indicateur d'utilisateur | Pour en savoir plus, consultez le site https://msdn.microsoft.com/en-us/library/cc223145.aspx | userControlAttribute | userAccountControl | userAccountControl | ||

Bit de désactivation de l'attribut de contrôle utilisateur | Nombre entier/valeur décimale du marqueur Bit de désactivation dans le nom d'attribut d'indicateur d'utilisateur (à savoir userControlAttribute par défaut). Pour en savoir plus, consultez le site https://msdn.microsoft.com/en-us/library/cc223145.aspx. | userDisableBit | 2 | 2 | ||

Bit de verrouillage de l'attribut de contrôle utilisateur | Nombre entier/valeur décimale du marqueur Bit de verrouillage dans le nom d'attribut d'indicateur d'utilisateur (à savoir userControlAttribute par défaut). Pour en savoir plus, consultez le site https://msdn.microsoft.com/en-us/library/cc223145.aspx. | userLockoutBit | 16 | 16 | ||

Identificateur du nom de forêt | Identifie une collection/forêt de contrôleurs de domaine. Les différents objets de service d'annuaire configurés avec la même chaîne seront en mesure de mapper les groupes de chacun des autres domaines dans leur configuration des Mappages de groupes. Reportez-vous aux sections suivantes pour examiner des exemples d'utilisation de cette option. | forestNameIdentifier | n/a |