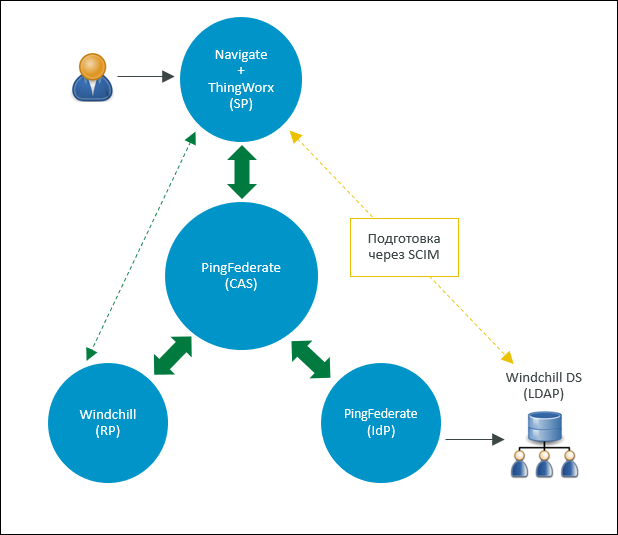

Esempio: PingFederate come provider di identificativi e Windchill DS come archivio dati

In questo esempio vengono illustrati i passi dettagliati per la configurazione di un ambiente SSO in cui ThingWorx è configurato per il Single Sign-On con PingFederate come server di autenticazione centralizzata (CAS) e provider di identificativi (IdP) e Windchill DS come archivio dati.

Nella tabella seguente sono visualizzate le applicazioni configurate insieme al relativo ruolo nell'esempio:

|

Ruolo

|

Applicazione

|

||

|---|---|---|---|

|

Provider di servizi

|

ThingWorx

|

||

|

Server di autorizzazione

|

PingFederate

|

||

|

Provider di identificativi

|

PingFederate (supportato da Windchill DS)

|

PTC fornisce gli script di automazione per la configurazione di PingFederate illustrata in questo esempio. Per ulteriori informazioni, vedere Configurazione automatica di PingFederate come server di autenticazione centralizzata.

Nel diagramma seguente è visualizzata la configurazione illustrata in questo esempio:

Parte A: prerequisiti

• Scaricare gli script di automazione ed estrarli in una cartella sul computer in uso.

• Assicurarsi di disporre di una nuova installazione di ThingWorx.

Arrestare il server ThingWorx dopo l'installazione.

• Assicurarsi di avere configurato Windchill DS.

Installare la versione di Java appropriata per la versione di PingFederate. Sul computer PingFederate impostare la variabile di ambiente JAVA_HOME e aggiornare la variabile PATH di conseguenza in modo da includere Java. |

Parte B: prima di eseguire gli script

Passo 1: creare il certificato SSL globale di PingFederate ed esportarlo

1. Accedere a PingFederate come amministratore e selezionare > .

2. Fare clic su Create New per creare il certificato SSL globale ed eseguire le operazioni descritte di seguito.

a. Nel campo Common Name specificare l'FQDN del computer PingFederate.

b. Immettere altri dettagli nella pagina e fare clic su Next.

c. Fare clic su Done e quindi su Save.

d. Fare clic su SSL Server Certificates.

e. Per il certificato SSL creato selezionare Activate Default for Runtime Server e Activate Default for Admin Console nell'elenco Select Action. Fare clic su Save.

Questo certificato SSL è contrassegnato come default per la console di amministrazione e il server di runtime.

3. Per il certificato localhost eseguire le operazioni descritte di seguito.

a. Nell'elenco Select Action selezionare Deactivate for Runtime Server e Deactivate for Admin Console.

b. Eliminare il certificato localhost e fare clic su Save.

4. Per esportare il certificato SSL globale di PingFederate, attenersi alla procedura descritta di seguito.

a. Per il certificato creato fare clic su Export.

b. Selezionare Certificate Only e fare clic su Next.

c. Fare clic su Export.

Il certificato viene esportato nella cartella Downloads di default.

d. Fare clic su Done e quindi su Save.

Per ulteriori informazioni, fare riferimento a Configurare il certificato SSL per PingFederate.

Passo 2: salvare i file di certificato nella cartella input della configurazione automatica di PingFederate

I certificati sono obbligatori come input per il processo di configurazione automatica. È necessario salvare i file di certificato riportati di seguito nella cartella input dello strumento di configurazione automatica. La cartella input è disponibile in sso-config-pingfed-X.Y/input, dove X.Y indica la versione di PingFederate.

◦ Copiare il file di certificato globale (.crt) di PingFederate esportato nella cartella Downloads.

◦ Per creare e copiare il file thingworx.cer nella cartella input, attenersi alla procedura descritta di seguito.

a. Nella cartella <Cartella installazione ThingWorx>/ThingworxPlatform creare la cartella ssoSecurityConfig.

b. Creare un keystore di tipo JKS, assegnarvi il nome sso-keystore.jks e salvarlo nella cartella ssoSecurityConfig come descritto di seguito.

▪ Generare una coppia di chiavi.

▪ Specificare il nome comune del certificato come ThingWorx.

c. Esportare la catena di certificati nella cartella ssoSecurityConfig.

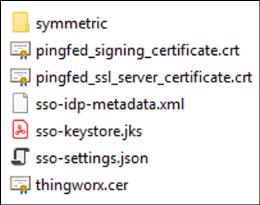

La cartella ssoSecurityConfig deve contenere i file seguenti:

▪ sso-keystore.jks

▪ thingworx.cer

d. Copiare il file thingworx.cer nella cartella sso-config-pingfed-X.Y/input.

La cartella input deve contenere i file seguenti:

▪ <Certificato_SSL_esportato-da_PingFederate>.crt

▪ thingworx.cer

Passo 3: aggiornare il file user.properties

Impostare le proprietà dell'utente in base alle impostazioni di configurazione.

Passo 4: aggiornare il file default.properties

Aggiornare le proprietà di default in base alle impostazioni di configurazione.

Parte C: eseguire gli script di automazione

1. Assicurarsi che PingFederate sia in esecuzione.

Per la configurazione in questo esempio scegliere 1. PingFederate as IdP – LDAP quando si eseguono gli script.

Parte D: utilizzare gli elementi generati

Passo 1: copiare gli elementi nella cartella ssoSecurityConfig

1. Copiare i file seguenti dalla cartella output della configurazione automatica di PingFederate disponibile in sso-config-pingfed-X.Y nella cartella /ThingworxPlatform/ssoSecurityConfig:

▪ pingfed_idp_metadata.xml

▪ pingfed_signing_certificate.crt

▪ pingfed_ssl_server_certificate.crt

2. Rinominare il file pingfed_idp_metadata.xml e assegnarvi il nome sso-idp-metadata.xml.

Per ulteriori informazioni, vedere Utilizzare gli elementi generati.

Passo 2: importare il certificato di firma a livello dell'applicazione nel keystore ThingWorx

Importare il file pingfed_signing_certificate.crt nel file sso-keystore.jks nella cartella /ThingworxPlatform/ssoSecurityConfig. Per ulteriori informazioni, vedere la sezione pingfed_signing_certificate.crt in Utilizzare gli elementi generati.

Passo 3: importare i certificati del livello trasporto

Certificato SSL di ThingWorx

1. Importare il certificato SSL di ThingWorx nel file Java cacerts sul computer PingFederate.

2. Riavviare PingFederate.

Certificato SSL di PingFederate

Importare pingfed_ssl_server_certificate.crt (il file del certificato SSL di PingFederate) nel file Java cacerts sul computer ThingWorx.

Per ulteriori informazioni, vedere la sezione pingfed_ssl_server_certificate.crt in Utilizzare gli elementi generati.

Parte E (facoltativa): configurare la mappatura dei gruppi

Assicurarsi di aver definito gruppi statici in Windchill DS prima di procedere. |

Attenersi alla procedura descritta di seguito in PingFederate:

1. Passare a > e selezionare il proprio Instance Name.

2. Nella pagina visualizzata, selezionare la scheda Extended Contract.

3. Nel campo Extend the Contract aggiungere isMemberOf e fare clic su Add.

4. Fare clic su Next per visualizzare la pagina Summary.

5. Nella pagina Summary visualizzata esaminare le modifiche e fare clic su Save.

6. Accedere a > e selezionare il proprio Instance Name.

7. Nella pagina visualizzata, selezionare la scheda Extended Contract.

8. Nel campo Extend the Contract aggiungere isMemberOf e fare clic su Add.

9. Fare clic su Next per visualizzare la pagina Adapter Attributes. Non è necessario effettuare aggiornamenti in questa pagina.

10. Fare clic su Next per passare alla pagina Adapter Contract Mapping e selezionare Configure Adapter Contract.

11. Nella pagina Attribute Sources & User Lookup fare clic su Add Attribute Source.

a. Nella pagina Data Store attenersi alla procedura descritta di seguito.

i. Per ATTRIBUTE SOURCE ID, aggiungere isMemberOf.

ii. Per ATTRIBUTE SOURCE DESCRIPTION, aggiungere isMemberOf.

iii. Per ACTIVE DATA STORE, selezionare l'archivio dati Windchill.

iv. Per DATA STORE, LDAP è precompilato.

v. Fare clic su Next.

b. Nella pagina LDAP Directory Search attenersi alla procedura descritta di seguito.

i. Per BASE DN, aggiungere o=ptc.

ii. Per SEARCH SCOPE, Subtree è precompilato.

iii. Per Attributes to return from search, selezionare le opzioni descritte di seguito.

i. Per ROOT OBJECT CLASS, selezionare <Show All Attributes>.

ii. Per ATTRIBUTE, selezionare isMemberOf e fare clic su Add Attribute.

iii. Fare clic su Next.

c. Nella pagina LDAP Filter, attenersi alla procedura descritta di seguito.

i. Per Filter, aggiungere isMemberOf=${isMemberOf}.

ii. Fare clic su Next.

d. Nella pagina Summary visualizzata esaminare le modifiche e fare clic su Save.

12. Aprire > e selezionare il proprio Connection Name.

13. Nella pagina visualizzata, selezionare Attribute Contract per aprire la pagina Attribute Contract e attenersi alla procedura descritta di seguito.

a. Per Extend the Contract, aggiungere group.

b. Per Attribute Name Format, selezionare l'opzione con unspecified.

c. Fare clic su Aggiungi.

d. Fare clic su Avanti.

14. Nella pagina Authentication Source Mapping visualizzata, selezionare il proprio Adapter Instance Name.

15. Nella pagina Attribute Contract Fulfilment visualizzata, attenersi alla procedura descritta di seguito per il contratto di attributo group creato al passo 12.

a. Per Source, selezionare Adapter.

b. Per Value, selezionare isMemberOf.

c. Fare clic su Save.

Prendere nota del nome della mappatura, in questo esempio group, perché sarà necessario per l'autenticatore SSO ThingWorx. Per ulteriori informazioni, vedere l'argomento Autenticazione Single Sign-On in ThingWorx Help Center. |

Parte F: configurare ThingWorx per il Single Sign-On

1. Assicurarsi che il server ThingWorx sia stato arrestato.

2. Per configurare ThingWorx per il Single Sign-On, attenersi alla procedura descritta di seguito.

b. ssoSecurityConfig deve contenere i file seguenti:

3. Avviare il server ThingWorx.