Configurare SCIM nel portale Azure AD

1. Nel portale Azure AD, nel menu Azure Active Directory, selezionare Enterprise applications e aprire l'applicazione aziendale.

2. Fare clic su 3. Provision User Accounts, quindi su Get started.

3. Nella pagina Provisioning impostare Provisioning Mode su Automatic.

4. Estrarre le Admin credentials e immettere l'URL seguente in Tenant URL:

https://<host ThingWorx>:<porta ThingWorx>/Thingworx/SCIMProvider/SCIM/v2

5. Lasciare vuoto il campo Secret token.

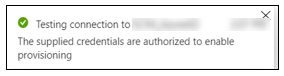

6. Fare clic su Test Connection e attendere che venga visualizzato un messaggio sull'esito della connessione nell'angolo superiore destro dello schermo

7. Fare clic su Salva.

8. Espandere la sezione Mappings e fare clic su Provision Azure Active Directory Users. Eliminare i seguenti attributi di Azure Active Directory:

◦ employeeId

◦ department

◦ manager

9. Modificare le mappature degli attributi nel modo descritto di seguito.

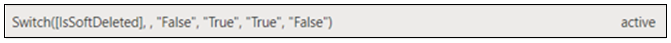

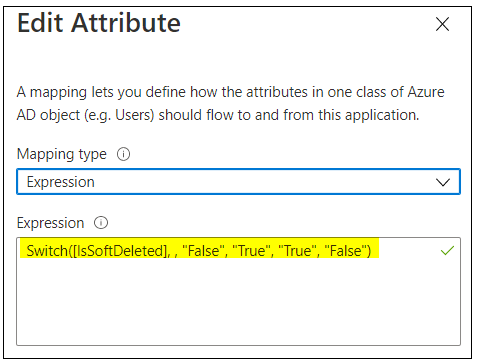

◦ Fare clic sull'attributo di mappatura attivo.

◦ Nella finestra Edit Attribute eliminare l'espressione esistente.

◦ Immettere invece l'espressione seguente e fare clic su OK:

Not([IsSoftDeleted])

La mappatura degli attributi viene aggiornata in modo da includere la nuova espressione.

10. Fare clic su Salva.

11. Per continuare ad aggiornare la mappatura degli attributi, fare clic sull'attributo userPrincipalName.

12. Nel riquadro di destra che viene visualizzato impostare la proprietà Apply this mapping property to only during object creation.

13. Fare clic su Save per salvare tutte le modifiche.

14. Impostare Provisioning Status su On.

15. Fare clic su Save per salvare tutte le modifiche.