SCIM im Azure AD-Portal konfigurieren

1. Wählen Sie im Azure AD Portal im Menü Azure Active Directory die Option Enterprise applications aus, und öffnen Sie Ihre Unternehmensanwendung.

2. Klicken Sie auf 3. Provision User Accounts gefolgt von Get started.

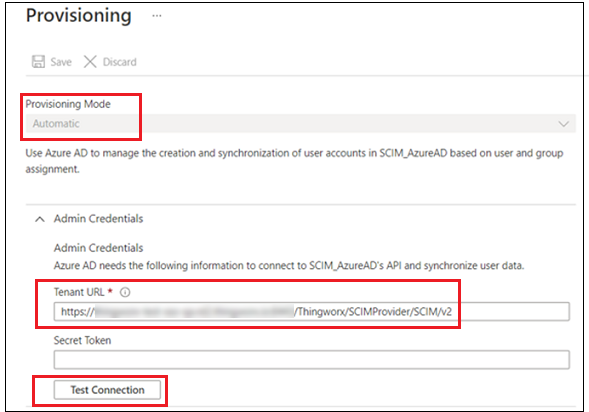

3. Legen Sie auf der Seite Provisioning die Option Provisioning Mode auf Automatic fest.

4. Extrahieren Sie Admin credentials, und geben Sie die folgende URL in Tenant URL an:

https://<ThingWorx Host>:<ThingWorx Port>/Thingworx/SCIMProvider/SCIM/v2

5. Lassen Sie das Feld Secret token leer.

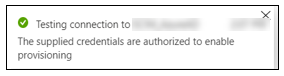

6. Klicken Sie auf Test Connection, und warten Sie, bis eine Meldung in der oberen rechten Ecke des Bildschirms angezeigt wird, dass die Herstellung der Verbindung erfolgreich war.

7. Klicken Sie auf Save.

8. Erweitern Sie den Abschnitt Mappings, und klicken Sie auf Provision Azure Active Directory Users. Löschen Sie die folgenden Azure Active Directory-Attribute:

◦ employeeId

◦ department

◦ manager

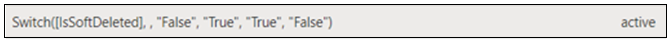

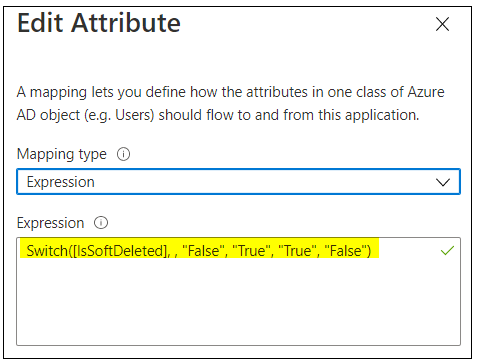

9. Bearbeiten Sie die Attributzuordnung wie folgt:

◦ Klicken Sie auf das aktive Zuordnungsattribut.

◦ Löschen Sie den vorhandenen Ausdruck im Fenster Edit Attribute.

◦ Geben Sie stattdessen den folgenden Ausdruck ein, und klicken Sie anschließend auf OK:

Not([IsSoftDeleted])

Die Attributzuordnung wird aktualisiert und enthält jetzt den neuen Ausdruck.

10. Klicken Sie auf Save.

11. Klicken Sie auf das Attribut userPrincipalName, um die Aktualisierung der Attributzuordnung fortzusetzen

12. Legen Sie im daraufhin geöffneten rechten Fensterbereich die Eigenschaft Apply this mapping auf only during object creation fest.

13. Klicken Sie auf Save, um alle Änderungen zu speichern.

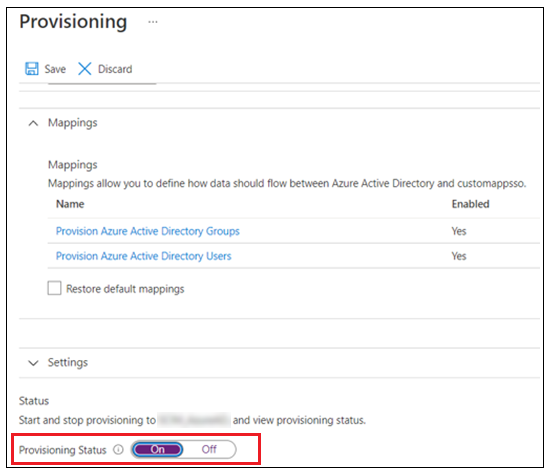

14. Legen Sie Provisioning Status auf On fest.

15. Klicken Sie auf Save, um alle Änderungen zu speichern.