Création d'un canal vers le magasin de données

Les étapes suivantes sont exécutées depuis la console d'administration PingFederate lors de la configuration du provisionnement sortant pour votre connexion SCIM SP.

|

|

Pour en savoir plus, consultez l'article Managing channels (en anglais) du centre de connaissances Ping Identity.

|

1. Sous Channel Info, saisissez les éléments suivants :

|

Channel Name

|

Saisissez un nom unique de canal.

|

|

Max Threads

|

1

|

|

Timeout (secs)

|

60

|

2. Sous Source, sélectionnez le magasin de données que vous avez créé à l'étape Ajoutez un LDAP en tant que magasin de données.

3. Sous Source Settings, saisissez les éléments suivants :

|

|

Les paramètres suivants illustrent une connexion à un LDAP de serveur d'annuaire Oracle.

Si vous utilisez un LDAP autre (tel que Microsoft Active Directory), vous devez indiquer des valeurs différentes en fonction de votre site. Pour en savoir plus, consultez l'article Modifying source settings (en anglais) du centre de connaissances Ping Identity.

|

|

Entry GUID Attribute

|

nsuniqueid

|

|

GUID Type

|

Text

|

|

Group Member Attribute

|

uniqueMember

|

|

User Object Class

|

person

|

|

Group Object Class

|

groupOfUniqueNames

|

|

Changed User/Groups Algorithm

|

Timestamp No Negation

|

|

Timestamp Attribute

|

modifyTimestamp

|

|

Account Status Attribute

|

nsaccountlock

|

|

Account Status Algorithm

|

Indicateur

|

|

Default Status

|

true

|

|

Flag Comparison Value

|

true

|

|

Flag Comparison Status

|

false

|

4. Sous Source Location, saisissez les éléments suivants :

|

Base DN

|

Entrez le nom global autorisé de base où les options définies par l'utilisateur sont stockées dans votre LDAP. Par exemple :

ou=twx_people,o=example

|

|

Filter (Users)

|

Construisez un filtre à l'aide de la valeur USER OBJECT CLASS. Par exemple :

(&(uid=*)(objectClass=person))

|

|

Filter (Groups)

|

Construisez un filtre à l'aide de la valeur GROUP OBJECT CLASS. Par exemple :

(&(cn=*)(objectClass=groupOfUniqueNames))

|

5. Sous Attribute Mapping, vérifiez le mappage par défaut.

|

|

Ces attributs sont différents selon votre LDAP et le magasin de données. Consultez votre schéma de classe utilisateur et les articles suivants (en anglais) du centre de connaissances Ping Identity : Configure attribute mapping et Specifying mapping details.

|

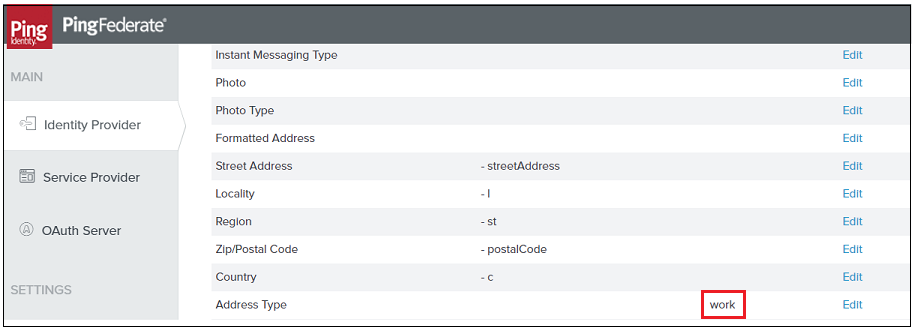

6. Assurez-vous que chaque attribut utilisateur stocké dans l'IdP et à configurer dans ThingWorx est répertorié dans PingFederate pour la configuration. Pour répertorier les attributs utilisateur dans PingFederate, sélectionnez Identity Provider, puis accédez à > > > .

|

|

Les valeurs de type des champs dans PingFederate sont importantes et doivent être configurées correctement. Par exemple, pour vous assurer que les adresses de bureau sont configurées pour ThingWorx, cliquez sur Edit en regard du champ Address Type, puis sélectionnez la valeur Work. Reportez-vous à l'image ci-dessous.  |

Mappages ThingWorx vers SCIM 1.1/2.0

Un grand nombre d'attributs configurés sont mappés vers les collections d'extensions utilisateur ThingWorx. Les extensions utilisateur ThingWorx peuvent être personnalisées. Si vous supprimez certains attributs de la forme de données UserExtensions , les attributs correspondants stockés dans le magasin de données de provisionnement ne seront pas configurés pour ThingWorx.

Les mappages suivants sont fixés. Pour plus d'informations, consultez la section Utilisation des provisionnements SCIM et SAML dans la rubrique Provisionnement.

|

Utilisateur ThingWorx et extensions utilisateur

|

SCIM Schema 1.1/2.0

|

|---|---|

|

userName

|

userName

|

|

scimID

|

id

|

|

scimExternalId

|

externalId

|

|

firstName

|

givenName

|

|

middleName

|

middleName

|

|

lastName

|

familyName

|

|

nom complet

|

displayName

|

|

title

|

title

|

|

emailAddress

|

emails::value(type=“work”)

|

|

altEmailAddresses

|

emails::value(type=“home”)

|

|

smsAddress

|

ims::value(type=“work”)

|

|

workPhone

|

phoneNumbers::value(type=“work”)

|

|

homePhone

|

phoneNumbers::value(type=“home”)

|

|

city

|

city

|

|

zipCode

|

postalCode

|

|

state

|

region

|

|

country

|

country

|

|

streetAddress

|

streetAddress

|