Active Directory グループと動的ユーザーのログイン

このトピックでは、ThingWorx Platform での Active Directory の使用に関する機能について説明します。

動的ユーザーのログイン

|

|

「動的ユーザーのログイン」を有効にしたときには、ThingWorx Platform で同じユーザー名を使用してユーザー認証を行うことをお勧めします。それを行わない場合、ThingWorx Platform の現在の制限により、同じユーザーに対して複数の ThingWorx Platform アカウントが作成されます。たとえば、あるユーザーがその displayName である testuser を使用してログインしたとします。プラットフォームに testuser という名前のユーザーアカウントが作成されます。ただし、同じユーザーがその Universal Principal Name (UPN) (この例では testuser@domain.com) を使用してログインした場合、このプラットフォームにユーザー testuser@domain.com も作成されます。

|

「動的ユーザーのログイン」が有効になっている場合、「管理プリンシパル名」と「管理プリンシパルパスワード」の接続設定は無視されます。ThingWorx Platform ディレクトリにログインするユーザーは、そのユーザー名とパスワードを使用して Active Directory で認証されます。現在サポートされている Active Directory の認証方法は、displayName、UPN、および domain\samAccountName を使用する方法です。

「動的ユーザーのログイン」が無効になっている場合、ユーザーログインのワークフローは ThingWorx Platform 8.3.0 から 8.3.4 までのものと同じままです。

動的ユーザーログインの問題をトラブルシューティングするには、トラブルシューティング: Active Directory ドメインプレフィックスと動的ユーザーのログインを参照してください。

グループマッピング

マッピングを意図したとおりに設定するには、ユーザーとグループに対する ThingWorx の表示、アクセス許可、および組織の規則を理解しておかなければなりません。アクセス許可が正しく割り当てられていなければ、アクセスする権限を持つべきではないユーザーがコンテンツにアクセスできる可能性があります。

グループマッピングは必須ではありませんが、グループマッピングを使用しなければ、ユーザーをプロビジョニングまたは更新する場合に、アクセス許可に制限が生じます (デフォルトのアクセス許可のみがユーザーに与えられる)。

「グループマッピング」コンフィギュレーションは Active Directory ディレクトリサービスの「コンフィギュレーション」ページのほぼ中央にあります。グループマッピングをセットアップするには

1. ThingWorx Composer で、Active Directory ディレクトリサービスに移動します ( > > )。

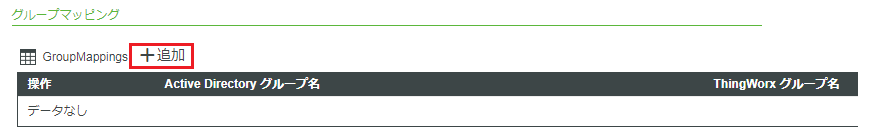

2. 「コンフィギュレーション」ページを開き、「グループマッピング」セクションまで下方スクロールし、以下の図に示す「追加」をクリックします。

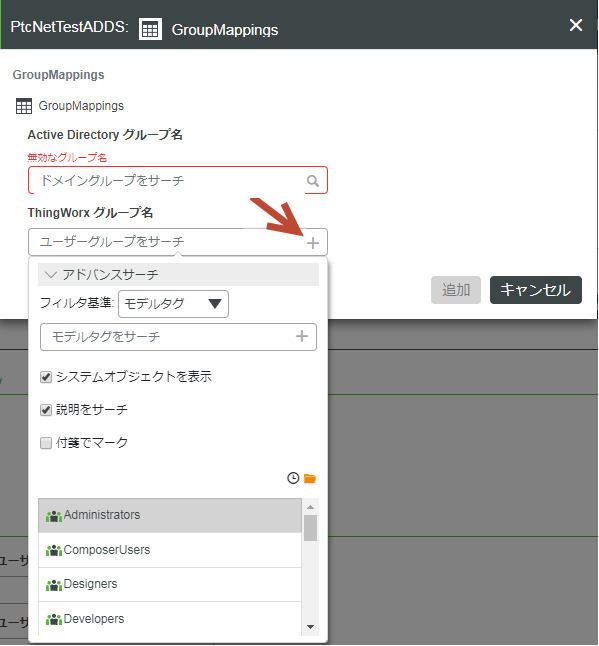

3. 「グループマッピング」ウィンドウの「Active Directory グループ名」フィールドに、ThingWorx グループにマッピングする Active Directory グループの名前を入力します。

4. 以下に示すように、「ThingWorx グループ名」フィールドの + 記号をクリックして、ThingWorx グループのドロップダウンリストを表示します。ここでは「アドバンスサーチ」を使用して、特定のエンティティによってフィルタするなどの詳細を指定できます。このドロップダウンリストは v.8.3.5 の ThingWorx で使用できます。

以下の GroupMappings フォームは「動的ユーザーのログイン」が無効になっている場合に表示されます。  |

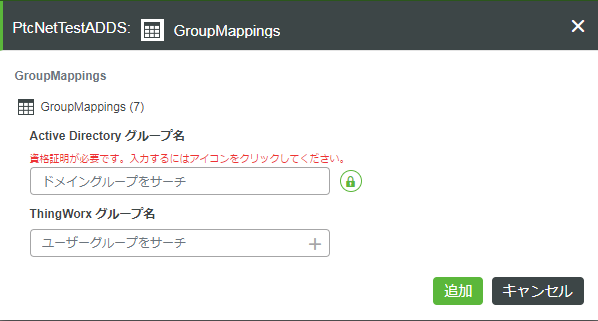

5. 以下のバージョンの GroupMappings フォームでは、「Dynamic Group Login」が有効になっている場合、「資格証明が必要です」というメッセージが表示されます。「Active Directory グループ名」を入力するには、緑色のロックアイコンをクリックします。

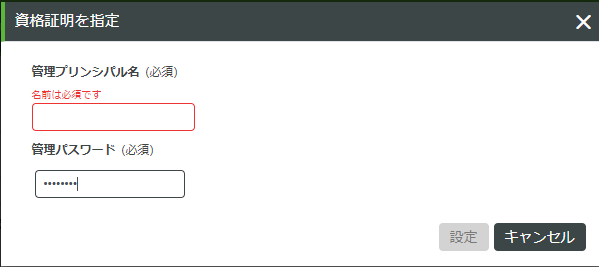

6. 「資格証明を指定」ダイアログが表示された場合、AdministrativePrincipalName と AdministrativePassword を設定し、「設定」をクリックします。

次の表に、グループマッピングの設定の説明を示します。

名前 | 説明 | 有効な値 |

|---|---|---|

Active Directory グループ名 | ランタイムでのアクセス許可/認証の検証のために ThingWorx グループに関連付けられる、またはマップされる Active Directory グループの名前。 | 設定されたドメインの下で Active Directory 内の groupObjectClass オブジェクトに対応するグループ名を含む、空でなくブランクでない文字列。 |

ThingWorx グループ名 | ランタイムに使用される ThingWorx アクセス許可/認証のコンフィギュレーションを含む ThingWorx グループの名前。Active Directory によってプロビジョニングされるユーザーは、この ThingWorx グループに追加されます。この ThingWorx グループにマップされる Active Directory グループは、ユーザーが所属する Active Directory グループに基づきます。 | ThingWorx のグループエンティティに対応するグループ名を含む、空でなくブランクでない文字列。 |

「動的ユーザーのログイン」でのグループマッピング

v.8.3.5 で「動的ユーザーのログイン」が追加されたことに伴い、GetDomainGroups および IsValidGroup サービスは、「動的ユーザーのログイン」機能が有効になっている場合、UI などから Active Directory 管理者ユーザーの資格証明を渡すことができる引数をとります。「動的ユーザーのログイン」が無効になっている場合 (デフォルト)、管理者ユーザーの資格証明は IsValidGroup および GetDomainGroups サービスではオプションです。TestConnection サービスは必要なすべての資格証明で動作します。パラメータが空の場合、これらのサービスは管理者の資格証明を使用します。

グループマッピングでのグループ検証

v.8.3.5 の ThingWorx Composer では、「グループマッピング」ページのテキストボックスに Active Directory グループの名前を入力できます。ドロップダウンリストから Active Directory グループを選択するオプションも引き続き使用可能です。このテキストボックスにはグループの名前または完全な識別名を入力できます。たとえば、名前 TestGroup は単純名、CN=TestGroup, CN=Users, DC=domain, DC=com は完全な識別名です。

v.8.3.5 では IsValidGroup サービスも提供されており、Active Directory での有効なグループの名前をサーチできます。このサービスは、検索するグループの名前を指定する単一の STRING パラメータ groupName をとります。このサービスはそのグループが Active Directory に存在するかどうかを示す BOOLEAN の結果を返します。

groupName の入力の一部としてワイルドカード文字 ("*") は使用できません。 |

ネストされたグループメンバーシップ

v.8.3.5 では、Active Directory コンフィギュレーションの「スキーママッピング」セクションで「マッピングされている祖先グループにユーザーを追加」コンフィギュレーションオプションを使用できます。ネストされたグループメンバーシップを BOOLEAN 設定によって有効または無効にします。

ネストされたグループメンバーシップを有効にすると、以下が行われます。

• 拡張可能な一致規則を使用して Active Directory が照会されて、ユーザーが属しているグループと、それらのグループが属しているグループの両方が、ネストの任意の深さまで取得されます。

• これらのグループが「グループマッピング」テーブルと比較され、結果の ThingWorx ユーザーがユーザーグループに割り当てられます。

• このオプションによって、Active Directory での負荷が増大してパフォーマンスに影響が生じたり、大きな結果セットが生成されたりする可能性があります。

ネストされたグループメンバーシップが無効になっている場合、ワークフローは ThingWorx Platform v.8.3.0 から 8.3.4 までのものと同じです。

スキーママッピング

認証およびグループの取得/マッピングが機能するためには、このセクションの「ユーザー ID の属性名」、「グループオブジェクトクラス名」、「グループメンバーシップ属性名」、「グループ属性名」、「ユーザーフラグの属性名」、「ユーザー制御属性の無効なビット」、「ユーザー制御属性のロックアウトビット」のフィールドの入力が必須です。

名前 | 説明 | XML 属性名 | デフォルト値 | 値の例 | ||

|---|---|---|---|---|---|---|

ユーザー ID の属性名 | ThingWorx へのログイン時に指定されたユーザー名と一致させるために使用される、ユーザー名の値を含む属性の名前。 | attributeUserIdName | cn | cn、userPrincipalName | ||

ユーザーベースの識別名 | ユーザーの資格証明の検証時に使用する最上位レベルディレクトリの識別名。 | userBaseDN | ou=people | DC=test、DC=acme、DC=com | ||

グループオブジェクトクラス名 | オブジェクトがグループであることを示す objectClass 属性の値。グループオブジェクトが照会され、「グループマッピング」コンフィギュレーションテーブルの Active Directory/ThingWorx グループマッピングに表示されます。 | groupObjectClass | group | group | ||

LDAP フィルタをグループ化してドメイングループをフィルタ | 多数のドメイングループをフィルタできます。

| groupLdapFilter | 該当なし | (cn=a_testgroup111*)(cn=b_testgroup222*) | ||

グループメンバーシップ属性名 | ユーザーまたはグループが別のグループの "メンバー" であることを示す属性の名前。Active Directory のユーザー内の memberOf エントリごとに、memberOf エントリに指定されている Active Directory グループにマップされた ThingWorx グループに、そのユーザーがメンバーとして追加されます。 | memberOfAttribute | memberOf | memberOf | ||

グループ属性名 | ThingWorx UI (具体的には、「グループマッピング」コンフィギュレーションテーブルの選択項目) にグループの表示名を読み込むために使用する属性の名前。

| groupAttribute | cn | cn | ||

ユーザーフラグの属性名 | 詳細については、https://msdn.microsoft.com/en-us/library/cc223145.aspx を参照してください。 | userControlAttribute | userAccountControl | userAccountControl | ||

ユーザー制御属性の無効なビット | 指定されたユーザーフラグの属性名に含まれる無効ビットフラグの整数/10 進値 (つまり、デフォルトの userControlAttribute)。詳細については、https://msdn.microsoft.com/en-us/library/cc223145.aspx を参照してください。 | userDisableBit | 2 | 2 | ||

ユーザー制御属性のロックアウトビット | 指定されたユーザーフラグの属性名に含まれるロックアウトビットフラグの整数/10 進値 (つまり、デフォルトの userControlAttribute)。詳細については、https://msdn.microsoft.com/en-us/library/cc223145.aspx を参照してください。 | userLockoutBit | 16 | 16 | ||

フォレスト名の識別子 | ドメインコントローラのコレクション/フォレストを識別します。同じ文字列で設定されている各ディレクトリサービスオブジェクトは、「グループマッピング」コンフィギュレーション内で互いのドメインからグループをマッピングできるようになります。このオプションの使用例については、次のセクションを参照してください。 | forestNameIdentifier | 該当なし |