Sicherheitsbeschriftungen und Zugriffssteuerung

Sicherheitsbeschriftungen werden zusätzlich zur standardmäßigen Windchill Zugriffssteuerungsrichtlinie und zu den Adhoc-Regeln angewendet. Eine Sicherheitsbeschriftung funktioniert wie ein Eingangstor. Wenn der Benutzer für die Sicherheitsbeschriftungen eines Objekts nicht zugelassen ist, kann er nicht auf das Objekt zugreifen, auch wenn die Zugriffssteuerungsberechtigungen ihm den Zugriff normalerweise gestatten würden. Verfügt der Benutzer nicht über die notwendigen Zugriffssteuerungsberechtigungen, hat er keinen Zugriff auf das Objekt, auch wenn er für die Sicherheitsbeschriftungs-Einstellungen des Objekts zugelassen ist. Für den Zugriff auf ein Objekt muss ein Benutzer für alle Sicherheitsbeschriftungen zugelassen sein, und zwar entweder als autorisierter Teilnehmer oder durch eine aktive Vereinbarung. Außerdem benötigt er die entsprechenden Zugriffssteuerungsberechtigungen für das Objekt.

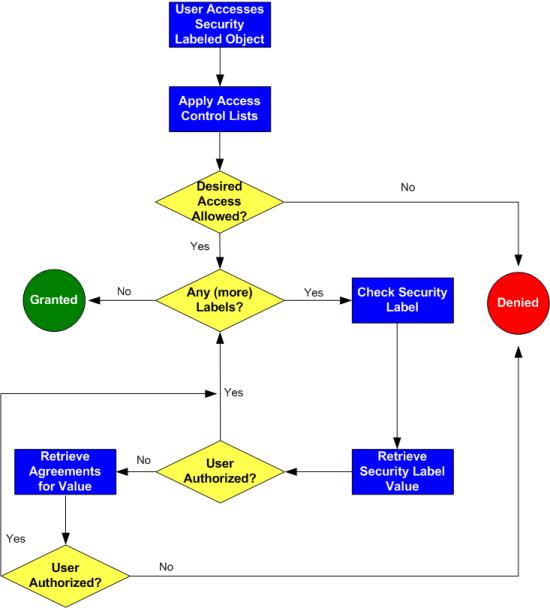

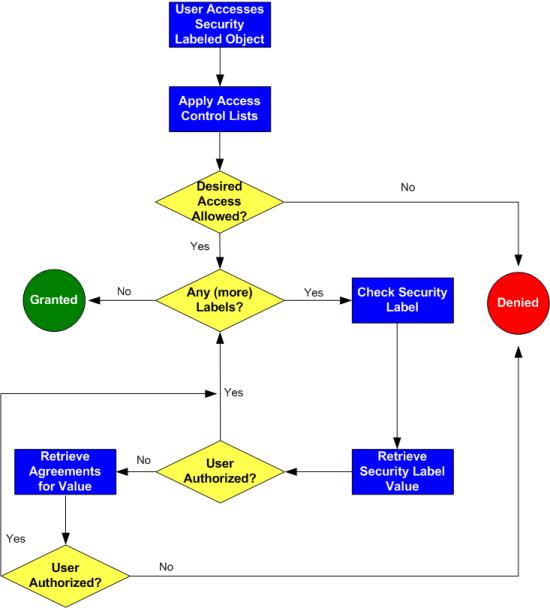

Das folgende Flussdiagramm bietet eine Übersicht darüber, wie in Windchill Sicherheitsbeschriftungen und Zugriffssteuerung gehandhabt werden, um den Benutzerzugriff auf ein Objekt zu gewähren oder abzulehnen.

Bei der Bestimmung, ob ein Benutzer auf ein Objekt zugreifen kann, prüft das System zunächst die Richtlinien- und Adhoc-Zugriffssteuerungslisten, um festzustellen, ob der Benutzer über die erforderlichen Zugriffssteuerungsberechtigungen verfügt. Wenn der angeforderte Zugriff zulässig ist, überprüft das System, ob der Benutzer für alle Sicherheitsbeschriftungen des Objekts autorisiert ist. So wird entschieden, ob der Zugriff gewährt oder abgelehnt wird.

Wenn der Benutzer kein autorisierter Teilnehmer für einen Sicherheitsbeschriftungswert ist, überprüft das System, ob der Benutzer durch mindestens eine aktive Vereinbarung für diesen Wert autorisiert ist. Ist eine entsprechende Vereinbarung wirksam und der Benutzer für die übrigen Sicherheitsbeschriftungen autorisiert, wird der Zugriff gewährt. Ist keine entsprechende Vereinbarung wirksam, wird der Zugriff abgelehnt.