Obtention d'un jeton d'accès OAuth pour l'administrateur ThingWorx à l'aide de Postman

Postman est utilisé pour acquérir un jeton d'accès OAuth auprès du serveur d'autorisation OpenID durant l'installation. Ce jeton d'accès est utilisé durant le processus d'installation d'Experience Service.

|

|

Les certificats auto-signés X509 non approuvés peuvent entraîner l'affichage par Postman d'un écran vide sans indiquer une erreur. Pour exécuter Postman avec une URL SSL et un certificat auto-signé, ajoutez le certificat dans le référentiel de certificats approuvés par le système d'exploitation, sur l'ordinateur exécutant Postman. Sur Windows, il s'agit généralement du magasin Autorités de certification racines de confiance. Sur Linux, il s'agit d'un fichier de certificats PEM appelé /etc/ssl/certs/ca-bundle.trust.crt.

|

Utilisez les étapes suivantes pour obtenir un jeton d'accès OAuth pour l'administrateur ThingWorx :

2. Ouvrez Postman et sélectionnez Request dans le menu New, pour créer une nouvelle demande.

3. Entrez un nom pour la demande. Par exemple, Obtenir jeton admin.

4. Sélectionnez une collection ou un dossier pour la demande.

5. Cliquez sur Save.

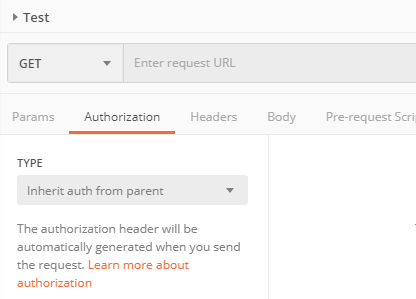

6. Sélectionnez l'onglet Authorization dans le volet de détails.

7. Sélectionnez la valeur OAuth 2.0 pour le champ Type.

8. Cliquez sur Get New Access Token et fournissez les valeurs suivantes dans la fenêtre GET NEW ACCESS TOKEN :

Propriété | Valeur |

Token Name | Utilisez un nom de votre choix. |

Grant Type | Authorization Code |

Callback URL | Définissez cette valeur de sorte qu'elle soit égale au paramètre <es-redirect-uri> : <es-base-url>/ExperienceService/auth/oidc/callback Par exemple : https://es.example.com:8443/ExperienceService/auth/oidc/callback |

Auth URL | Définissez cette valeur de sorte qu'elle soit égale au paramètre <as-auth-endpoint>. Par exemple : https://pingfed.example.com/as/authorization.oauth2 |

Access Token URL | Définissez cette valeur de sorte qu'elle soit égale au paramètre <as-token-endpoint>. Par exemple : https://pingfed.example.com/as/token.oauth2 |

Client ID | Définissez ce paramètre sur l'ID de client OAuth d'Experience Service que vous avez défini dans votre fournisseur OpenID. |

Client Secret | Définissez cette valeur sur le secret OAuth Experience Service. |

Scope | THINGWORX | Si vous utilisez une plage personnalisée, définissez cette valeur sur la valeur personnalisée. |

|

State | Ce champ peut rester vide. |

Client Authentication | Send client credentials in body |

9. Cliquez sur Request Token.

10. Lorsque vous y êtes invité, connectez-vous avec le nom d'utilisateur et le mot de passe administrateur ThingWorx.

11. Autorisez l'accès à ThingWorx lorsque la fenêtre Request for Approval s'affiche.

12. Après avoir correctement authentifié et autorisé l'accès à ThingWorx, Postman affiche la fenêtre MANAGE ACCESS TOKENS. Effectuez une copie de la valeur de Access Token, et enregistrez-la pour l'utiliser durant l'installation d'Experience Service.

| Comme le jeton d'accès peut arriver à expiration rapidement, procédez à l'installation d'Experience Service immédiatement après l'obtention du jeton. |