OAuth-Zugriffstoken für den ThingWorx Administrator unter Verwendung von Postman erwerben

Es wird Postman verwendet, um während der Installation ein OAuth-Zugriffstoken vom Autorisierungsserver des OpenID Provider abzurufen. Dieses Zugriffstoken wird während der Installationsprozesses für den Experience Service verwendet.

|

|

Nicht vertrauenswürdige, selbstsignierte X509-Zertifikate können dazu führen, dass Postman einen leeren Bildschirm ohne weitere Fehler anzeigt. Um Postman gegen eine SSL-URL mit einem selbstsignierten Zertifikat auszuführen, müssen Sie das Zertifikat dem vom Betriebssystem vertrauten Repository für Zertifikate hinzufügen; und zwar auf dem Rechner, auf dem Postman ausgeführt wird. Auf Windows ist dies normalerweise der Speicher Vertrauenswürdige Stammzertifizierungsstellen. Auf Linux ist dies eine Datei mit PEM-Zertifikaten mit dem Namen /etc/ssl/certs/ca-bundle.trust.crt.

|

Gehen Sie wie folgt vor, um ein OAuth-Zugriffstoken für den ThingWorx Administrator zu erwerben:

2. Öffnen Sie Postman und wählen Sie im Menü New die Option Request aus, um eine neue Anforderung zu erstellen.

3. Geben Sie einen Namen für die Anforderung ein. Beispiel: Administratortoken erwerben.

4. Wählen Sie eine Sammlung oder einen Ordner für die Anforderung aus.

5. Klicken Sie auf Save.

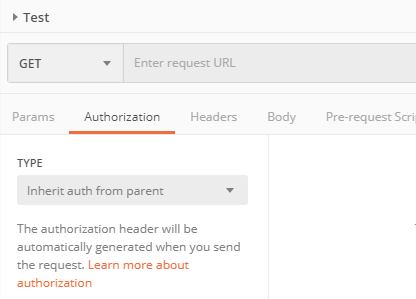

6. Wählen Sie im Detailbereich die Registerkarte Authorization aus.

7. Wählen Sie für Type die Option OAuth 2.0 aus.

8. Klicken Sie auf Get New Access Token und geben Sie die folgenden Werte im Fenster GET NEW ACCESS TOKEN an:

Eigenschaft | Wert |

Token Name | Geben Sie einen beliebigen bevorzugten Namen ein. |

Grant Type | Authorization Code |

Callback URL | Legen Sie diese URL auf den Parameter <es-redirect-uri> fest: <es-base-url>/ExperienceService/auth/oidc/callback Beispiel: https://es.example.com:8443/ExperienceService/auth/oidc/callback |

Auth URL | Legen Sie diese URL auf den Parameter <as-auth-endpoint> fest. Beispiel: https://pingfed.example.com/as/authorization.oauth2 |

Access Token URL | Legen Sie diese URL auf den Parameter <as-token-endpoint> fest. Beispiel: https://pingfed.example.com/as/token.oauth2 |

Client-ID | Legen Sie die Client-ID auf die Experience Service OAuth-Client-ID fest, die Sie in Ihrem OpenID Provider definiert haben. |

Geheimer Clientschlüssel | Legen Sie den Geheimschlüssel auf das Experience Service OAuth-Geheimnis fest. |

Scope | THINGWORX | Wenn Sie einen benutzerdefinierten Bereich verwenden, legen Sie den Bereich auf einen benutzerdefinierten Wert fest. |

|

State | Dieses Feld kann leer gelassen werden. |

Client Authentication | Send client credentials in body |

9. Klicken Sie auf Request Token.

10. Wenn Sie dazu aufgefordert werden, melden Sie sich mit dem ThingWorx Administratorbenutzernamen und -passwort an.

11. Autorisieren Sie Zugriff auf ThingWorx, wenn das Fenster Request for Approval angezeigt wird.

12. Nach der erfolgreichen Authentifizierung und dem Erteilen von Zugriff auf ThingWorx zeigt Postman das Fenster MANAGE ACCESS TOKENS an. Erstellen Sie eine Kopie des Werts Zugriffstoken und speichern Sie sie, um sie während der Experience Service Installation zu verwenden.

| Da das Zugriffstoken u.U. nach kurzer Zeit abläuft, sollten Sie unmittelbar nach Erhalt des Tokens mit der Experience Service Installation beginnen. |