AD FS アプリケーショングループでの、ThingWorx を使用したクライアントアプリケーションのリソースサーバーとしての設定

ステップ 1: リソースサーバー用の新規アプリケーショングループの作成 (ThingWorx):

1. AD FS で、メニューの「Application Groups」をクリックします。

2. 「Actions」メニューで、「Add Application Group」をクリックします。

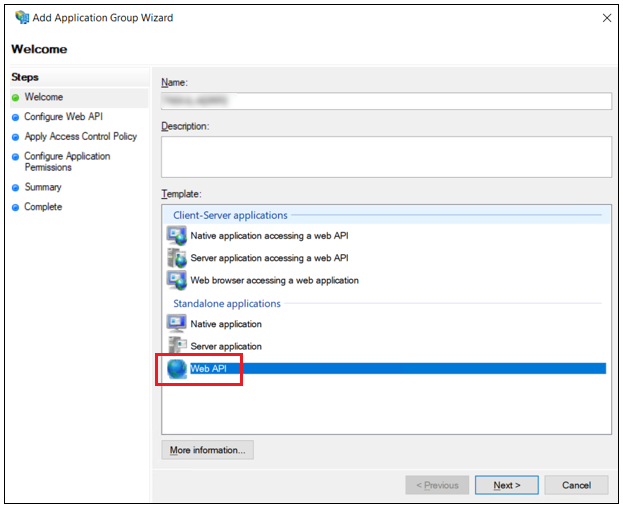

3. 「Add Application Group Wizard」の「Welcome」ページで、新規アプリケーショングループの「Name」を入力し、「Standalone applications」リストから「Web API」テンプレートを選択します。「Next」をクリックします。

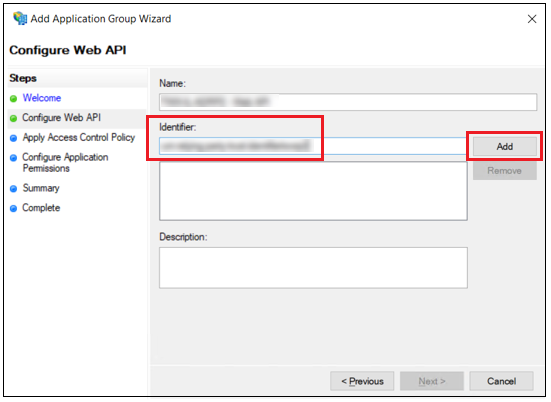

4. 「Configure Web API」ページで、「Name」フィールドが自動的に設定されます。下のイメージに示すように、次の手順を完了します。

◦ 「Identifier」フィールドで、Web API リソースの一意の信頼できる識別子を設定します。

後の手順で使用するために、この識別子をテキストエディタにコピーします。

◦ 「追加」をクリックします。

◦ 「次へ」をクリックします。

5. 「Apply Access Control Policy」ページで、アクセス制御ポリシーを選択し、「Next」をクリックします。

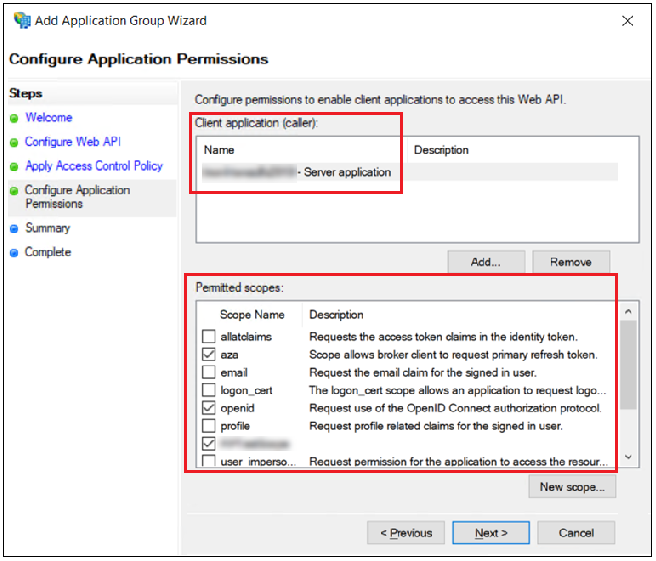

6. 「Configure Application Permissions」ページで、次の手順を完了します。

◦ 「Client application」パネルで、クライアントアプリケーションのサーバー名を追加します。

◦ 「Permitted scopes」パネルで、許可されている範囲のチェックボックスをオンにします。範囲の例は、以下のイメージを参照してください。

7. 「Next」をクリックします。

8. 「Summary」ページで、「Next」をクリックします。

9. ウィザードステップが完了したら、「Close」をクリックします。

ステップ 2: 作成されたアプリケーショングループのプロパティの更新

1. AD FS の「Application Groups」リストで、ThingWorx リソースサーバー用に作成したアプリケーショングループをダブルクリックします。

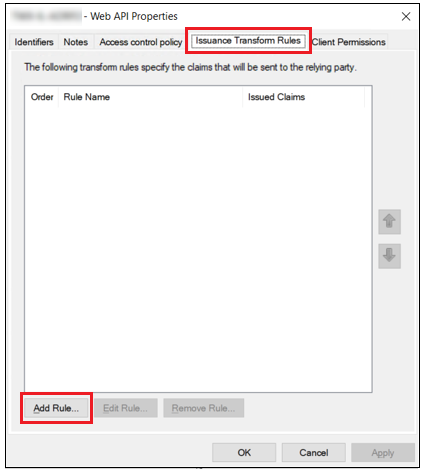

2. ThingWorx Web API アプリケーションを選択し、「Edit」をクリックします。

3. 「Issuance Transform Rules」タブを選択し、「Add Rule」をクリックします。

4. 「Choose Rule Type」では、「Send LDAP Attributes as Claims」を選択し、「Next」をクリックします。

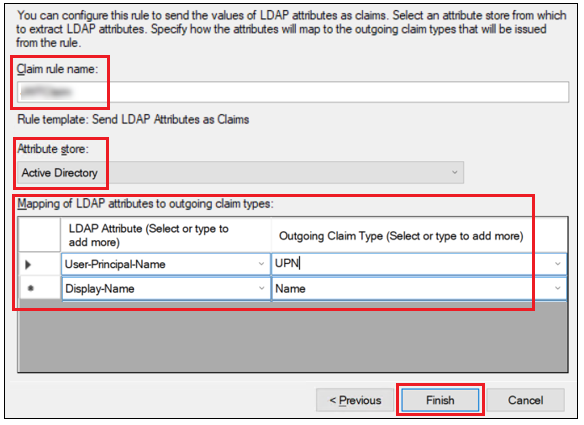

5. 「Configure Claim Rule」ページで、以下の情報を入力します。

◦ 「Claim rule name」 - 要求規則の名前を入力します。

◦ 「Attribute store」 - 「Active Directory」。

◦ 「Mapping of LDAP attributes to outoing claim types」 - 以下のイメージに示すように、次の属性を入力します。

▪ 「User-Principal-Name」 – 出力方向の要求の「UPN」にマッピングします。

▪ 「Display-Name」 – 出力方向の要求の「Name」にマッピングします。

6. 「Finish」をクリックします。

ステップ 3: resourceServerSetting.json ファイルの設定

コンフィギュレーションの詳細な手順については、ThingWorx のバージョンに応じて、以下のいずれかのトピックを参照してください。

• ThingWorx 9.5 以降のバージョン: リソースサーバーとしての ThingWorx の設定

• ThingWorx 9.0 から ThingWorx 9.4: リソースサーバーとしての ThingWorx の設定