Creare un'applicazione aziendale in Microsoft Entra ID

È possibile configurare l'applicazione utilizzando un'autenticazione OIDC o SAML. Procedere con la sezione relativa all'autenticazione specifica.

Utilizzo dell'autenticazione OIDC

1. Nel portale Microsoft Azure, nel menu Microsoft Entra ID, selezionare l'opzione Enterprise applications.

2. Nella pagina che viene visualizzata a destra, fare clic su New application.

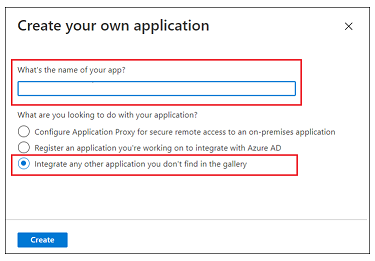

3. Nella pagina Browse Microsoft Entra Gallery (Preview) fare clic su Create your own application.

4. Immettere un nome per l'applicazione, selezionare l'opzione Integrate any other application you don't find in the gallery e fare clic su Create.

5. Nella pagina Properties fare clic su application registration. Nelle sezioni riportate di seguito completare i passi dettagliati

Passo 1 - Autenticazione OIDC di base

1. Selezionare la pagina Authentication.

2. In Platform configurations fare clic su Add a platform.

3. Selezionare Web. Viene visualizzata la pagina Configure Web.

4. Nel campo Redirect URIs aggiungere un URI di reindirizzamento nel formato seguente: https://<ThingWorx FQDN>:<port>/Thingworx/oidc/SSO e fare clic su Configure.

Passo 2 - Configurazione del token

1. Selezionare Token configuration e fare clic su Add optional claim. Viene visualizzata la pagina Add optional claim.

2. In Token type selezionare ID.

3. Selezionare tutte le attestazioni che si desidera incorporare nel token e fare clic su Add.

4. Selezionare la casella Turn on the Microsoft Graph email, profile permission (required for claims to appear in token). e fare clic su Add.

Utilizzo dell'autenticazione SAML

1. Nel portale Microsoft Azure, nel menu Microsoft Entra ID, selezionare l'opzione Enterprise applications.

2. Nella pagina che viene visualizzata a destra, fare clic su New application.

3. Nella pagina Browse Microsoft Entra Gallery (Preview) fare clic su Create your own application.

4. Immettere un nome per l'applicazione, selezionare l'opzione Integrate any other application you don't find in the gallery e fare clic su Create.

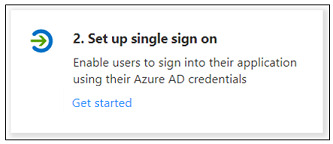

5. Nella pagina Overview, fare clic su Set up a single sign on.

6. Nella schermata Select a single sign-on method, selezionare l'opzione SAML. Viene visualizzata una pagina Set up Single Sign-On with SAML con una procedura numerata. Nelle sezioni riportate di seguito completare i passi dettagliati.

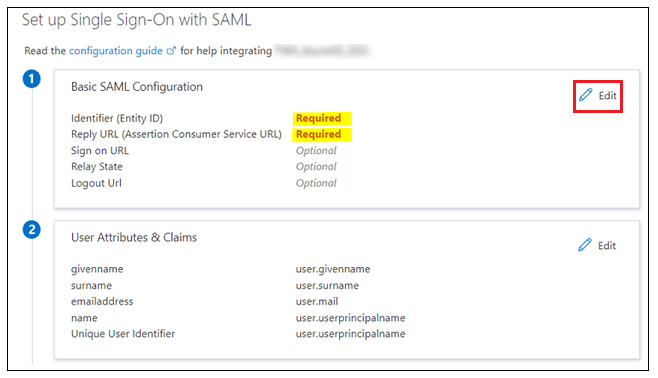

Passo 1 - Basic SAML Configuration

1. Nel passo 1 di Basic SAML Configuration, fare clic su Edit.

2. In Basic SAML Configuration, immettere le informazioni seguenti:

▪ Identifier (Entity ID) - Da utilizzare come valore di metadataEntityId nel componente BasicSettings del file sso-settings.json.

▪ Reply URL (Assertion Consumer Service URL) - Utilizzare il formato seguente:

https:/<FQDN di ThingWorx>:<porta>/Thingworx/saml/SSO

3. Fare clic su Save, quindi chiudere Basic SAML Configuration. Quando viene richiesto di eseguire il test del Single Sign-On, selezionare No, I'll test later.

Viene nuovamente visualizzato il passo Set up Single Sign-On with SAML con i valori di Identifier e Reply URL inseriti.

Passo 2 - User Attributes & Claims

1. Fare clic su Edit nel passo 2 per User Attributes & Claims.

2. In User Attributes & Claims, fare clic su Add new claim.

3. Nella pagina Manage claim, immettere le informazioni seguenti:

▪ Name - Immettere un UID.

▪ Source - Selezionare l'opzione Tranformation. Viene visualizzata una finestra popup Manage transformation.

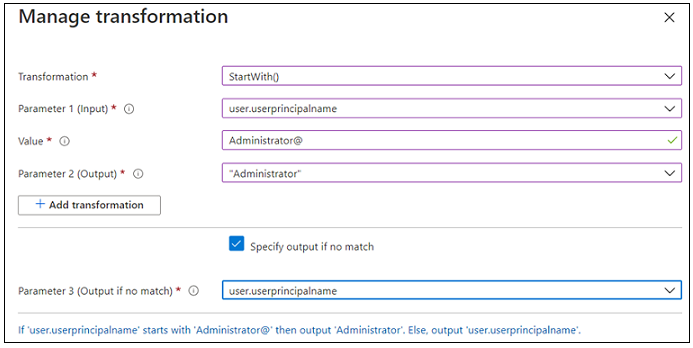

4. Nella finestra Manage transformation, immettere le informazioni riportate di seguito, come mostrato nell'immagine seguente.

▪ Transformation - StartWith()

▪ Parameter 1 (Input) - user.userprincipalname

▪ Value - Administrator@

▪ Parameter 2 (Output) - "Administrator"

▪ Specify output if no match - Selezionare la casella di controllo.

▪ Parameter 3 (Output if no match) - user.userprincipalname

5. Fare clic su Add.

6. Fare clic su Save e chiudere la finestra Manage Claim. Quando viene richiesto di eseguire il test del Single Sign-On, selezionare No, I'll test later.

Viene visualizzato nuovamente il passo User Attributes & Claims con i valori appena inseriti.

Passo 3 - Certificato di firma SAML

1. Nel passo 3, per SAML Signing Certificate, scaricare il Certificate (Raw), vale a dire il certificato pubblico di Microsoft Entra ID.

2. Scaricare il file Federation Metadata XML. Dopo aver scaricato il file, rinominarlo in sso-idp-metadata.xml.