Configurare un'applicazione client con ThingWorx come server delle risorse nei gruppi di applicazioni AD FS

Passo 1: creare un nuovo gruppo di applicazioni per il server delle risorse (ThingWorx):

1. In AD FS, fare clic su Application Groups nel menu.

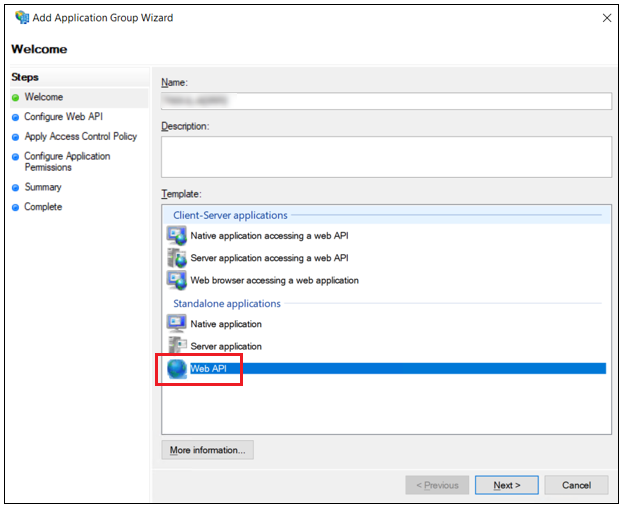

2. Nel menu Actions, fare clic su Add Application Group.

3. Nella pagina Welcome di Add Application Group Wizard, immettere un nome nel campo Name per il nuovo gruppo di applicazioni e selezionare il modello Web API dall'elenco Server applications. Fare quindi clic su Next.

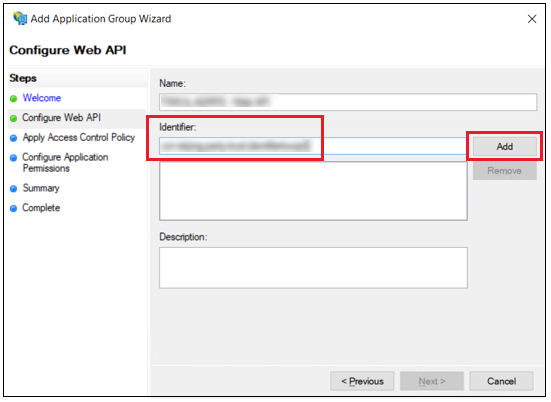

4. Nella pagina Configure Web API, il campo Name viene completato automaticamente. Completare la procedura seguente, come illustrato nell'immagine.

◦ Nel campo Identifier impostare un identificatore attendibile univoco per la risorsa API Web.

Copiare l'identificatore in un editor di testo per utilizzarlo in una procedura successiva.

◦ Fare clic su Add.

◦ Fare clic su Nexti.

5. Nella pagina Apply Access Control Policy scegliere una regola di controllo di accesso e fare clic su Next.

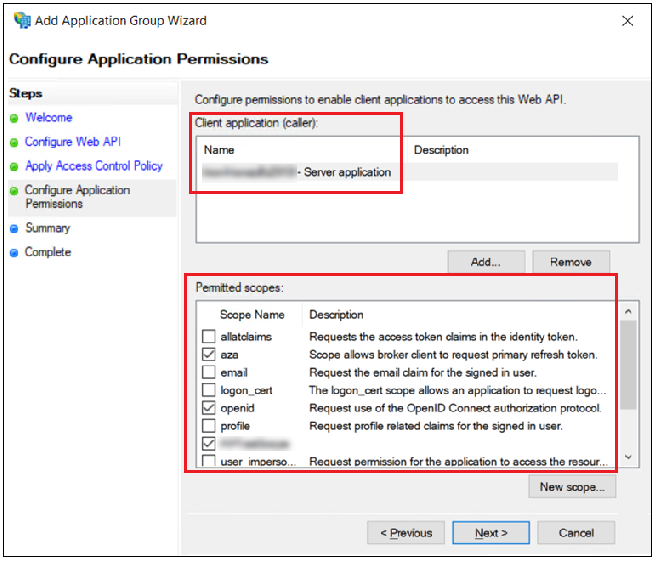

6. Nella pagina Configure Application Permissions completare la procedura seguente:

◦ Nel pannello Client application aggiungere il nome del server dell'applicazione client.

◦ Nel pannello Permitted scopes selezionare le caselle di controllo degli ambiti consentiti. Vedere l'immagine di seguito per un esempio.

7. Fare clic su Next.

8. Nella pagina Summary fare clic su Next.

9. Una volta completati i passi della procedura guidata, fare clic su Close.

Passo 2: aggiornare le proprietà del gruppo di applicazioni creato

1. Nell'elenco Application Groups di AD FS, fare doppio clic sul gruppo di applicazioni creato per il server delle risorse ThingWorx.

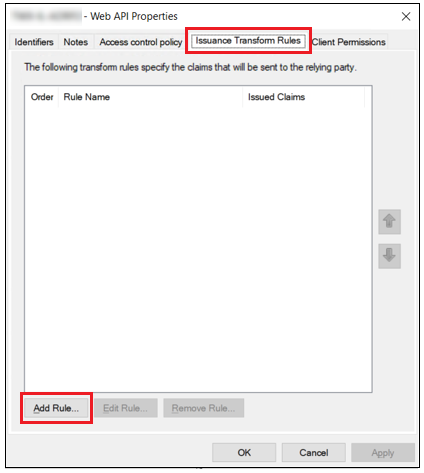

2. Selezionare l'applicazione API Web ThingWorx e fare clic su Edit.

3. Scegliere la scheda Issuance Transform Rules e fare clic su Add Rule.

4. Per Choose Rule Type selezionare Send LDAP Attributes as Claims e fare clic su Next.

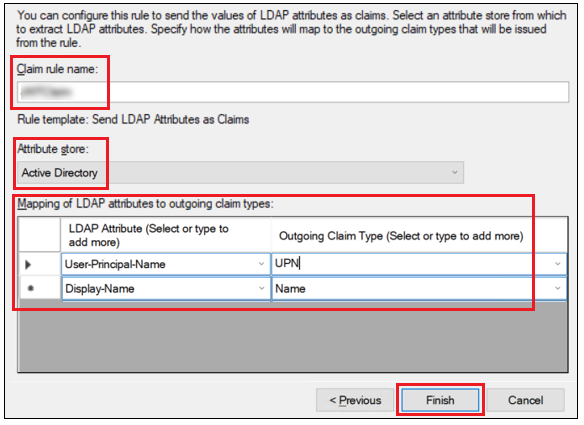

5. Nella pagina Configure Claim Rule immettere le informazioni seguenti:

◦ Claim rule name - Immettere un nome per la regola di attestazione.

◦ Attribute store - Active Directory.

◦ Mapping of LDAP attributes to outgoing claim types - Specificare gli attributi seguenti come illustrato nell'immagine riportata di seguito.

▪ User-Principal-Name - Mapparlo all'attestazione in uscita UPN.

▪ Display-Name - Mapparlo all'attestazione in uscita Name.

6. Fare clic su Finish.

Passo 3: configurare il file resourceServerSetting.json

In base alla versione di ThingWorx, fare riferimento a uno degli argomenti riportati di seguito per i passi di configurazione dettagliati.

• ThingWorx 9.5 e versioni successive: Configurare ThingWorx come server delle risorse

• Da ThingWorx 9.0 a ThingWorx 9.4: Configurare ThingWorx come server delle risorse