Création d'une application d'entreprise dans Microsoft Entra ID

Vous pouvez configurer l'application avec une authentification OIDC ou une authentification SAML. Suivez les instructions de la section correspondant à votre type d'authentification.

Utilisation de l'authentification OIDC

1. Sur le portail Microsoft Azure, dans le menu Microsoft Entra ID, sélectionnez l'option Enterprise applications.

2. Sur la page qui s'affiche sur la droite, cliquez sur New application.

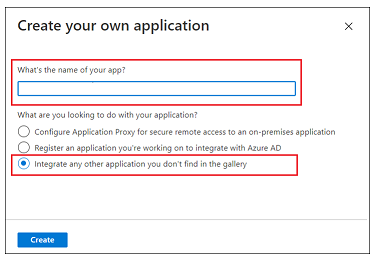

3. Sur la page Browse Microsoft Entra Gallery (Preview), cliquez sur Create your own application.

4. Entrez un nom pour votre application, sélectionnez l'option Integrate any other application you don't find in the gallery, puis cliquez sur Create.

5. Sur la page Properties, cliquez sur Application registration. Dans les sections ci-dessous, suivez les étapes détaillées.

Etape 1 : Authentification OIDC de base

1. Sélectionnez la page Authentication.

2. Dans Platform configurations, cliquez sur Add a platform.

3. Sélectionnez Web. La page Configure Web s'ouvre.

4. Dans le champ Redirect URIs, ajoutez un URI de redirection au format https://<ThingWorx FQDN>:<port>/Thingworx/oidc/SSO, puis cliquez sur Configure.

Etape 2 : Configuration du jeton

1. Sélectionnez Token configuration, puis cliquez sur Add optional claim. La page Add optional claim s'ouvre.

2. Dans Token type, sélectionnez ID.

3. Sélectionnez toutes les revendications que vous souhaitez incorporer dans le jeton, puis cliquez sur Add.

4. Cochez la case Turn on the Microsoft Graph email, profile permission (required for claims to appear in token) , puis cliquez sur Add.

Utilisation de l'authentification SAML

1. Sur le portail Microsoft Azure, dans le menu Microsoft Entra ID, sélectionnez l'option Enterprise applications.

2. Sur la page qui s'affiche sur la droite, cliquez sur New application.

3. Sur la page Browse Microsoft Entra Gallery (Preview), cliquez sur Create your own application.

4. Entrez un nom pour votre application, sélectionnez l'option Integrate any other application you don't find in the gallery, puis cliquez sur Create.

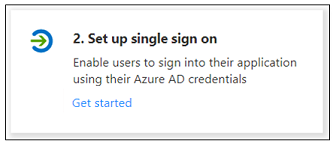

5. Sur la page Overview, cliquez sur Set up a single sign on.

6. Sur l'écran Select a single sign-on method, sélectionnez l'option SAML. Une page Set up Single Sign-On with SAML comportant des étapes numérotées s'affiche. Dans les sections ci-dessous, suivez les étapes détaillées.

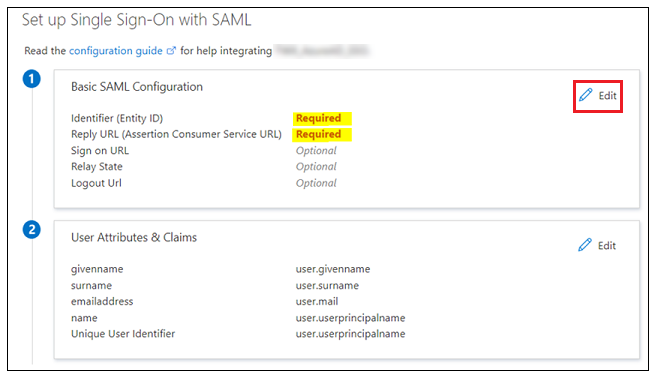

Etape 1 : Configuration SAML de base

1. A l'étape 1 Basic SAML Configuration, cliquez sur Edit.

2. Dans Basic SAML Configuration, entrez les informations suivantes :

▪ Indentifier (Entity ID) : cet identificateur sera utilisé comme valeur de metadataEntityId dans le composant BasicSettings du fichier sso-settings.json.

▪ Reply URL (Assertion Consumer Service URL) : utilisez le format suivant :

https:/<FQDN ThingWorx>: <port>/Thingworx/saml/SSO

3. Cliquez sur Save, puis fermez la fenêtre Basic SAML Configuration. Lorsque vous êtes invité à tester l'authentification unique, sélectionnez No, I'll test later.

L'étape Set up Single Sign-On with SAML l'étape SAML est à nouveau affichée avec les valeurs Identifier et Reply URL entrées.

Etape 2 : Attributs d'utilisateur et revendications

1. Cliquez sur Edit à l'étape 2 pour modifier les options User Attributes & Claims.

2. Dans User Attributes & Claims, cliquez sur Add new claim.

3. Sur la page Manage claim, entrez les informations suivantes :

▪ Name : entrez un UID.

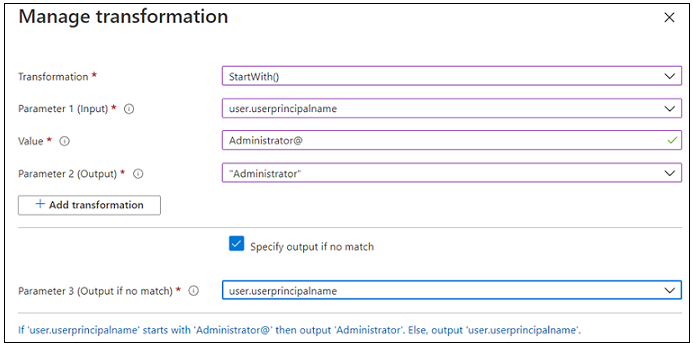

▪ Source : sélectionnez l'option Transformation. Une fenêtre contextuelle Manage transformation s'ouvre.

4. Dans la fenêtre Manage transformation, entrez les informations suivantes, comme illustré dans l'image ci-dessous :

▪ Transformation : StartWith()

▪ Paramter 1 (Input) : user.userprincipalname

▪ Value : Administrator@

▪ Parameter 2 (Output) : "Administrator"

▪ Specify output if no match : cochez cette case.

▪ Parameter 3 (Output if no match) : user.userprincipalname

5. Cliquez sur Add.

6. Cliquez sur Save et fermez la fenêtre Manage Claim. Lorsque vous êtes invité à tester l'authentification unique, sélectionnez No, I'll test later.

L'étape User Attributes & Claims est à nouveau affichée avec les valeurs que vous venez d'entrer.

Etape 3 : Certificat de signature SAML

1. A l'étape 3, pour SAML Signing Certificate, téléchargez Certificate (Raw), qui est le certificat public Microsoft Entra ID.

2. Téléchargez le fichier Federation Metadata XML. Lorsque le fichier est téléchargé, renommez-le sso-idp-metadata.xml.