Configuration d'une application cliente avec ThingWorx en tant que serveur de ressources dans des groupes d'applications AD FS

Etape 1 : Création d'un nouveau groupe d'applications pour le serveur de ressources (ThingWorx) :

1. Dans AD FS, cliquez sur Application Groups dans le menu.

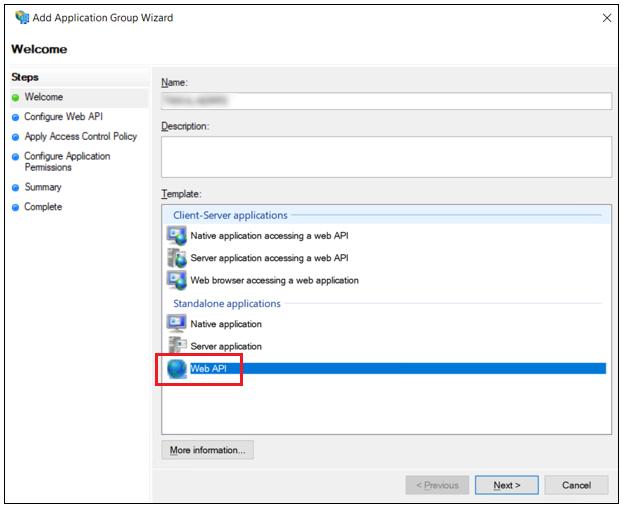

2. Dans le menu Actions, cliquez sur Add Application Group.

3. Sur la page Welcome de l'assistant Add Application Group Wizard, entrez un nom dans le champ Name pour le nouveau groupe d'application, puis sélectionnez le modèle Web API dans la liste Standalone applications. Cliquez ensuite sur Next.

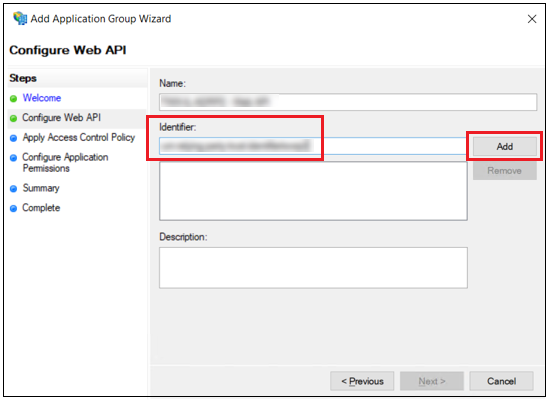

4. Sur la page Configure Web API, le champ Name est rempli automatiquement. Appliquez la procédure suivante, comme illustré dans l'image ci-dessous.

◦ Dans le champ Identifier, définissez un identificateur fiable unique pour la ressource API Web.

Copiez l'identificateur dans un éditeur de texte, car vous en aurez besoin dans une procédure ultérieure.

◦ Cliquez sur Ajouter.

◦ Cliquez sur Suivant.

5. Sur la page Apply Access Control Policy, choisissez une stratégie de contrôle d'accès, puis cliquez sur Next.

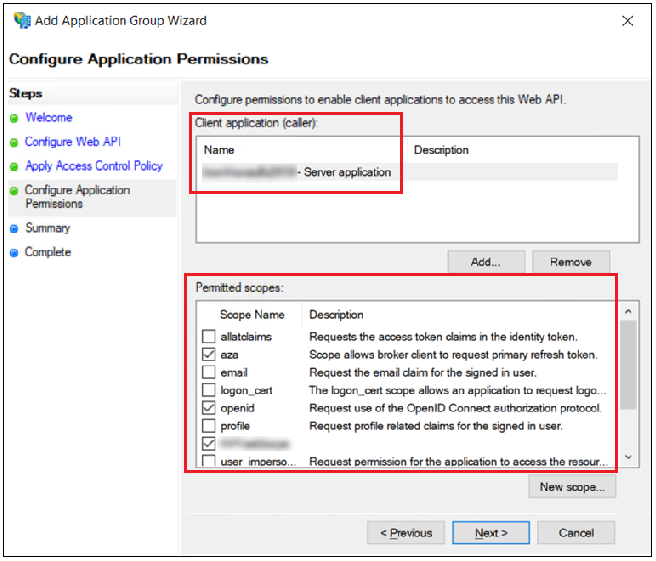

6. Sur la page Configure Application Permissions, procédez comme suit :

◦ Dans le panneau Client application, ajoutez le nom de serveur de votre application cliente.

◦ Dans le panneau Permitted scopes, activez les cases à cocher des étendues autorisées. Reportez-vous à l'image ci-dessous pour voir des exemples d'étendues.

7. Cliquez sur Next.

8. Sur la page Summary, cliquez sur Next.

9. Lorsque les étapes de l'assistant sont terminées, cliquez sur Close.

Etape 2 : Mise à jour des propriétés du groupe d'applications créé

1. Dans la liste Application Groups d'AD FS, double-cliquez sur le groupe d'applications que vous avez créé pour votre serveur de ressources ThingWorx.

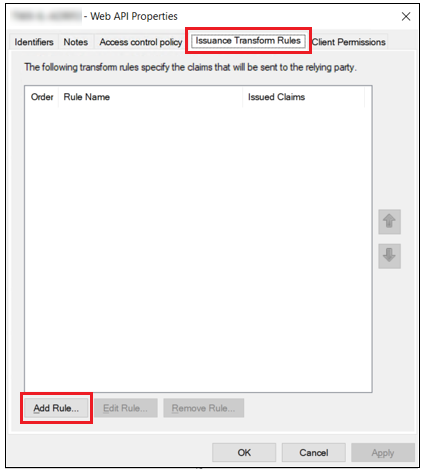

2. Sélectionnez l'application API Web ThingWorx, puis cliquez sur Edit.

3. Sélectionnez l'onglet Issuance Transform Rules, puis cliquez sur Add Rule.

4. Pour Choose Rule Type, sélectionnez Send LDAP Attributes as Claims, puis cliquez sur Next.

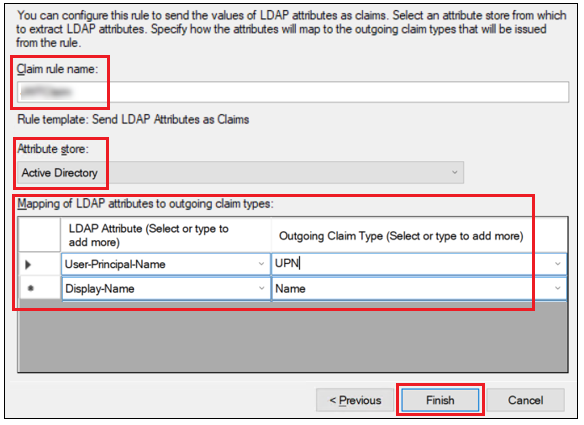

5. Sur la page Configure Claim Rule, spécifiez les informations suivantes :

◦ Claim rule name : spécifiez le nom de la règle de revendication.

◦ Attribute store : Active Directory.

◦ Mapping of LDAP attributes to outoing claim types : renseignez les attributs comme indiqué dans l'image suivante :

▪ User-Principal-Name : mappez-le à l'UPN de la revendication sortante.

▪ Display-Name : mappez-le au nom (Name) de la revendication sortante.

6. Cliquez sur Finish.

Etape 3 : Configuration du fichier resourceServerSetting.json

En fonction de votre version de ThingWorx, reportez-vous à l'une des rubriques ci-dessous pour obtenir des informations détaillées sur les étapes de configuration.

• ThingWorx 9.5 et versions ultérieures : Configuration de ThingWorx en tant que serveur de ressources

• ThingWorx 9.0 à ThingWorx 9.4 : Configuration de ThingWorx en tant que serveur de ressources