Configuración de una aplicación cliente con ThingWorx como servidor de recursos en grupos de aplicaciones de AD FS

Paso 1: Creación de un nuevo grupo de aplicaciones para el servidor de recursos (ThingWorx)

1. En AD FS, pulse en Application Groups del menú.

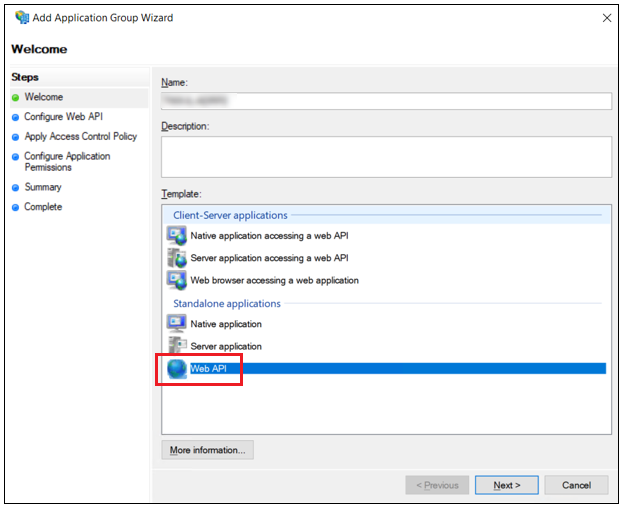

2. En el menú Actions, pulse en Add Application Group.

3. En la página Welcome de la opción Add Application Group Wizard, introduzca un valor para Name del nuevo grupo de aplicaciones y seleccione la plantilla Web API de la lista Standalone applications. A continuación, pulse en Next.

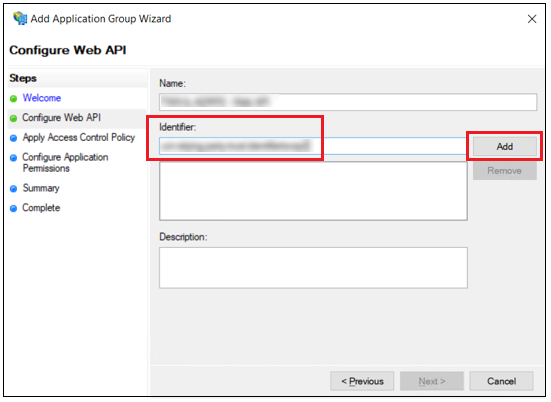

4. En la página Configure Web API, el campo Name se rellena automáticamente. Realice los siguientes pasos, tal como se muestra en la siguiente imagen:

◦ En el campo Identifier, defina un identificador de confianza único para el recurso de la API Web.

Copie el identificador en un editor de texto para utilizarlo en un procedimiento posterior.

◦ Pulse en Añadir.

◦ Pulse en Siguiente.

5. En la página Apply Access Control Policy, elija una directiva de control de acceso y pulse en Next.

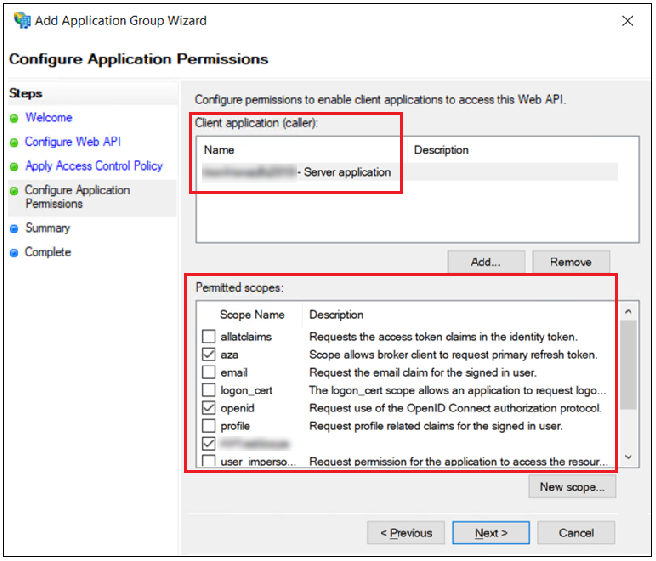

6. En la página Configure Application Permissions, realice los siguientes pasos:

◦ En el panel Client application, añada el nombre del servidor de la aplicación cliente.

◦ En el panel Permitted scopes, seleccione las casillas de los ámbitos permitidos. Por ejemplo, consulte la siguiente imagen para los ámbitos.

7. Pulse en Next.

8. En la página Summary, pulse en Next.

9. Una vez completados los pasos del asistente, pulse en Close.

Paso 2: Actualización de las propiedades del grupo de aplicaciones creado

1. En la lista Application Groups de AD FS, pulse dos veces en el grupo de aplicaciones que se ha creado para el servidor de recursos de ThingWorx.

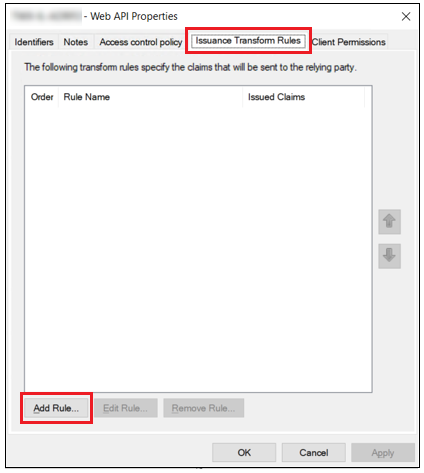

2. Seleccione la aplicación de la API Web de ThingWorx y pulse en Edit.

3. Elija la ficha Issuance Transform Rules y pulse en Add Rule.

4. Para Choose Rule Type, seleccione Send LDAP Attributes as Claims y pulse en Next.

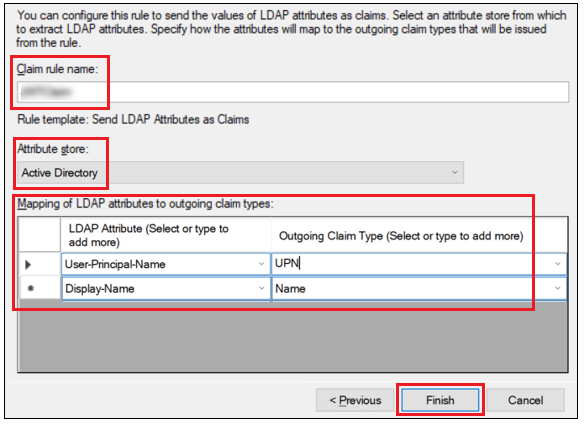

5. En la página Configure Claim Rule, introduzca la siguiente información:

◦ Claim rule name: permite introducir un nombre para la nueva regla de notificación.

◦ Attribute store: Active Directory.

◦ Mapping of LDAP attributes to outoing claim types: permite rellenar los siguientes atributos, tal como se muestra en la siguiente imagen.

▪ Nombre-principal-de-usuario: se debe asignar a la opción UPN de notificación saliente.

▪ Nombre-mostrado: se debe asignar a la opción Nombre de la notificación saliente.

6. Pulse en Finish.

Paso 3: Configuración del fichero resourceServerSetting.json

En función de la versión de ThingWorx, consulte cualquiera de los siguientes temas para obtener los pasos de configuración detallados.

• ThingWorx 9.5 y versiones posteriores: Configuración de ThingWorx como servidor de recursos

• ThingWorx de 9.0 a ThingWorx 9.4: Configuración de ThingWorx como servidor de recursos