Unternehmensanwendung in Microsoft Entra ID erstellen

Sie können die Anwendung entweder mit einer OIDC-Authentifizierung oder mit einer SAML-Authentifizierung konfigurieren. Fahren Sie mit dem Abschnitt fort, der für Ihre Authentifizierung relevant ist.

OIDC-Authentifizierung verwenden

1. Wählen Sie im Microsoft Azure-Portal im Menü Microsoft Entra ID die Option Enterprise applications aus.

2. Klicken Sie auf der daraufhin geöffneten Seite rechts auf New Application.

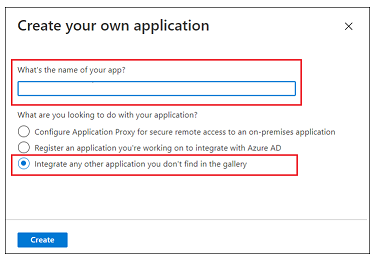

3. Klicken Sie auf der Seite Browse Microsoft Gallery (Preview) auf Create your own application.

4. Geben Sie einen Namen für die Anwendung ein, wählen Sie die Option Integrate any other application you don’t find in the gallery aus, und klicken Sie anschließend auf Create.

5. Klicken Sie auf der Seite Properties auf application registration. Führen Sie in den nachfolgenden Abschnitten die detaillierten Schritte aus.

Schritt 1 – Grundlegende OIDC-Authentifizierung

1. Wählen Sie die Seite Authentication aus.

2. Klicken Sie im Bereich Platform configurations auf Add a platform.

3. Wählen Sie Web aus. Die Seite Configure Web wird geöffnet.

4. Fügen Sie im Feld Redirect URIs einen Umleitungs-URI im folgenden Format hinzu: https://<ThingWorx FQDN>:<port>/Thingworx/oidc/SSO. Klicken Sie dann auf Configure.

Schritt 2 – Token-Konfiguration

1. Wählen Sie Token configuration aus, und klicken Sie auf Add optional claim. Die Seite Add optional claim wird geöffnet.

2. Wählen unter Token type die Option ID aus.

3. Wählen Sie alle Ansprüche aus, die Sie in das Token integrieren möchten, und klicken Sie auf Add.

4. Aktivieren Sie das Kontrollkästchen Turn on the Microsoft Graph email, profile permission (required for claims to appear in token). , und klicken Sie auf Add.

SAML-Authentifizierung verwenden

1. Wählen Sie im Microsoft Azure-Portal im Menü Microsoft Entra ID die Option Enterprise applications aus.

2. Klicken Sie auf der daraufhin geöffneten Seite rechts auf New Application.

3. Klicken Sie auf der Seite Browse Microsoft Gallery (Preview) auf Create your own application.

4. Geben Sie einen Namen für die Anwendung ein, wählen Sie die Option Integrate any other application you don’t find in the gallery aus, und klicken Sie anschließend auf Create.

5. Klicken Sie auf der Seite Overview auf Set up a single sign on.

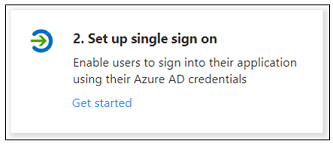

6. Wählen Sie im Bildschirm Select a single sign-on method die Option SAML aus. Das Dialogfenster Set up Single Sign-On with SAML mit nummerierten Schritten wird geöffnet. Führen Sie in den nachfolgenden Abschnitten die detaillierten Schritte aus.

Schritt 1 – Basic SAML Configuration

1. Klicken Sie in Schritt 1 für Basic SAML Configuration auf Edit.

2. Geben Sie für Basic SAML Configuration die folgenden Informationen ein:

▪ Indentifier (Entity ID) – Wird als Wert für metadataEntityId in der BasicSettings-Komponente der Datei sso-settings.json verwendet.

▪ Reply URL (Assertion Consumer Service URL) – Sollte das folgende Format verwenden:

https:/<ThingWorx FQDN>:<Port>/Thingworx/saml/SSO

3. Klicken Sie auf Save, und schließen Sie das Fenster Basic SAML Configuration. Wählen Sie No, I’ll test later aus, wenn Sie dazu aufgefordert werden, das Single Sign-On zu testen.

Der Schritt Set up Single Sign-On with SAML wird mit den für Identifier und Reply URL eingegebenen Werten erneut angezeigt.

Schritt 2 – User Attributes & Claims

1. Klicken Sie in Schritt 2 für User Attributes & Claims auf Edit.

2. Klicken Sie in User Attributes & Claims auf Add new claim.

3. Geben Sie auf der Seite Manage claim die folgenden Informationen ein:

▪ Name – Geben Sie eine UID ein.

▪ Source – Wählen Sie die Option Tranformation aus. Das Popup-Fenster Manage transformation wird geöffnet.

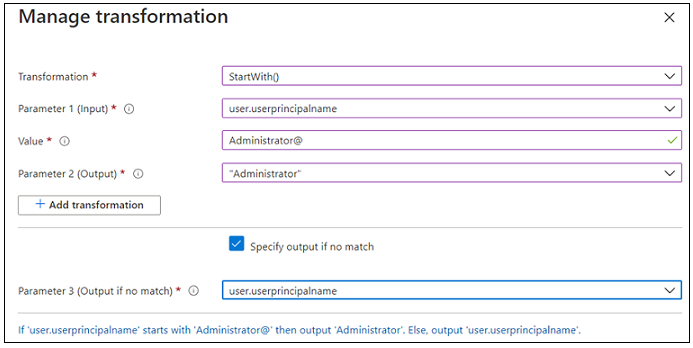

4. Geben Sie im Fenster Manage transformation die folgenden Informationen ein, wie in der nachfolgenden Abbildung dargestellt:

▪ Transformation – StartWith()

▪ Paramter 1 (Input) – user.userprincipalname

▪ Value – Administrator@

▪ Parameter 2 (Output) – "Administrator"

▪ Specify output if no match – Aktivieren Sie das Kontrollkästchen.

▪ Parameter 3 (Output if no match) – user.userprincipalname

5. Klicken Sie auf Add.

6. Klicken Sie auf Save, und schließen Sie das Fenster Manage Claim. Wählen Sie No, I’ll test later aus, wenn Sie dazu aufgefordert werden, das Single Sign-On zu testen.

Der Schritt User Attributes & Claims wird mit den soeben eingegebenen Werten erneut angezeigt.

Schritt 3 – SAML Signing Certificate

1. Laden Sie in Schritt 3 für SAML Signing Certificate das Certificate (Raw) herunter. Hierbei handelt es sich um das öffentliche Azure ID-Zertifikat.

2. Laden Sie die Datei Federation Metadata XML herunter. Nennen die heruntergeladene Datei in sso-idp-metadata.xml um.