Client-Anwendung mit ThingWorx als Ressourcenserver in AD FS-Anwendungsgruppen konfigurieren

Schritt 1: Neue Anwendungsgruppen für den Ressourcenserver (ThingWorx) erstellen:

1. Klicken Sie in AD FS auf Application Groups im Menü.

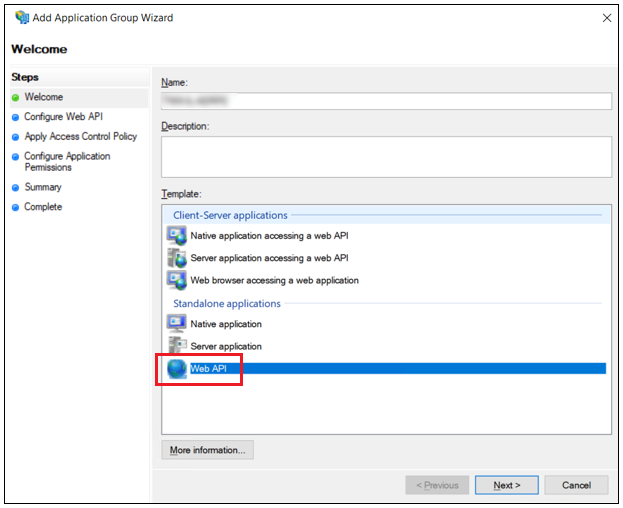

2. Klicken Sie im Menü Actions auf Add Application Group.

3. Geben Sie auf der Seite Welcome des Add Application Group Wizard einen Namen für die neue Anwendungsgruppe in das Feld Name ein, und wählen Sie die Vorlage Web API in der Liste Standalone applications aus. Klicken Sie anschließend auf Next.

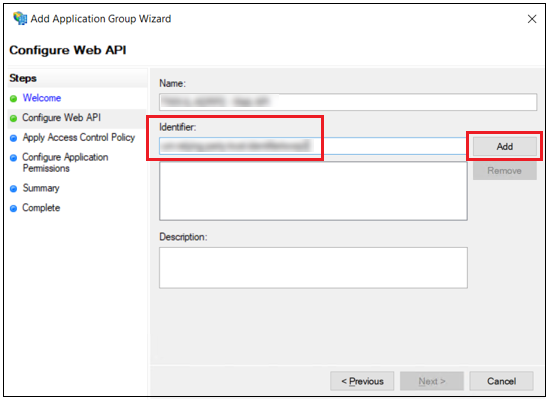

4. Auf der Seite Configure Web API wird das Feld Name automatisch gefüllt. Führen Sie die folgenden Schritte wie in der Abbildung unten gezeigt durch:

◦ Legen Sie im Feld Identifier eine eindeutige vertrauenswürdige ID für die Web-API-Ressource fest.

Kopieren Sie die ID in einen Texteditor, um sie später zu verwenden.

◦ Klicken Sie auf Hinzufügen.

◦ Klicken Sie auf Weiter.

5. Wählen Sie auf der Seite Apply Access Control Policy eine Zugriffsrichtlinie, und klicken Sie auf Next.

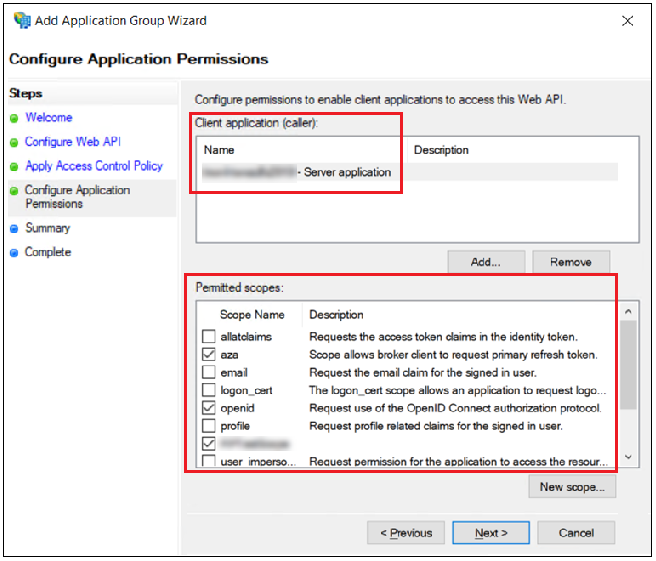

6. Führen Sie auf der Seite Configure Application Permissions die folgenden Schritte aus:

◦ Fügen Sie im Fensterbereich Client application den Servernamen Ihrer Client-Anwendung hinzu.

◦ Aktivieren Sie im Bereich Permitted scopes die Kontrollkästchen der zulässigen Bereiche. Vergleichen Sie das nachfolgende Bild für die Bereiche.

7. Klicken Sie auf Next.

8. Klicken Sie auf der Seite Summary auf Next.

9. Wenn die Schritte des Assistenten abgeschlossen sind, klicken Sie auf Close.

Schritt 2: Eigenschaften der erstellten Anwendungsgruppe aktualisieren

1. Doppelklicken Sie in AD FS in der Liste Application Groups auf die Anwendungsgruppe, die Sie für Ihren ThingWorx Ressourcenserver erstellt haben.

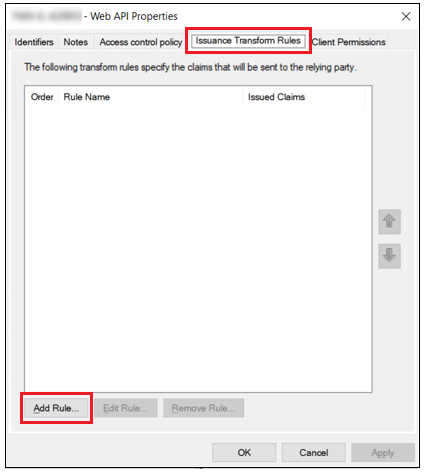

2. Wählen Sie die ThingWorx Web-API-Anwendung aus, und klicken Sie auf Edit.

3. Wählen Sie die Registerkarte Issuance Transform Rules, und klicken Sie auf Add Rule.

4. Wählen Sie für Choose Rule Type die Option Send LDAP Attributes as Claims aus, und klicken Sie auf Next.

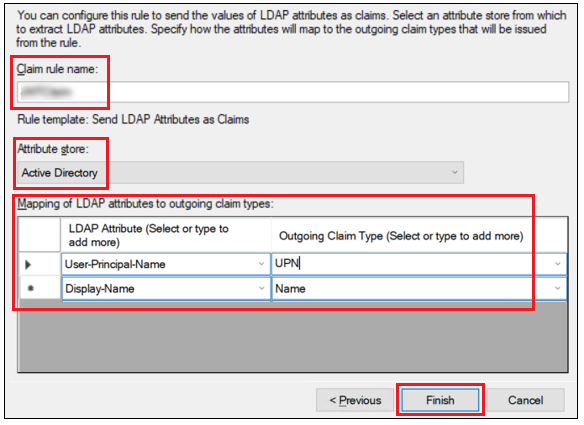

5. Geben Sie auf der Seite Configure Claim Rule die folgenden Informationen ein:

◦ Claim rule name – Geben Sie einen Namen für die Anspruchsregel ein.

◦ Attribute store – Active Directory.

◦ Mapping of LDAP attributes to outoing claim types – Geben Sie die folgenden Attribute wie in der Abbildung unten gezeigt ein:

▪ User-Principal-Name – Ordnen Sie dieses Attribut dem UPN des ausgehenden Anspruchs zu.

▪ Display-Name – Ordnen Sie dieses Attribut dem Namen (Name) des ausgehenden Anspruchs zu.

6. Klicken Sie auf Finish.

Schritt 3: Datei "resourceServerSetting.json" konfigurieren

Detaillierte Konfigurationsschritte finden Sie je nach Ihrer ThingWorx Version unten in einem der folgenden Themen.

• ThingWorx 9.5 und höhere Versionen: ThingWorx als Ressourcenserver konfigurieren

• ThingWorx 9.0 bis ThingWorx 9.4: ThingWorx als Ressourcenserver konfigurieren