Benutzer in Active Directory verwalten

Sie können Benutzer und Benutzergruppen in ThingWorx verwalten, wenn die Benutzer bereits im Microsoft Active Directory-Verzeichnisdienst (AD) vorhanden sind. ThingWorx ermöglicht das Zuordnen von Active Directory-Benutzergruppen zu ThingWorx Benutzergruppen. Benutzerbereitstellungsoptionen ermöglichen das Erstellen, Ändern oder Löschen von Benutzern. Berechtigungen werden in ThingWorx für jede Benutzergruppe verwaltet.

|

|

Active Directory-Funktionen sind standardmäßig nicht in ThingWorx aktiviert. Ein ThingWorx Administratorbenutzer muss Active Directory aktivieren, bevor es für die Authentifizierung in ThingWorx verwendet werden kann.

|

Dieses Thema enthält die folgenden Informationen:

Erste Schritte

Erstellen Sie zunächst einen neuen Verzeichnisdienst in ThingWorx, indem Sie eine XML-Datei mit Entitäten in ThingWorx importieren. Nachdem die Datei importiert wurde, können Sie den Verzeichnisdienst in ThingWorx konfigurieren. Befolgen Sie die Regeln unten, wenn Sie mit der XML-Datei arbeiten:

• Die XML-Datei muss einen oder mehr Verzeichnisdienste enthalten, die die Java-Klasse com.thingworx.security.directoryservices.ActiveDirectoryDirectoryService als Attribut className eines DirectoryService-Elements verwenden.

• Für jedes DirectoryService-Element muss ein eindeutiger Wert für name bereitgestellt werden.

• Der name-Wert muss ferner für alle Verzeichnisdienste eindeutig sein, die in der ThingWorx Laufzeit vorhanden sind.

• Das Attribut priority sollte eine eindeutige Prioritätsreihenfolgennummer zur Authentifizierung aufweisen. Außerdem sollte jedem Verzeichnisdienst in der Datei sowie in der ThingWorx Laufzeit eine eindeutige Prioritätsreihenfolge hinzugefügt werden. Diese Prioritätsreihenfolge entspricht der Reihenfolge, in der ThingWorx beim Validieren der Anmeldeinformationen den Verzeichnisdienst konsultieren sollte.

|

|

Verzeichnisdienste arbeiten für die Authentifizierung in einer verknüpften Prioritätsreihenfolge. Wenn ein Verzeichnisdienst mit der niedrigsten Prioritätseinstellung (1 im nachfolgenden Beispiel) eine Benutzerauthentifizierung nicht validieren kann, versucht die Kette, den Benutzer anhand des Verzeichnisdienstes in der Kette mit der nächsthöheren Priorität zu validieren. Beachten Sie die folgenden Beispiele.

|

XML-Beispiel: einzelner Verzeichnisdienst

Im Beispiel unten ist die minimale XML-Konfigurationsdatei für den Import eines neuen Verzeichnisdiensts in ThingWorx enthalten.

|

|

Die folgenden Beispiele sind für einen Administrator gedacht.

|

<Entities>

<DirectoryServices>

<DirectoryService

className="com.thingworx.security.directoryservices.ActiveDirectoryDirectoryService"

description="Active Directory Directory Services"

documentationContent="" enabled="false" homeMashup=""

lastModifiedDate="" name="ADDS1" priority="1" projectName=""

tags="">

<Owner name="Administrator" type="User" />

<avatar />

<DesignTimePermissions>

<Create />

<Read />

<Update />

<Delete />

<Metadata />

</DesignTimePermissions>

<RunTimePermissions />

<VisibilityPermissions>

<Visibility />

</VisibilityPermissions>

<ConfigurationTables/>

<ConfigurationChanges />

</DirectoryService>

</DirectoryServices>

</Entities>

XML-Beispiel: zwei Verzeichnisdienste

Im Beispiel unten gibt es zwei Verzeichnisdienste. Das Attribut priority ist in jedem DirectoryService definiert.

<Entities>

<DirectoryServices>

<DirectoryService

className="com.thingworx.security.directoryservices.ActiveDirectoryDirectoryService"

description="Active Directory Directory Services"

documentationContent="" enabled="false" homeMashup=""

lastModifiedDate="" name="ADDS1" priority="1" projectName=""

tags="">

<Owner name="Administrator" type="User" />

<avatar />

<DesignTimePermissions>

<Create />

<Read />

<Update />

<Delete />

<Metadata />

</DesignTimePermissions>

<RunTimePermissions />

<VisibilityPermissions>

<Visibility />

</VisibilityPermissions>

<ConfigurationTables/>

<ConfigurationChanges />

</DirectoryService>

<DirectoryService

className="com.thingworx.security.directoryservices.ActiveDirectoryDirectoryService"

description="Active Directory Directory Services"

documentationContent="" enabled="false" homeMashup=""

lastModifiedDate="" name="ADDS2" priority="2" projectName=""

tags="">

<Owner name="Administrator" type="User" />

<avatar />

<DesignTimePermissions>

<Create />

<Read />

<Update />

<Delete />

<Metadata />

</DesignTimePermissions>

<RunTimePermissions />

<VisibilityPermissions>

<Visibility />

</VisibilityPermissions>

<ConfigurationTables/>

<ConfigurationChanges />

</DirectoryService>

</DirectoryServices>

</Entities>

<DirectoryServices>

<DirectoryService

className="com.thingworx.security.directoryservices.ActiveDirectoryDirectoryService"

description="Active Directory Directory Services"

documentationContent="" enabled="false" homeMashup=""

lastModifiedDate="" name="ADDS1" priority="1" projectName=""

tags="">

<Owner name="Administrator" type="User" />

<avatar />

<DesignTimePermissions>

<Create />

<Read />

<Update />

<Delete />

<Metadata />

</DesignTimePermissions>

<RunTimePermissions />

<VisibilityPermissions>

<Visibility />

</VisibilityPermissions>

<ConfigurationTables/>

<ConfigurationChanges />

</DirectoryService>

<DirectoryService

className="com.thingworx.security.directoryservices.ActiveDirectoryDirectoryService"

description="Active Directory Directory Services"

documentationContent="" enabled="false" homeMashup=""

lastModifiedDate="" name="ADDS2" priority="2" projectName=""

tags="">

<Owner name="Administrator" type="User" />

<avatar />

<DesignTimePermissions>

<Create />

<Read />

<Update />

<Delete />

<Metadata />

</DesignTimePermissions>

<RunTimePermissions />

<VisibilityPermissions>

<Visibility />

</VisibilityPermissions>

<ConfigurationTables/>

<ConfigurationChanges />

</DirectoryService>

</DirectoryServices>

</Entities>

Konfiguration für Verzeichnisdienste

Nachdem Sie eine XML-Datei für einen Active Directory-Verzeichnisdienst importiert haben, müssen Sie sie konfigurieren. So rufen Sie die Konfigurationsseite in ThingWorx Composer auf:

1. Erweitern Sie im Navigationsbereich Durchsuchen den Eintrag SICHERHEIT, und wählen Sie Verzeichnisdienste aus.

2. Klicken Sie auf der Seite "Verzeichnisdienste" auf den Namen des Active Directory-Verzeichnisdiensts. Die Seite Allgemeine Informationen zum Verzeichnisdienst wird angezeigt.

3. Wählen Sie das Kontrollkästchen Aktiviert aus, um diesen Verzeichnisdienst zu aktivieren, und klicken Sie auf Speichern.

4. Wählen Sie Konfiguration aus, um die Konfigurationsseite anzuzeigen. Sie können den Verzeichnisdienst jetzt konfigurieren.

|

|

Alle in diesem Abschnitt und den folgenden Abschnitten beschriebenen Konfigurationsoptionen werden auf der Konfigurationsseite der Verzeichnisdienst-Entität angezeigt. Hilfe zu Fehlermeldungen bei der Konfiguration finden Sie unter

Fehlermeldungen zur Konfiguration.

|

Die Validierung der Anmeldeinformationen für Benutzereingaben während der Anmeldung bei ThingWorx wird durch Suchen des Benutzerobjekts und -passworts für dieses Objekt in der User Base Distinguished Name-Konfigurationstabellen-Einstellung durchgeführt. Es gibt zwei Orte, um eine Domäne für eine Active Directory-Entität anzugeben, und sie können vollständig unabhängig voneinander sein. Der Domain Distinguished Name wird während einer Gruppensuche verwendet. Wenn Sie die Gruppenzuordnungsfunktionalität nutzen, verifizieren Sie, dass alle Gruppen, in denen sich Benutzer befinden, unter den angegebenen Domain Distinguished Name-Wert fallen. Der User Base Distinguished Name ist der Speicherort, der während der Suche nach einem Benutzerobjekt in Active Directory mit dem Benutzernamen und Passwort verwendet wird, die während der ThingWorx Anmeldung vergeben wurden.

|

|

Wenn Sie mehrere Verzeichnisdienst-Objekte konfigurieren, stellen Sie sicher, dass sich die Benutzersuchdatenbanken in der Active Directory-Struktur nicht überlappen.

|

Verbindungseinstellungen

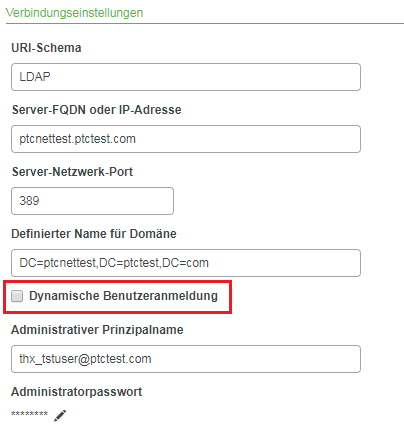

Ab Version 8.3.5 enthält der Abschnitt "Verbindungseinstellungen" der Active Directory-Konfiguration die Option Dynamische Benutzeranmeldung. So sieht die überarbeitete Seite aus:

Die folgende Tabelle enthält eine Beschreibung der Verbindungseinstellungen für einen Verzeichnisdienst. Alle Felder für Verbindungseinstellungen sind Pflichtfelder.

Name | Beschreibung | XML-Attributname | Standardwert | Beispiel des Werts |

|---|---|---|---|---|

URI-Schema | Zeichenfolge, die das zugeordnete Protokoll angibt, das bei der Kommunikation mit dem Active Directory-Server verwendet wird. | protocol | LDAP | LDAP |

Server-FQDN oder IP-Adresse | Servername/-adresse für Verzeichnisabfragen. | Server | localhost | localhost, domainserver.acme.com, 127.0.0.1 |

Server-Netzwerk-Port | Port des Servers für Verzeichnisabfragen. | port | 389 | 389, 369, 10389 |

Definierter Name für Domäne | Der definierte Name des Verzeichnisses der obersten Ebene, das während einer Benutzergruppensuche verwendet wird. | domain | N/A | DC=test, DC=acme, DC=com |

Dynamische Benutzeranmeldung | Bestimmt, ob die dynamische Benutzeranmeldung aktiviert ist. Die entsprechenden Informationen finden Sie im nächsten Abschnitt. | dynamicUserLogin | Das Kontrollkästchen ist leer (deaktiviert). | Das Kontrollkästchen ist aktiviert. |

Administrativer Prinzipalname | Name des Benutzers mit administrativem Lesezugriff auf das angegebene Domänenobjekt. Der Wert dieses Namens ist abhängig von User Id Attribute, angegeben in der Konfigurationstabelle "Schemazuordnungen". | adminPrincipal | N/A | AcmeAdmin |

Administratorpasswort | Passwort für den administrativen Prinzipalnamen, angegeben in der Konfigurationstabelle "Verbindungseinstellungen". | adminPassword | N/A | AcmePassword |

Dynamische Benutzeranmeldung

Wenn Dynamische Benutzeranmeldung aktiviert ist, sollten sich Benutzer nach Möglichkeit immer mit demselben Benutzernamen bei ThingWorx Platform authentifizieren. Andernfalls werden aufgrund einer aktuellen Beschränkung der ThingWorx-Plattform mehrere ThingWorx Platform Konten für denselben Benutzer erstellt. Beispiel: Nehmen wir an, ein Benutzer meldet sich mit displayName, testuser, an. Auf der Plattform wird ein Benutzerkonto namens testuser erstellt. Wenn sich derselbe Benutzer jedoch mit seinem Universal Principal Name (UPN) anmeldet, in diesem Beispiel testuser@domain.com, wird auch der Benutzer testuser@domain.com auf der Plattform erstellt. |

Wenn Dynamische Benutzeranmeldung aktiviert ist, werden die Verbindungseinstellungen für "Administrativer Prinzipalname" und "Administrative Principal Password" ignoriert. Der Benutzer, der sich beim ThingWorx Platform Verzeichnis anmeldet, wird in Active Directory mithilfe seines Benutzernamens und Passworts authentifiziert. Die derzeit unterstützte Authentifizierungsmethode in Active Directory ist die Verwendung von displayName, UPN und domain\samAccountName.

Wenn Dynamische Benutzeranmeldung deaktiviert ist, ist der Workflow für die Benutzeranmeldung derselbe wie in ThingWorx Platform 8.3.0 bis 8.3.4.

Gruppenzuordnungen

Stellen Sie sicher, dass Sie die ThingWorx Regeln für

Sichtbarkeit,

Berechtigung und

Organisation für Benutzer und Gruppen kennen, um Zuordnungen wie gewünscht zu konfigurieren. Wenn Berechtigungen nicht ordnungsgemäß zugewiesen sind, können Benutzer evtl. auf Inhalt zugreifen, auf den sie nicht zugreifen sollten.

Während Gruppenzuordnungen nicht erforderlich sind, führt das Nichtvorhandensein von Gruppenzuordnungen zu eingeschränkten Berechtigungen (nur die Standardberechtigungen des Benutzers), wenn ein Benutzer bereitgestellt oder aktualisiert wird.

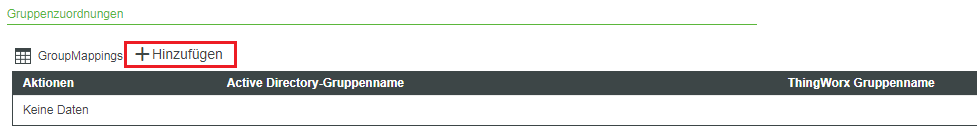

Die Konfiguration Gruppenzuordnungen befindet sich ungefähr in der Mitte der Konfigurationsseite für einen Active Directory-Verzeichnisdienst. So richten Sie Gruppenzuordnungen ein:

1. Navigieren Sie in ThingWorx Composer zum Active Directory-Verzeichnisdienst in Composer ( > > .

2. Öffnen Sie die Konfigurationsseite, blättern Sie nach unten zum Bereich Gruppenzuordnungen, und klicken Sie auf Hinzufügen, wie in der folgenden Abbildung dargestellt:

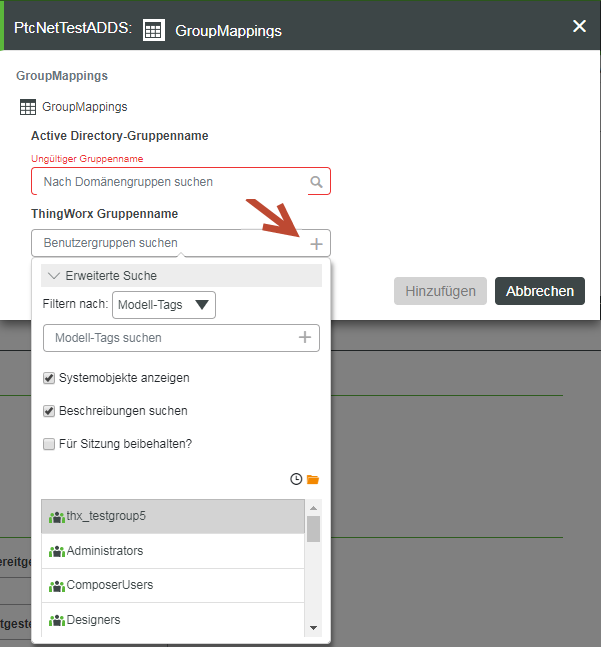

3. Geben Sie im Feld "Active Directory-Gruppenname" des Fensters "Gruppenzuordnungen" den Namen einer Active Directory-Gruppe ein, die Sie einer ThingWorx Gruppe zuordnen möchten.

4. Klicken Sie im Feld "ThingWorx Gruppenname" auf das Pluszeichen (+), um die Dropdown-Liste der ThingWorx Gruppen anzuzeigen, wie unten dargestellt. Beachten Sie, dass die Option Erweiterte Suche verfügbar ist, mit der Sie nach bestimmten Entitäten und weiteren Kriterien filtern können. Diese Dropdown-Liste ist ab ThingWorx Version 8.3.5 verfügbar.

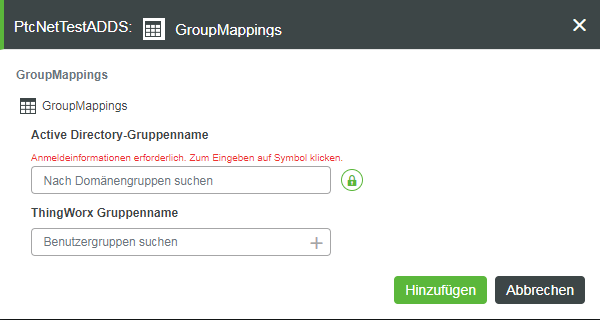

Das folgende Gruppenzuordnungsformular wird angezeigt, wenn die dynamische Benutzeranmeldung deaktiviert ist.  |

5. Beachten Sie in der folgenden Version des Gruppenzuordnungsformulars, dass die Meldung "Anmeldeinformationen erforderlich" angezeigt wird, wenn die dynamische Gruppenanmeldung aktiviert ist. Klicken Sie auf das grüne Schloss-Symbol, um einen Active Directory-Gruppennamen einzugeben.

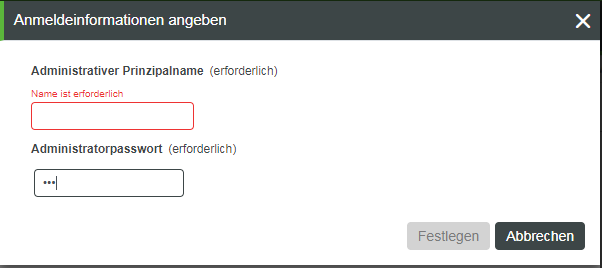

6. Wenn das Dialogfenster Anmeldeinformationen angeben angezeigt wird, legen Sie AdministrativePrincipalName und AdministrativePassword fest, und klicken Sie auf Festlegen.

In der folgenden Tabelle werden die Einstellungen für Gruppenzuordnungen beschrieben:

Name | Beschreibung | Gültige Werte |

|---|---|---|

Active Directory-Gruppenname | Name der Active Directory-Gruppe, die der ThingWorx Gruppe für die Überprüfung von Berechtigungen/Autorisierung zur Laufzeit zugeordnet wird. | Nicht leere Zeichenfolge, die einen Gruppennamen enthält, der einem groupObjectClass-Objekt in Active Directory unter der konfigurierten Domäne entspricht. |

ThingWorx Gruppenname | Name der ThingWorx Gruppe, die die ThingWorx Berechtigungen/Autorisierungskonfigurationen enthält, die zur Laufzeit verwendet werden. Benutzer, die durch Active Directory bereitgestellt wurden, werden dieser ThingWorx Gruppe hinzugefügt. Dies basiert auf der Active Directory-Gruppe, zu der der Benutzer gehört und die dieser ThingWorx Gruppe zugeordnet wurde. | Nicht leere Zeichenfolge, die einen Gruppennamen enthält, der einer Gruppenentität in ThingWorx entspricht. |

Gruppenzuordnung mit dynamischer Benutzeranmeldung

Seit der Einführung von "Dynamische Benutzeranmeldung" in Version 8.3.5 akzeptieren die Dienste GetDomainGroups und IsValidGroup Argumente, mit denen Anmeldeinformationen von Active Directory-Administratoren übergeben werden können, z.B. über die Benutzeroberfläche, wenn die Funktion Dynamische Benutzeranmeldung aktiviert ist. Wenn die dynamische Benutzeranmeldung deaktiviert ist (Standardeinstellung), sind die Administrator-Anmeldeinformationen für die Dienste IsValidGroup und GetDomainGroups optional. Der Dienst TestConnection unterstützt alle erforderlichen Anmeldeinformationen. Wenn die Parameter leer sind, verwenden die Dienste die Administrator-Anmeldeinformationen.

Gruppenvalidierung für die Gruppenzuordnung

Ab Version 8.3.5 steht in ThingWorx Composer ein Textfeld auf der Seite Gruppenzuordnungen zur Verfügung, in das Sie den Namen der Active Directory-Gruppe eingeben können. Die Möglichkeit, eine Active Directory-Gruppe in einer Dropdown-Liste auszuwählen, ist weiterhin verfügbar. Das Textfeld unterstützt die Eingabe einer Gruppe nach Name oder nach vollständig definiertem Namen. Der Name TestGroup ist beispielsweise ein einfacher Name, während CN=TestGroup, CN=Users, DC=domain, DC=com ein vollständig definierter Name ist.

Der Dienst IsValidGroup wird ebenfalls ab Version 8.3.5 bereitgestellt und ermöglicht es Ihnen, in Active Directory nach dem Namen einer gültigen Gruppe zu suchen. Dieser Dienst akzeptiert einen einzelnen STRING-Parameter, groupName, der den Namen der gesuchten Gruppe angibt. Der Dienst gibt ein BOOLEAN-Ergebnis zurück, das angibt, ob die Gruppe in Active Directory vorhanden ist.

Das Sternchen als Platzhalterzeichen (*) darf NICHT als Teil der Eingabe für groupName verwendet werden. |

Verschachtelte Gruppenmitgliedschaft

Ab Version 8.3.5 ist die Konfigurationsoption Benutzer zu zugeordneten Vorgängergruppen hinzufügen im Abschnitt "Schemazuordnungen" der Active Directory-Konfiguration verfügbar. Diese BOOLEAN-Einstellung aktiviert oder deaktiviert die verschachtelte Gruppenmitgliedschaft.

Wenn die verschachtelte Gruppenmitgliedschaft aktiviert ist, geschieht Folgendes:

• Active Directory wird mit einer erweiterbaren Abgleichsregel abgefragt, um sowohl die Gruppen abzurufen, denen der Benutzer angehört, als auch die Gruppen, zu denen diese Gruppen gehören, und dies bis zu einer beliebigen Verschachtelungstiefe.

• Diese Gruppen werden mit der Tabelle Gruppenzuordnung verglichen, um den resultierenden ThingWorx Benutzer zu Benutzergruppen zuzuweisen.

• Diese Option kann die Leistung beeinträchtigen, da sie die Auslastung von Active Directory erhöht und zu einer großen Menge von Ergebnissen führen kann.

Wenn die verschachtelte Gruppenmitgliedschaft deaktiviert ist, ist der Workflow derselbe wie in ThingWorx Platform Version 8.3.0 bis 8.3.4.

Schemazuordnungen

Damit Authentifizierung und Gruppenabruf/-zuordnung funktionieren, sind die folgenden Felder in diesem Bereich Pflichtfelder: "Benutzer-ID-Attributname", "Gruppenobjektklassenname", "Gruppenmitgliedschafts-Attributname", "Gruppenattributname", "Benutzer-Flags-Attributname", "Deaktiviertes Bit für Benutzersteuerungsattribut" und "Sperrungsbit für Benutzersteuerungsattribut".

Name | Beschreibung | XML-Attributname | Standardwert | Beispiel des Werts | ||

|---|---|---|---|---|---|---|

Benutzer-ID-Attributname | Name des Attributs, das den Benutzernamenwert enthält. Dieser wird verwendet, um ihn mit dem angegebenen Benutzernamen bei der ThingWorx Anmeldung abzugleichen. | attributeUserIdName | cn | cn, userPrincipleName | ||

Definierter Name für Benutzerbasis | Der definierte Name des Verzeichnisses der obersten Ebene, das während der Validierung der Benutzeranmeldeinformationen verwendet wird. | userBaseDN | ou=people | DC=test, DC=acme, DC=com | ||

Gruppenobjektklassenname | Der Wert des Attributs objectClass, das das Objekt als Gruppe ausweist. Die Gruppenobjekte werden für die Gruppenzuordnung zwischen Active Directory/ThingWorx in der Konfigurationstabelle "Gruppenzuordnungen" abgefragt und dargestellt. | groupObjectClass | group | group | ||

Gruppen-LDAP-Filter zum Filtern von Domänengruppen | Ermöglicht die Filterung einer großen Anzahl von Domänengruppen.

| groupLdapFilter | N/A | (cn=a_testgroup111*)(cn=b_testgroup222*) | ||

Gruppenmitgliedschafts-Attributname | Name des Attributs, das angibt, dass ein Benutzer oder eine Gruppe "Mitglied" einer anderen Gruppe ist. Für jeden memberOf-Eintrag innerhalb eines Benutzers in Active Directory wird dieser Benutzer als Mitglied zur ThingWorx Gruppe hinzugefügt, die der im memberOf-Eintrag benannten Active Directory-Gruppe zugeordnet ist. | memberOfAttribute | memberOf | memberOf | ||

Gruppenattributname | Name des Attributs, das verwendet werden sollte, um die Gruppe "Anzeigename" in der ThingWorx Benutzeroberfläche abzurufen, besonders bei Auswahl in der Konfigurationstabelle Gruppenzuordnungen.

| groupAttribute | cn | cn | ||

Benutzer-Flags-Attributname | userControlAttribute | userAccountControl | userAccountControl | |||

Deaktiviertes Bit für Benutzersteuerungsattribut | Ganzzahl-/Dezimalwert des Flags für das deaktivierte Bit im angegebenen Benutzer-Flags-Attributnamen (d.h. standardmäßiges userControlAttribute). Weitere Informationen finden Sie unter

https://msdn.microsoft.com/de-de/library/cc223145.aspx | userDisableBit | 2 | 2 | ||

Sperrungsbit für Benutzersteuerungsattribut | Ganzzahl-/Dezimalwert des Flags des Sperrungsbits im angegebenen Benutzer-Flags-Attributnamen (d.h. standardmäßiges userControlAttribute). Weitere Informationen finden Sie unter

https://msdn.microsoft.com/de-de/library/cc223145.aspx | userLockoutBit | 16 | 16 | ||

Gesamtstrukturnamen-ID | Gibt eine Sammlung/Gesamtstruktur der Domänencontroller an. Jedes Verzeichnisdienst-Objekt mit derselben Zeichenfolge kann Gruppen von gegenseitigen Domänen innerhalb der Konfiguration Gruppenzuordnung zuordnen. In den nächsten Abschnitten finden Sie Beispiele für die Verwendung dieser Option. | forestNameIdentifier | N/A |

Benutzerbereitstellung

Die Benutzerbereitstellung bietet Optionen, um Benutzer in ThingWorx automatisch zu erstellen, zu ändern und zu löschen.

Name | Beschreibung | XML-Attributname | Standardwert | Hinweise |

|---|---|---|---|---|

Benutzererstellung aktiviert | Steuert die automatische Erstellung/Bereitstellung von ThingWorx Benutzern, wenn die Benutzeranmeldeinformationen auf dem Active Directory-Server richtig sind, der die Anmeldeanforderung vereinfacht. Wenn das Feld aktiviert ist, werden Benutzer mit dem Benutzernamen für die Anmeldung erstellt, sowie mit allen Standardwerten, die in der Konfigurationstabelle "Benutzerstandardeinstellungen" angegeben sind. Wenn das Feld deaktiviert/falsch ist (Standardeinstellung), müssen Benutzer in ThingWorx vorhanden sein, bevor sie versuchen, sich anzumelden. Benutzer müssen in ThingWorx vorhanden sein, damit Anmeldungen erfolgreich sind. Wenn der Benutzer zur Konfigurationstabelle "Ausschlussliste für Benutzerbereitstellung" gehört, hat dieses Feld keine Auswirkung auf die automatische Erstellung des Benutzers. | userCreationEnabled | false | Legen Sie dies auf true fest, wenn der Verzeichnisdienst in ThingWorx in der Lage sein soll, Benutzer automatisch zu erstellen. |

Benutzeränderung aktiviert | Steuert die automatische Aktualisierung/Bereitstellung von ThingWorx Benutzern, wenn die Benutzeranmeldeinformationen auf dem Active Directory-Server richtig sind, der die Anmeldeanforderung vereinfacht. Wenn das Feld aktiviert/wahr ist, werden Benutzer bei jedem Anmeldeversuch aktualisiert. Sie werden mit allen Standardwerten aktualisiert, die in der Konfigurationstabelle User Default Settings angegeben sind. Wenn das Feld deaktiviert/falsch (Standard) ist, werden Benutzer nicht bei jedem Anmeldeversuch nach dem ersten Versuch aktualisiert, als der Benutzer automatisch erstellt/bereitgestellt wurde. Benutzer müssen in ThingWorx vorhanden sein, damit Anmeldungen erfolgreich sind. Wenn der Benutzer zur Konfigurationstabelle Ausschlussliste für Benutzerbereitstellung gehört, hat dieses Feld keine Auswirkung auf die automatische Aktualisierung des Benutzers. | userModificationEnabled | false | Legen Sie dies auf true fest, um dem Verzeichnisdienst in ThingWorx das Aktualisieren von Benutzern zu erlauben. |

Benutzerlöschung aktiviert | Steuert die automatische Löschung/Aufhebung der Bereitstellung von ThingWorx Benutzern, wenn der Benutzer nicht auf dem Active Directory-Server vorhanden ist, der die Anmeldeanforderung vereinfacht. Wenn das Feld aktiviert/wahr ist, werden Benutzer bei einem Anmeldeversuch gelöscht. Wenn das Feld deaktiviert/falsch ist, werden Benutzer bei einem Anmeldeversuch nicht gelöscht. Benutzer müssen in ThingWorx vorhanden sein, damit Anmeldungen und Löschvorgänge erfolgreich sind. Wenn der Benutzer zur Konfigurationstabelle Ausschlussliste für Benutzerbereitstellung gehört, hat dieses Feld keine Auswirkung auf die automatische Löschung des Benutzers. | userDeletionEnabled | false | Legen Sie dies auf true fest, um dem Verzeichnisdienst in ThingWorx das Löschen von Benutzern zu erlauben. |

Benutzerstandardeinstellungen

In der folgenden Tabelle werden die verfügbaren Standardeinstellungen für Benutzer beschrieben. Diese Felder sind optional.

Name | Beschreibung | XML-Attributname | Gültige Werte | Hinweise | ||||||

|---|---|---|---|---|---|---|---|---|---|---|

Standard-Domänen-Präfix für bereitgestellten Benutzer | Zeichenfolgenwert, von dem angenommen wird, dass es sich um das Präfix für Benutzernamen handelt, um Benutzer X vom Domänenserver Y oder Benutzer X vom Domänenserver Z zu unterscheiden. Dadurch wissen die konfigurierten Active Directory-Verzeichnisdienste explizit, ob der zu validierende Benutzer Ziel für die Verwaltung ist. Wenn ein Wert konfiguriert wurde, versucht der Active Directory-Verzeichnisdienst nicht, den Benutzer zu validieren oder bereitzustellen. Stattdessen protokolliert er Sicherheitsmeldungen und gibt den Benutzeranmeldeversuch an den nächsten ThingWorx Verzeichnisdienst in der Kette weiter.

| userDefaultDomainPrefix | Leere Zeichenfolge oder beliebige Zeichenfolge, die gültige Entitätsnamenzeichen enthält | Wenn es mehr als einen konfigurierten Domänenserver gibt, sollte diese Konfiguration verwendet werden. Beispielsweise kann NA oder EUR als Domänenpräfix verwendet werden.

| ||||||

Standardbeschreibung für bereitgestellten Benutzer | Beschreibungszeichenfolgenwert, der als Beschreibung für alle bereitgestellten Benutzer festgelegt wird. Dies ist eine hilfreiche Einstellung, die das Hinzufügen von Kontextinformationen zu einem Benutzer ermöglicht, wie "automatisch bereitgestellt von Domänenserver Y". | userDefaultDescription | Leere Zeichenfolge oder beliebige Beschreibungszeichenfolge | Diese Option sollte verwendet werden, wenn eine Standardbeschreibung für alle bereitgestellten Benutzer (automatisch erstellte/aktualisierte Benutzer) bevorzugt wird. | ||||||

Standard-Start-Mashup für bereitgestellten Benutzer | Start-Mashup-Namenswert, der als Standard-Mashup für alle bereitgestellten Benutzer festgelegt wird. Diese Einstellung ermöglicht es allen bereitgestellten Benutzern, bei der ThingWorx Anmeldung ein gemeinsames Start-Mashup zu verwenden. Einige Beispiele dieser Mashups sind: Guest Home Mashup, Self Service Home Mashup oder Operators Home Mashup. | userDefaultHomeMashupName | Leere Zeichenfolge (kein Wert) oder gültiger vorhandener Mashup-Name | Diese Option sollte verwendet werden, wenn ein Standard-Start-Mashup für alle bereitgestellten Benutzer (automatisch erstellte/aktualisierte Benutzer) bevorzugt wird. Dies wäre beispielsweise hilfreich, wenn dasselbe GuestMashup, SelfServiceMashup oder LandingPageMashup für alle Benutzer bevorzugt wird, wenn sie die ThingWorx Anwendung starten. | ||||||

Mobiles Standard-Mashup für bereitgestellten Benutzer | Namenswert für mobiles Mashup, der für alle bereitgestellten Benutzer für die Verwendung auf Mobilgeräten festgelegt wird. Diese Einstellung ermöglicht es allen bereitgestellten Benutzern, bei der ThingWorx Anmeldung ein gemeinsames mobiles Mashup zu verwenden. Einige Beispiele dieser Mashups sind: Guest Mobile Mashup, Self Service Mobile Mashup oder Operators Mobile Mashup. | userDefaultMobileMashupName | Leere Zeichenfolge (kein Wert) oder gültiger vorhandener Mashup-Name | Verwenden Sie diese Option, wenn ein mobiles Standard-Mashup für alle bereitgestellten Benutzer (automatisch erstellte/aktualisierte Benutzer) bevorzugt wird. Dies wäre beispielsweise hilfreich, wenn dasselbe GuestMashup, SelfServiceMashup oder LandingPageMashup für alle Benutzer bevorzugt wird, wenn sie die ThingWorx Anwendung starten. | ||||||

Standard-Tags für bereitgestellten Benutzer | Satz an Modell-Tags, die für alle bereitgestellten Benutzer festgelegt sind. Diese Einstellung ermöglicht es allen bereitgestellten Benutzern, allgemeine Tags zu verwenden, die zum Suchen oder Identifizieren von Kontext verwendet werden können. Einige Beispiele dieser Tags sind: Operator, ProvisionedByDomainServerY, ProvisionedByDomainServerZ. | userDefaultTags | Leere Zeichenfolge zum Widerrufen des aktuellen Werts, oder gültige vorhandene Tag-Namen | Diese Option sollte verwendet werden, wenn ein Standardsatz an Modell-Tags für alle bereitgestellten Benutzer (automatisch erstellte/aktualisierte Benutzer) bevorzugt wird. |

Ausschlussliste für Benutzerbereitstellung

Dies ist eine Konfigurationstabelle, die es dem Administrator des Active Directory-Verzeichnisdiensts ermöglicht, bestimmte ThingWorx Benutzer von den Benutzerbereitstellungsfunktionen des Active Directory-Verzeichnisdiensts auszuschließen.

Die Benutzerbereitstellungsfunktionen umfassen das Erstellen, Ändern und Löschen von Benutzern. Wenn Sie ThingWorx mit einem Active Directory-Verzeichnisdienst konfigurieren, möchten vorhandene Benutzer evtl. nicht, dass ihre Konfiguration und sie selbst durch Active Directory verwaltet werden. Verwenden Sie es nur für eine Validierung der Anmeldeinformationen. Diese Benutzertypen sollten zur Konfiguration "Ausschlussliste für Benutzerbereitstellung" hinzugefügt werden.

Der Administrator wird automatisch dieser Liste hinzugefügt und sollte nicht entfernt werden. |

Der Administrator ist ein ThingWorx Standardbenutzer, der nicht erstellt oder gelöscht werden kann. Der Administrator sollte nicht automatisch geändert werden. Dies könnte zu unerwünschten Konfigurationsänderungen bei der Anmeldung führen.

Szenarios der Benutzeranmeldung

Die folgende Tabelle enthält die Pre- und Post-Benutzerstatus während Anmeldeversuchen bei ThingWorx gemäß den Konfigurationsoptionen im Active Directory-Verzeichnisdienst in ThingWorx.

Die Szenarien unten ändern nicht Benutzerstatus/Konfiguration auf dem Active Directory-Server. Die fett formatierten Elemente sind der Hauptfaktor in Bezug auf den Post-Status des Benutzers in ThingWorx. |

Benutzerstatus auf AD-Server | Pre-Status des Benutzers in ThingWorx | Konfigurationsoption(en) | Post-Status des Benutzers in ThingWorx |

|---|---|---|---|

Nicht vorhanden | Nicht vorhanden | Beliebige Konfiguration | • Nicht vorhanden • Kann nicht für Anmeldung verwendet werden |

Nicht vorhanden | • Ist vorhanden (manuell erstellt von ThingWorx Administrator) • Passwort wurde festgelegt/ist in Thingworx gespeichert | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • In Ausschlussliste für Benutzerbereitstellung aufgelistet | • Ist vorhanden • Wird nicht geändert oder gelöscht • Kann für Anmeldung verwendet werden |

Nicht vorhanden | • Ist vorhanden (manuell erstellt von ThingWorx Administrator) • Passwort wurde nicht festgelegt oder ist nicht in ThingWorx gespeichert | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • In Ausschlussliste für Benutzerbereitstellung aufgelistet | • Ist vorhanden • Wird nicht geändert oder gelöscht • Kann nicht für Anmeldung verwendet werden |

Nicht vorhanden | Ist vorhanden (manuell erstellt von ThingWorx Administrator) | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • Nicht in Ausschlussliste für Benutzerbereitstellung aufgelistet | • Nicht vorhanden • Kann nicht für Anmeldung verwendet werden |

Nicht vorhanden | • Ist vorhanden (manuell erstellt von ThingWorx Administrator) | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung deaktiviert • Nicht in Ausschlussliste für Benutzerbereitstellung aufgelistet | • Nicht vorhanden • Kann nicht für Anmeldung verwendet werden |

Ist vorhanden | Nicht vorhanden | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • In Ausschlussliste für Benutzerbereitstellung aufgelistet | • Nicht vorhanden • Kann nicht für Anmeldung verwendet werden |

• Ist vorhanden • Deaktiviert | Nicht vorhanden | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • Nicht in Ausschlussliste für Benutzerbereitstellung aufgelistet | • Nicht vorhanden • Kann nicht für Anmeldung verwendet werden |

• Ist vorhanden • Gesperrt | Nicht vorhanden | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • Nicht in Ausschlussliste für Benutzerbereitstellung aufgelistet | • Nicht vorhanden • Kann nicht für Anmeldung verwendet werden |

Ist vorhanden | Nicht vorhanden | • Erstellung der Benutzerbereitstellung deaktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • Nicht in Ausschlussliste für Benutzerbereitstellung aufgelistet | • Nicht vorhanden • Kann nicht für Anmeldung verwendet werden |

Ist vorhanden | Nicht vorhanden | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • Nicht in Ausschlussliste für Benutzerbereitstellung aufgelistet | • Ist vorhanden (erstellt) • Hinzugefügt als Mitglied zu zugeordneten Gruppen • Standardbenutzereinstellungen hinzugefügt • Kann für Anmeldung verwendet werden |

Ist vorhanden | Ist vorhanden | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • Nicht in Ausschlussliste für Benutzerbereitstellung aufgelistet • Benutzerstandardeinstellungen konfiguriert | • Benutzer wird geändert • Hinzugefügt/entfernt als Mitglied zu zugeordneten Gruppen • Standardbenutzereinstellungen hinzugefügt • Kann für Anmeldung verwendet werden |

Ist vorhanden | Ist vorhanden | • Erstellung der Benutzerbereitstellung aktiviert • Änderung der Benutzerbereitstellung aktiviert • Löschung der Benutzerbereitstellung aktiviert • In Ausschlussliste für Benutzerbereitstellung aufgelistet • Benutzerstandardeinstellungen konfiguriert | • Benutzer wird nicht geändert • Kann für Anmeldung verwendet werden |

• Ist vorhanden • Gesperrt | Ist vorhanden | Beliebige Konfiguration | • Benutzer ist gesperrt • Kann nicht für Anmeldung verwendet werden |

• Ist vorhanden • Deaktiviert | Ist vorhanden | Beliebige Konfiguration | • Benutzer ist deaktiviert • Kann nicht für Anmeldung verwendet werden |

Szenarios für Benutzersperren

Einstellungen für die Kontosperrung werden in ThingWorx im

Untersystem für Benutzerverwaltung konfiguriert.

Der Lockout Manager wird als System (ThingWorx oder Active Directory) definiert, das die Sperre basierend auf der Sperrauswertung bestimmt.

Der Schlüssel für die Tabelle unten ist:

• ThingWorx Konfiguration der Sperrversuche: TLA

• Active Directory-Konfiguration der Sperrversuche: ADL

Sperrenauswertung | Lockout Manager | Max. Versuche in Lockout Manager – Konfigurationsbeispiel | Aktion | Ergebnis | ||

|---|---|---|---|---|---|---|

TLA > ADL | ADL | 2 Versuche | ThingWorx findet einen Benutzer, der in Active Directory gesperrt ist | ThingWorx Benutzer wird sofort gesperrt | ||

TLA > ADL | ADL | 2 Versuche | Benutzer meldet sich zweimal falsch an | ThingWorx Benutzer wird nach zwei Versuchen gesperrt | ||

TLA = ADL

| ADL | 2 Versuche | Benutzer meldet sich zweimal falsch an | ThingWorx Benutzer wird nach zwei Versuchen gesperrt | ||

TLA < ADL | ADL | 2 Versuche | Benutzer meldet sich zweimal falsch an | ThingWorx Benutzer wird nach zwei Versuchen gesperrt |

Änderungen an Verzeichnisdienst in Active Directory oder ThingWorx

Wenn ein Benutzer auf dem Domänenserver gelöscht oder aktualisiert wird, wird eine Gruppenzuordnung im zugeordneten ThingWorx Active Directory-Verzeichnisdienst aktualisiert. Wenn sich Benutzerstandardeinstellungen ändern, wird empfohlen, den TerminateUserSessions-Dienst in der CurrentSessionInfo-Ressource für diesen Benutzer in ThingWorx zu verwenden.

Wenn eine der folgenden Konfigurationsänderungen vorgenommen wird und ein Benutzer vorhanden ist, der aus der vorherigen Konfiguration erstellt wurde, kann der Active Directory-Verzeichnisdienst den alten Benutzer nicht zum neuen Benutzer migrieren. Stattdessen wird ein neuer Benutzer auf Grundlage der neuen oder anderen Werte erstellt und verwaltet, die für das im Benutzer-ID-Attributnamen und/oder der Domäne angegebene Attribut festgelegt werden. • Der Wert des Benutzer-ID-Attributnamens in der Konfiguration für Schemazuordnungen ist ein Benutzername. • Das Domänenpräfix wird geändert. |

Active Directory-Benutzerattribute der ThingWorx Eigenschaft "UserExtension" zuordnen

Wenn sich ein neuer Active Directory-Benutzer anmeldet, wird dieser Benutzer in ThingWorx erstellt und kann abhängig von den Einstellungen in Active Directory für Create User automatisch bereitgestellt werden. Die in der folgenden Tabelle beschriebenen Optionen ermöglichen die automatische Zuordnung zugeordneter Attribute vom Active Directory-Server zur Eigenschaftstabelle UserExtension des betreffenden Benutzers in ThingWorx. Wenn sich ein vorhandener Active Directory-Benutzer anmeldet, werden alle geänderten Werte in die Zuordnung UserExtension des Benutzers abgerufen. Wenn eine neue UserExtension-Konfigurationstabellen-Zeilenzuordnung hinzugefügt wird, ruft sie die neuen Daten in die Eigenschaft UserExtension des Benutzers ab.

So richten Sie Zuordnungen in ThingWorx Composer ein:

1. Navigieren Sie zum Active Directory-Verzeichnisdienst in Composer ( > > .

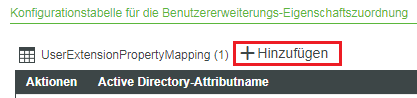

2. Zeigen Sie die Konfigurationsseite an, blättern Sie nach unten zum Abschnitt "Konfigurationstabelle für die Benutzererweiterungs-Eigenschaftszuordnung", und klicken Sie auf Hinzufügen, wie hier dargestellt:

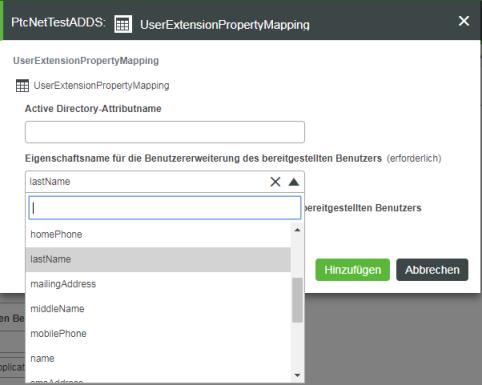

3. Geben Sie im Feld "Active Directory-Attributname" des Fensters der Eigenschaftszuordnung für Benutzererweiterung den Namen des Active Directory-Attributs ein, das automatisch einer ThingWorx Eigenschaft zugeordnet werden soll. Der folgende Screenshot zeigt das Dropdown-Menü zur Auswahl der ThingWorx Eigenschaft. Dieses Dropdown-Menü ist ab ThingWorx Version 8.3.5 verfügbar. Wählen Sie einen der Werte in dieser Liste aus.

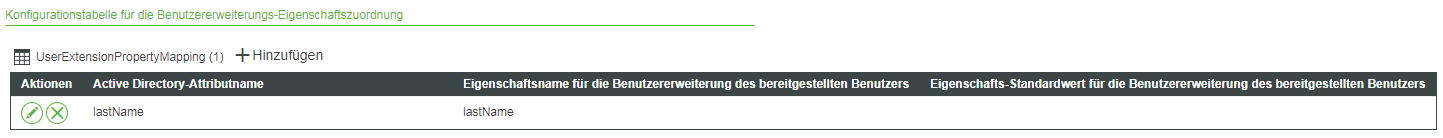

4. Nachdem Sie eine Auswahl getroffen und auf Hinzufügen geklickt haben, wird die neue Zeile in der Konfigurationstabelle angezeigt:

Die Optionen in der folgenden Konfigurationstabelle sind nur in ThingWorx 8.2.1 und höher verfügbar.

Attribut | Beschreibung | ||

|---|---|---|---|

activeDirectoryAttributeName | Der Name eines Attributs in den Attributen des Active Directory-Benutzers, die zugeordnet werden können. Dieses Feld kann leer gelassen werden, um einen Standardwert für alle Benutzer anzugeben, die aus Active Directory synchronisiert werden.

| ||

userExtensionPropertyName | Der Name der Benutzererweiterungseigenschaft in der Tabelle UserExtension des ThingWorx Benutzers, die dem Active Directory-Attribut zugeordnet werden muss.

| ||

userExtensionDefaultValue | Der Standardwert für die Eigenschaft UserExtension, wenn das Attribut nicht auf dem AD-Server gefunden wurde oder ungültig/leer ist. |

Benutzer und Gruppen zuordnen, die in mehreren Domänen vorhanden sind

Benutzer, die Mitglieder einer Gruppe in einer separaten Active Directory-Domäne sind, können zu ihren jeweiligen Gruppen in ThingWorx zugeordnet werden – mithilfe der Option Gesamtstrukturnamen-ID. Wenn dieses Feld mit einer beliebigen Zeichenfolge gefüllt wird, wird eine Sammlung/Gesamtstruktur der Domänencontroller identifiziert. Jedes Verzeichnisdienst-Objekt mit derselben Zeichenfolge kann Gruppen von gegenseitigen Domänen innerhalb der Konfiguration Gruppenzuordnung zuordnen.

Gesamtstrukturnamen-ID-Wert | Ergebnis |

|---|---|

<leer> oder leere Zeichenfolge | Gruppen sind nur aus dem spezifischen Verzeichnisdienst-Objekt sichtbar, von dem sie angefordert werden. |

Zeichenfolge, die nicht mit einer anderen Verzeichnisdienst-Konfiguration übereinstimmt | Gruppen sind nur aus dem spezifischen Verzeichnisdienst-Objekt sichtbar, von dem sie angefordert werden. |

Zeichenfolge, die mit einer oder mehreren Verzeichnisdienst-Konfigurationen übereinstimmt | Gruppen sind nur aus dem bestimmten Verzeichnisdienst-Objekt, aus dem sie angefordert werden, sowie aus den anderen Verzeichnisdienst-Objekten sichtbar, die eine übereinstimmende Gesamtstrukturnamen-ID haben. |

Domänenname | Konfigurierten Gruppen | Gesamtstrukturnamen-ID-Wert | Sichtbare Gruppen für die Zuordnung |

|---|---|---|---|

Domain1 | Group1, Group2 | <leer> | Group1, Group2 |

Domain2 | Group3, Group4 | <leer> | Group3, Group4 |

Domain3 | Group5, Group6 | <leer> | Group5, Group6 |

Domänenname | Konfigurierten Gruppen | Gesamtstrukturnamen-ID-Wert | Sichtbare Gruppen für die Zuordnung |

|---|---|---|---|

Domain1 | Group1, Group2 | "domainForest1" | Group1, Group2 |

Domain2 | Group3, Group4 | "DomainForest" | Group3, Group4 |

Domain3 | Group5, Group6 | "Domain Forest" | Group5, Group6 |

Domänenname | Konfigurierten Gruppen | Gesamtstrukturnamen-ID-Wert | Sichtbare Gruppen für die Zuordnung |

|---|---|---|---|

Domain1 | Group1, Group2 | "domainForest" | Group1, Group2, Group3, Group4 |

Domain2 | Group3, Group4 | "domainForest" | Group1, Group2, Group3, Group4 |

Domain3 | Group5, Group6 | <leer> | Group5,Group6 |

Domänenname | Konfigurierten Gruppen | Gesamtstrukturnamen-ID-Wert | Sichtbare Gruppen für die Zuordnung |

|---|---|---|---|

Domain1 | Group1, Group2 | "domainForest" | Group1, Group2, Group3, Group4, Group5, Group6 |

Domain2 | Group3, Group4 | "domainForest" | Group1, Group2, Group3, Group4, Group5, Group6 |

Domain3 | Group5, Group6 | "domainForest" | Group1, Group2, Group3, Group4, Group5, Group6 |

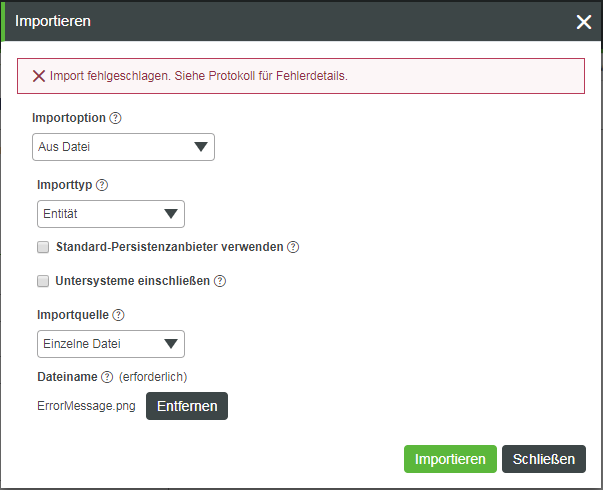

Importvalidierung fehlgeschlagen

Der Import einer Active Directory-Entität schlägt nur dann fehl, wenn der in der XML-Datei angegebene Wert nicht dem Datentyp des Felds entspricht. Wenn beispielsweise der Wert test für das Element <port> angegeben wird, schlägt der Import fehl. Das folgende XML-Snippet zeigt, wann dieses Problem auftritt:

<Row>

<adminPassword><![CDATA[]]></adminPassword>

<adminPrincipal><![CDATA[CN=Administrator,CN=Users,DC=domain,DC=com]]></adminPrincipal>

<domain><![CDATA[dc=domain,dc=com]]></domain>

<port>test</port> <================================ INVALID DATA TYPE VALUE FOR <port>. MUST BE AN INTEGER.

<protocol><![CDATA[LDAP]]></protocol>

<server><![CDATA[10.80.21.164]]></server>

</Row>

Dieser Screenshot zeigt, was in Composer angezeigt wird:

Die folgenden Fehler werden in das Anwendungsprotokoll geschrieben:

ERROR: [message: Conversion Error on Field port : Unable To Convert From com.sun.org.apache.xerces.internal.dom.ElementNSImpl to INTEGER]

ERROR: Entity import failed

Importvalidierung erfolgreich

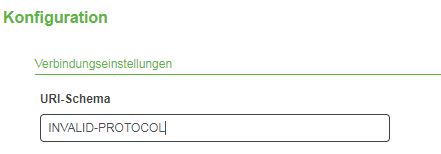

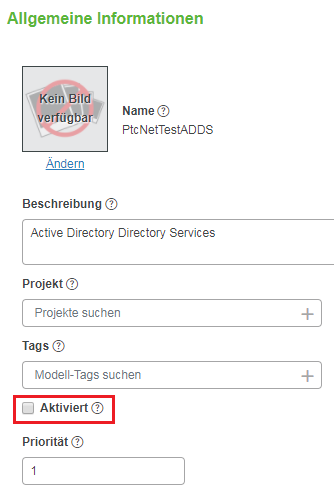

In Szenarien, in denen die Validierung aufgrund eines fehlenden erforderlichen Felds oder einer ungültigen Konfiguration fehlschlägt, kann die Verzeichnisdienst-Entität trotzdem importiert werden, sie wird jedoch als deaktiviert markiert. Um die Entität zu aktivieren, müssen die ungültigen Felder aktualisiert werden.

Eine Verzeichnisdienst-Entität kann erst für die Authentifizierung verwendet werden, nachdem sie aktiviert wurde. Die Aktivierung einer Verzeichnisdienst-Entität, die als deaktiviert importiert wurde, muss manuell durchgeführt werden. Sie müssen in ThingWorx Composer zu der deaktivierten Entität navigieren, sie aktivieren und dann speichern. |

Hier sehen Sie ein Beispiel einer ungültigen Konfiguration, mit einem Kommentar unter dem ungültigen Parameter (protocol):

<Row>

<adminPassword><![CDATA[]]></adminPassword>

<adminPrincipal><![CDATA[CN=Administrator,CN=Users,DC=domain,DC=com]]></adminPrincipal>

<domain><![CDATA[dc=domain,dc=com]]></domain>

<port>test</port>

<protocol><![CDATA[INVALID-PROTOCOL]]></protocol>

<== INVALID CONFIGURATION VALUE FOR <protocol>. MUST BE EITHER LDAP OR LDAPS.

<server><![CDATA[10.80.21.164]]></server>

</Row>

Beachten Sie, dass diese Entität erfolgreich in ThingWorx importiert wird:

Das Kontrollkästchen Aktiviert der Entität selbst ist jedoch nicht aktiviert, was bedeutet, dass die Entität deaktiviert ist. Hier sehen Sie ein Beispiel:

Der folgende Fehler für dieses Szenario wird im Anwendungsprotokoll angezeigt:

ERROR: Directory Service Error: The URI Scheme must be LDAP or LDAPS

Fehlermeldungen zur Konfiguration

Die folgende Tabelle enthält eine Liste der möglichen Fehlermeldungen, die im Anwendungsprotokoll basierend auf ungültig konfigurierten Feldern in der Active Directory-Entität angezeigt werden könnten:

Feld | Konfigurationsabschnitt | Fehlermeldung | ||

|---|---|---|---|---|

URI-Schema | Verbindungseinstellungen | Directory Service Error: The URI Scheme must be LDAP or LDAPS. | ||

Server-FQDN oder IP-Adresse/ Server-Netzwerk-Port | Verbindungseinstellungen | Directory Service Error: The Server FQDN or IP address cannot be null. Directory Service Error: java.net.MalformedURLException: Not an LDAP URL: <IP>:<Port> Cannot parse url: <IP><Port Directory Service Error: java.net.ConnectException: Connection refused (Connection refused) to 'Server FQDN or IP address' and 'Server Network Port' <IP>:<Port> | ||

Server-Netzwerk-Port | Verbindungseinstellungen | Directory Service Error: The Server Network port must be in the range of 0 to 65535. | ||

Definierter Name für Domäne | Verbindungseinstellungen | Directory Service Error: The Domain cannot be null. | ||

Administrativer Prinzipalname | Verbindungseinstellungen | Directory Service Error: The Administrative Principal Name cannot be null.

| ||

Administratorpasswort | Verbindungseinstellungen | Directory Service Error: The Administrative Password cannot be null.

| ||

Benutzer-ID-Attributname | Schemazuordnungen | Directory Service Error: The attributeUserIdName cannot be null. | ||

Definierter Name für Benutzerbasis | Schemazuordnungen | Directory Service Error: The userBaseDN cannot be null. | ||

Gruppenobjektklassenname | Schemazuordnungen | Directory Service Error: The groupObjectClass cannot be null. | ||

Gruppenmitgliedschafts-Attributname | Schemazuordnungen | Directory Service Error: The memberOfAttribute cannot be null. | ||

Gruppenattributname | Schemazuordnungen | Directory Service Error: The groupAttribute cannot be null. | ||

Benutzer-Flags-Attributname | Schemazuordnungen | Directory Service Error: The userControlAttribute cannot be null. | ||

Deaktiviertes Bit für Benutzersteuerungsattribut | Schemazuordnungen | Directory Service Error: The userDisableBit cannot be null and must be an integer. | ||

Sperrungsbit für Benutzersteuerungsattribut | Schemazuordnungen | Directory Service Error: The userLockoutBit cannot be null and must be an integer. | ||

Active Directory-Gruppenname | Gruppenzuordnungen | Directory Service Error: The activeDirectoryGroupName cannot be null. | ||

ThingWorx Gruppenname | Gruppenzuordnungen | Directory Service Error: The thingworxGroupName cannot be null. | ||

Standard-Start-Mashup für bereitgestellten Benutzer | Benutzerstandards | Directory Service Error: The userDefaultHomeMashupName cannot be an invalid mashup name. | ||

Mobiles Standard-Mashup für bereitgestellten Benutzer | Benutzerstandards | Directory Service Error: The userDefaulMobileMashupName cannot be an invalid mashup name. | ||

Standard-Tags für bereitgestellten Benutzer | Benutzerstandards | Directory Service Error: The userDefaulTags cannot have invalid tags. Directory Service Error: The userDefaulTags cannot have an invalid tag name. | ||

ThingWorx Benutzername | Ausschlussliste für Benutzerbereitstellung | Directory Service Error: The thingworxUserName cannot be null. |

Active Directory-Konnektivität testen

Ab Version 8.3.5 können Sie im Abschnitt Verbindungseinstellungen der Verzeichnisdienst-Konfigurationsseite mithilfe der Schaltfläche Verifizieren unter "Testverbindung" die Verbindung zum Active Directory-Server basierend auf der aktuellen Konfiguration testen. Die folgenden Felder aus dem Abschnitt Verbindungseinstellungen der Konfiguration werden zum Testen der Active Directory-Verbindung verwendet:

• URI-Schema

• Server-FQDN oder IP-Adresse

• Server-Netzwerk-Port

• Administrativer Prinzipalname

• Administratorpasswort

Die Schaltfläche Verifizieren startet den Dienst TestConnection, der die folgenden Parameter akzeptiert:

Parameter | Basistyp | Beschreibung |

|---|---|---|

userName | STRING | Der Name des Benutzers in Active Directory. |

password | STRING | Das verschlüsselte Passwort des Active Directory-Benutzers. |

protocol | STRING | Das verwendete Schema (entweder LDAP oder LDAPS). |

server | STRING | Der Host oder die IP-Adresse der Active Directory-Instanz. |

port | INTEGER | Der Port der Active Directory-Instanz. |

Die Ergebnisse des Verbindungstests werden in result zurückgegeben; dabei handelt es sich um eine INFOTABLE mit den folgenden Informationen:

• status – (Boolean) Gibt an, ob eine erfolgreiche Verbindung zum Active Directory besteht.

• message – (String) Meldung, die nützliche Informationen für den Grund des Testfehlers bereitstellt.

Wenn

Dynamische Benutzeranmeldung aktiviert ist, werden "Administrativer Prinzipalname" und "Administratorpasswort" nicht verwendet, und die Schaltfläche Verifizieren ist ausgeblendet. |

Problembehandlung: Active Directory-Domänen-Präfix und dynamische Benutzeranmeldung

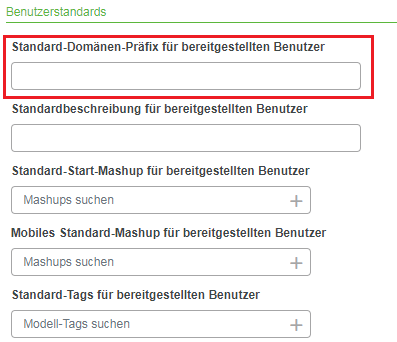

Der Active Directory-Verzeichnisdienst verfügt über die Konfigurationseinstellung Provisioned User's Default Domain Prefix, die "Dynamische Benutzeranmeldung" beeinträchtigen kann. Hier sehen Sie die Benutzerstandards:

Die Einstellung Provisioned User's Default Domain Prefix ermöglicht es Ihnen, ein Präfix anzugeben, mit dem eingeschränkt wird, welche Benutzer der Verzeichnisdienst authentifizieren kann. Wenn mehrere Active Directory-Verzeichnisdienste für dieselbe ThingWorx Platform konfiguriert sind, können Sie diese Option verwenden, um zu verhindern, dass alle Verzeichnisdienste versuchen, denselben Benutzer zu authentifizieren.

Beachten Sie jedoch, dass dieses Präfix aus dem an Active Directory übergebenen Benutzernamen entfernt wird. Wenn das angegebene Präfix die Active Directory-Domäne des Benutzers ist, kann sich der Benutzer nicht bei Active Directory anmelden.

Beispiel:

1. DOMAIN\ ist als Provisioned User's Default Domain Prefix angegeben.

2. Benutzer DOMAIN\user1 versucht, sich bei ThingWorx Platform anzumelden.

3. DOMAIN\ wird aus dem Benutzernamen entfernt, der an Active Directory übergeben wird, und user1 kann sich nicht anmelden.

Dieses Problem wirkt sich derzeit nicht auf einen Active Directory-Verzeichnisdienst aus, für den die dynamische Benutzeranmeldung deaktiviert ist.

Um dieses Problem zu umgehen, befolgen Sie die folgenden Vorgehensweisen:

• Verwendung von Standard-Domänenpräfix vermeiden (bevorzugt) – Vermeiden Sie die Verwendung des Standard-Domänenpräfix des Benutzers, wenn "Dynamische Benutzeranmeldung" aktiviert ist.

• Anderes Präfix verwenden, das Benutzer eingeben müssen, oder dafür sorgen, dass Benutzer das Domänenpräfix zweimal eingeben – Es kann ein zusätzliches Präfix angegeben werden, das nicht das für die Anmeldung über DOMAIN\SamAccountName erforderliche Präfix DOMAIN\ ist. Sie können beispielsweise das Präfix PREFIX- verwenden; Benutzer müssen sich dann mit PREFIX-DOMAIN\prefix anmelden.

Problembehandlung: Ungültiger Name für Eigenschaft "UserExtension"

Beim Zuordnen eines Active Directory-Attributs zu einer ThingWorx UserExtension-Eigenschaft wählen Sie einen Namen für die UserExtension-Eigenschaft in einem Dropdown-Menü aus. Möglicherweise wird die folgende Fehlermeldung im ThingWorx Anwendungsprotokoll angezeigt:

Property name: <property_name> not found

in UserExtensions properties

in UserExtensions properties

Dieser Fehler wird von den folgenden Bedingungen verursacht:

• Die für den Active Directory-Verzeichnisdienst importierte XML-Datei enthält einen ungültigen Namen für userExtensionPropertyName UND

• ein Benutzer meldet sich an und wird vom Active Directory-Verzeichnisdienst, für den ein ungültiger userExtensionPropertyName konfiguriert ist, authentifiziert.

Dieser Fehler kann auftreten, wenn Sie die XML-Datei manuell bearbeitet haben. Sie können den ungültigen Eintrag aus der Tabelle der Benutzererweiterungs-Eigenschaftszuordnungen auf der Seite "Konfiguration" in der Verzeichnisdienst-Entität in ThingWorx Composer entfernen.