ThingWorx와 함께 SCIM 사용

SCIM(System for Cross-Domain Identity Management)은 서로 다른 데이터 저장소 및 시스템에서 사용자 ID를 동기화하는 표준화되고 자동화된 방법입니다.

|

|

기본적으로 SCIM은 시작되지 않으며 플랫폼이 시작될 때 비활성화되어 있습니다. 해당 enable 및 started 상태는 platform-settings.json 구성에 의해 제어됩니다.

|

|

|

사용자/그룹 관리를 위해 SCIM 끝점을 사용하려면 관리자 권한의 자격 증명이 필요합니다. SCIM 끝점은 활성화되도록 구성된 경우 및 SSO가 활성화된 경우에만 액세스할 수 있습니다.

|

ThingWorx는 다음을 지원합니다.

• SCIM 1.1

• 아웃바운드 프로비져닝

• 사용자 또는 그룹 만들기, 업데이트 및 삭제

• SCIM 프로비져닝 사용자 및 그룹에 대한 기본값 구성

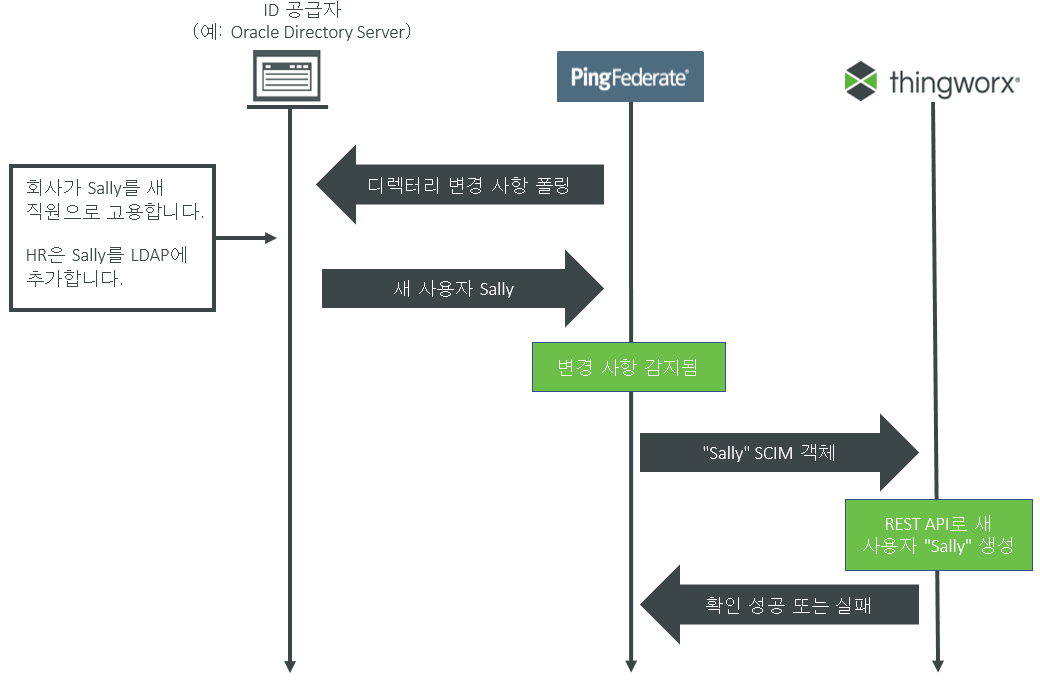

예를 들어, 다음과 같은 시나리오를 고려합니다.

• "Sally" SCIM 객체는 유용한 속성(사용자 이름, 이메일, 전화 번호 등)을 여러 개 포함할 수 있습니다.

• 변경 사항이 있을 경우(예: Sally 수준 상승) SCIM은 그에 따라 ThingWorx 사용자 속성을 자동으로 업데이트할 수 있습니다. Sally가 회사를 떠나면 디렉터리 서버에서 Sally가 제거될 때 Sally의 ThingWorx 사용자 계정이 삭제되거나 비활성화됩니다.

일부 사용자 및 그룹 속성은 추가 구성이 필요할 수 있습니다. PingFederate에서 아웃바운드 프로비져닝을 관리할 때 이 작업을 수행할 수 있습니다. 자세한 내용은 Ping Identity Knowledge Center의

Specify custom SCIM attributes(사용자 정의 SCIM 속성 지정)를 참조하십시오. ThingWorx 사용자 확장 속성과 SCIM Schema 1.1 간의 메타데이터 매핑은 고정되어 있습니다. 자세한 내용은

데이터 저장소에 대한 채널 생성을 참조하십시오. |

인증

SSO를 활성화하면 SCIM을 통한 프로비져닝 시 ThingWorx에 OAuth 토큰이 필요합니다.

SCIM 사전 요구 사항

1. PingFederate를 다운로드 및 설치합니다. 자세한 내용은

PTC Single Sign-on Architecture and Configuration Overview Guide(PTC SSO(Single Sign-On) 아키텍처 및 구성 개요 안내서)의 "PingFederate Software Download(PingFederate 소프트웨어 다운로드)"를 참조하십시오.

2. ThingWorx용 SSO를 구성합니다.

◦

PTC Single Sign-on Architecture and Configuration Overview Guide(PTC SSO(Single Sign-On) 아키텍처 및 구성 개요 안내서)

SCIM 설정

사전 요구 사항이 완료되면 다음 단계를 수행하십시오.

1. PingFederate SSL 인증서를 JVM 인증서 저장소로 가져옵니다. 인증서는 PingFederate 관리 콘솔의 > 에 있습니다.

3. PingFederate 관리 콘솔에서 다음을 수행합니다.