搭配 ThingWorx 使用 SCIM

System for Cross-Domain Identity Management (跨網域識別管理系統,SCIM) 是一種經過標準化的自動化方法,可在彼此迥異的資料存放區和系統之間持續同步處理使用者識別。

|

|

依預設,SCIM 不會啟動,並會於平台啟動時禁用。其 enable 與 started 狀態受 platform-settings.json 組態控制。

|

|

|

使用者/群組管理的 SCIM 端點需要管理員權限的認證。只有當配置為啟用且 SSO 已啟用時,才能存取 SCIM 端點。

|

如需詳細資訊,請參閱 https://scim.cloud/。

ThingWorx 支援以下功能:

• SCIM 1.1 - 當 PingFederate 為 CAS 時

• SCIM 2.0 - 當 Azure AD 是 CAS 和 IdP 時

• 輸出授權

• 建立、更新和刪除使用者或群組

• 為 SCIM 授權的使用者和群組配置預設值

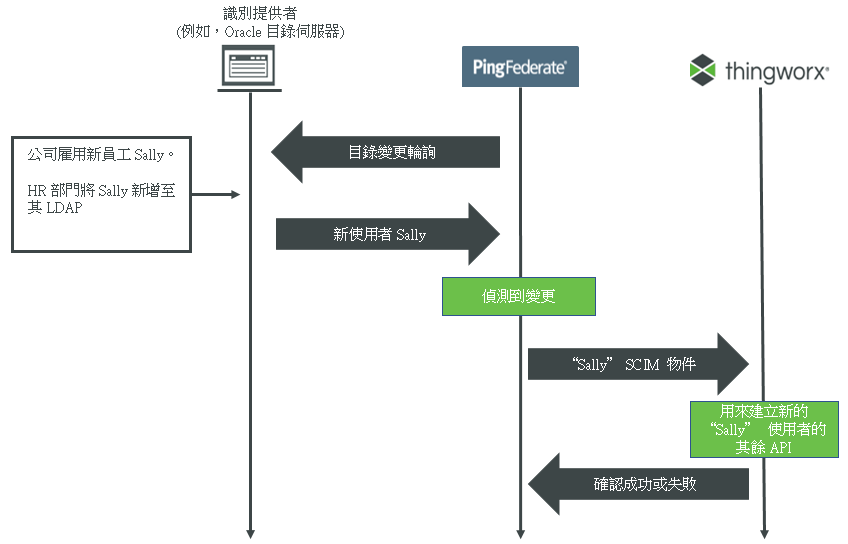

以下列情境為例:

• 「Sally」SCIM 物件可包含任意數目的有用屬性 (使用者名稱、電子郵件、電話號碼等)

• 若某項發生變更 (例如,Sally 升職),SCIM 可隨著自動更新她的 ThingWorx 使用者屬性。若 Sally 離開公司,系統會在將她從目錄伺服器中移除時刪除或禁用她的 ThingWorx 使用者帳戶。

某些使用者和群組屬性可能需要額外的組態。經由 PingFederate 管理輸出授權時可完成此操作。如需詳細資訊,請參閱 Ping 身分識別知識中心:指定自訂 SCIM 屬性。 ThingWorx 使用者延伸功能內容和 SCIM 結構描述 1.1 之間的中繼資料對應是固定的。如需詳細資訊,請參閱建立資料存放區通道。 |

驗證

啟用 SSO 後,ThingWorx 在透過 SCIM 授權時會需要 OAuth 權杖。

如需詳細資訊,請參閱 Ping Identity Knowledge Center:Enable outbound provisioning |

當 Azure AD 是 CAS 和 IdP 時,OAuth 權杖類型為 JWT。 |