Utilisation de la méthode SCIM avec ThingWorx

Le système pour la gestion d'identité inter-domaines (SCIM) est une méthode normalisée et automatisée qui permet de synchroniser les identités des utilisateurs entre des systèmes et des magasins de données disparates.

|

|

Par défaut, SCIM n'est pas démarré et est désactivé au démarrage de la plateforme. Ses états enable et started sont contrôlés par la configuration platform-settings.json.

|

|

|

L'accès aux points de terminaison SCIM pour la gestion des utilisateurs/groupes demande des droits d'administrateur. Les points de terminaison SCIM ne sont accessibles que lorsqu'ils sont configurés pour être activés et lorsque l'authentification SSO est activée.

|

Pour plus d'informations, consultez la page https://scim.cloud/.

ThingWorx prend en charge les éléments suivants :

• SCIM 1.1 : lorsque PingFederate est le CAS

• SCIM 2.0 : lorsqu'Azure AD est le CAS et l'IdP

• Provisionnement sortant

• Création, mise à jour et suppression d'utilisateurs ou de groupes

• Configuration des valeurs par défaut pour les utilisateurs et les groupes configurés SCIM

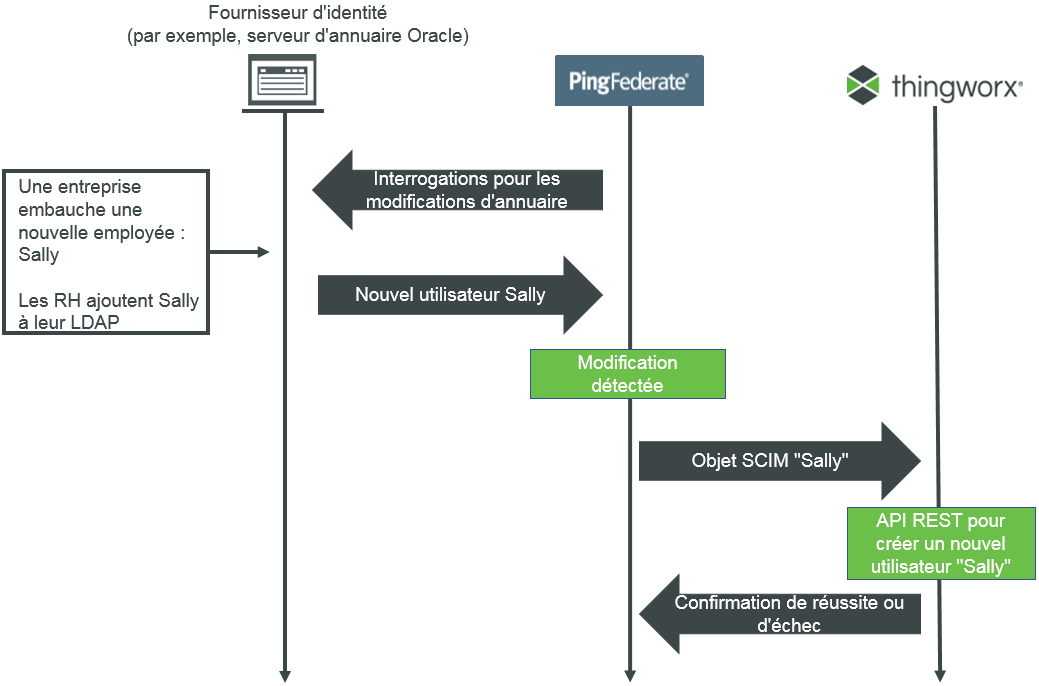

Considérons le scénario suivant :

• L'objet SCIM "Sally" peut contenir un certain nombre d'attributs utiles (nom d'utilisateur, e-mail, numéro de téléphone, etc.).

• Si quelque chose change (par exemple, Sally reçoit une promotion), SCIM peut automatiquement mettre à jour ses attributs utilisateur ThingWorx en conséquence. Lorsque Sally quitte la société, son compte utilisateur ThingWorx est supprimé ou désactivé lorsqu'elle est supprimée du serveur d'annuaire.

Certains attributs d'utilisateurs et de groupes peuvent nécessiter une configuration supplémentaire. Cette opération peut être exécutée en gérant le provisionnement sortant à partir de PingFederate. Pour en savoir plus, consultez l'article Specify custom SCIM attributes du centre de connaissances Ping Identity. Le mappage de métadonnées entre les propriétés d'extension utilisateur ThingWorx et le SCIM Schema 1.1 est fixé. Pour en savoir plus, consultez la rubrique Création d'un canal vers le magasin de données. |

Authentification

Lorsque l'authentification SSO est activée, ThingWorx nécessite des jetons OAuth lors d'un provisionnement via SCIM.

Pour en savoir plus, consultez l'article Enable outbound provisioning (en anglais) du centre de connaissances Ping Identity. |

Lorsqu'Azure AD est le CAS et l'IdP, le type de jeton OAuth est JWT. |