Uso de SCIM con ThingWorx

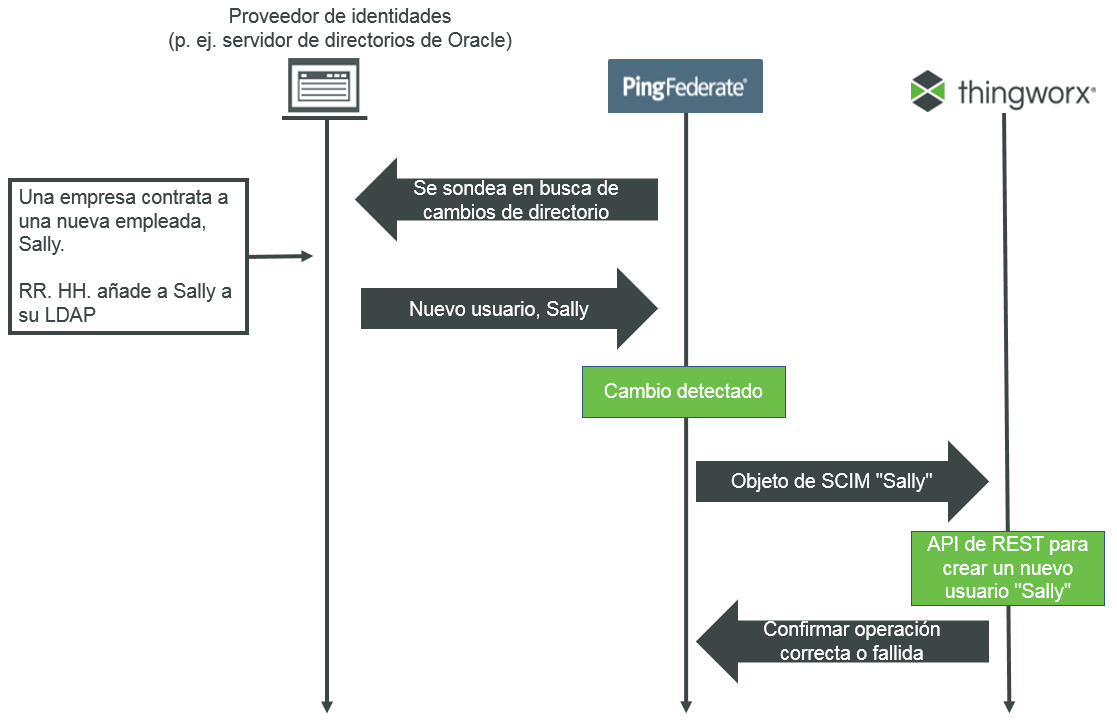

El sistema de gestión de identidades entre dominios (SCIM) es un método estandarizado y automatizado para mantener sincronizadas identidades de usuario entre distintos sistemas y almacenes de datos.

|

|

Por defecto, SCIM no se ha inicia y está desactivado tras el inicio de la plataforma. Sus estados enable y started se controlan mediante la configuración platform-settings.json.

|

|

|

Los extremos de SCIM para la gestión de usuarios o grupos requieren credenciales con derechos de administrador. Solo se puede acceder a los extremos de SCIM cuando se configura su activación y cuando se activa el SSO.

|

Para obtener más información, consulte https://scim.cloud/.

ThingWorx soporta lo siguiente:

• SCIM 1.1: cuando PingFederate es el CAS

• SCIM 2.0: cuando Azure AD es el CAS y el IdP

• Abastecimiento de salida

• Creación, actualización y borrado de usuarios o grupos

• Configuración de valores por defecto para usuarios y grupos abastecidos por SCIM

Por ejemplo, considere el siguiente escenario:

• El objeto de SCIM "Sally" puede contener cualquier número de atributos útiles (nombre de usuario, correo electrónico, número de teléfono, etc.).

• Si cambia alguna cosa (por ejemplo, Sally asciende), SCIM puede actualizar automáticamente sus atributos de usuario de ThingWorx según corresponda. Cuando Sally deje la empresa, su cuenta de usuario de ThingWorx se borra o desactiva cuando se quite a Sally del servidor de directorios.

Algunos atributos de usuario y grupo pueden necesitar una configuración adicional. Esto se puede hacer al gestionar el abastecimiento de salida desde PingFederate. Para obtener más información, consulte Ping Identity Knowledge Center: Specify custom SCIM attributes. La asignación de metadatos entre las propiedades de extensión de usuario de ThingWorx y el esquema de SCIM 1.1 es fija. Para obtener más información, consulte Creación de un canal al almacén de datos. |

Autenticación

Cuando se activa SSO, ThingWorx requiere tokens OAuth al abastecer mediante SCIM.

Para obtener más información, consulte Ping Identity Knowledge Center: Enable outbound provisioning |

Cuando Azure AD es el CAS y el IdP, el tipo de token de OAuth es JWT. |