Создание приложения предприятия в Microsoft Entra ID

1. На портале Microsoft Azure в меню Microsoft Entra ID выберите опцию Enterprise applications.

2. На странице, которая откроется справа, щелкните New application.

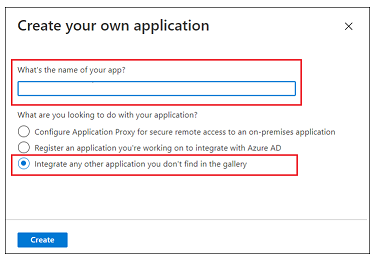

3. На странице Browse Microsoft Entra Gallery (Preview) щелкните Create your own application.

4. Введите наименование приложения, выберите опцию Integrate any other application you don’t find in the gallery и нажмите кнопку Create.

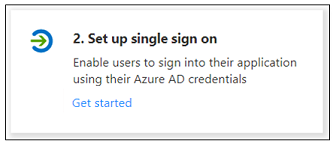

5. На странице Overview щелкните Set up a single sign on.

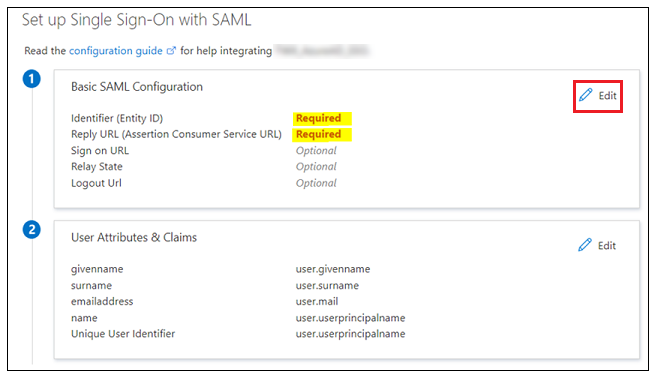

6. На экране Select a single sign-on method выберите опцию SAML. Откроется страница Set up Single Sign-On with SAML с пронумерованными шагами. Выполните подробные шаги в следующих разделах.

Шаг 1. Базовая конфигурация SAML

1. На шаге 1 для Basic SAML Configuration щелкните Edit.

2. В разделе Basic SAML Configuration можно ввести следующую информацию:

◦ Indentifier (Entity ID) - Identifier или Entity ID - это идентификатор сущности Shibboleth (SP), находящийся в shibboleth2.xml или Metadata.xml.

▪ Файл Shibboleth2.xml находится в папке shibboleth_install_directory/etc/shibboleth/. В Linux shibboleth_install_directory - это каталог / directory.

▪ Metadata.xml можно загрузить из Shibboleth (SP) с URL https://<shibboleth_server:<port>/Shibboleth.sso/Metadata.

◦ Reply URL (Assertion Consumer Service URL) - должен использоваться следующий формат:

https://<shibboleth_server:<port>/Shibboleth.sso/SAML2/POST. Если имеется несколько Reply URL, убедитесь, что для аутентификации используется значение по умолчанию.

◦ Logout URL - должен использоваться следующий формат:

https://<shibboleth_server:<port>/Shibboleth.sso/SLO/SOAP

3. Щелкните Save, а затем закройте раздел Basic SAML Configuration. Когда будет предложено проверить работу единого входа, выберите ответ No, I’ll test later.

Шаг Set up Single Sign-On with SAML отобразится повторно с введенными значениями Identifier и Reply URL.

Шаг 2. User Attributes & Claims (Атрибуты и претензии пользователя)

1. Щелкните Edit на шаге 2 для User Attributes & Claims.

2. В разделе User Attributes & Claims щелкните Add new claim.

3. На странице Manage claim введите следующую информацию.

◦ Name - введите UID.

◦ Source - выберите опцию Attribute.

4. В поле Source attribute введите user.userprincipalname.

5. Щелкните Save и закройте окно Manage Claim. Когда будет предложено проверить работу единого входа, выберите ответ No, I’ll test later.

Шаг User Attributes & Claims отобразится повторно с введенными значениями.

Шаг 3. Сертификат подписи SAML

Загрузите файл Federation Metadata XML. После загрузки файла переименуйте его в sso-idp-metadata.xml.