Создание приложения предприятия в Microsoft Entra ID

Можно настроить приложение с помощью аутентификации OIDC или аутентификации SAML. Продолжите работу в разделе, относящемся к выбранной аутентификации.

Использование аутентификации OIDC

1. На портале Microsoft Azure в меню Microsoft Entra ID выберите опцию Enterprise applications.

2. На странице, которая откроется справа, щелкните New application.

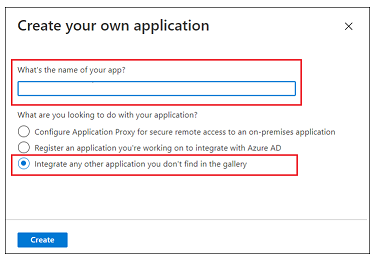

3. На странице Browse Microsoft Entra Gallery (Preview) щелкните Create your own application.

4. Введите наименование приложения, выберите опцию Integrate any other application you don’t find in the gallery и нажмите кнопку Create.

5. На странице Properties щелкните application registration. Выполните подробные шаги в следующих разделах

Шаг 1. Базовая аутентификация OIDC

1. Выберите страницу Authentication.

2. В разделе Platform configurations щелкните Add a platform.

3. Выберите Web. Откроется страница Configure Web.

4. В поле Redirect URIs добавьте URI-код в формате https://<ThingWorx FQDN>:<port>/Thingworx/oidc/SSO и щелкните Configure.

Шаг 2. Конфигурация лексем

1. Выберите Token configuration и щелкните Add optional claim. Откроется страница Add optional claim.

2. В поле Token type выберите ID.

3. Выберите все запросы, которые требуется включить в лексему, и щелкните Add.

4. Выберите поле Turn on the Microsoft Graph email, profile permission (required for claims to appear in token). и щелкните Add.

Использование аутентификации SAML

1. На портале Microsoft Azure в меню Microsoft Entra ID выберите опцию Enterprise applications.

2. На странице, которая откроется справа, щелкните New application.

3. На странице Browse Microsoft Entra Gallery (Preview) щелкните Create your own application.

4. Введите наименование приложения, выберите опцию Integrate any other application you don’t find in the gallery и нажмите кнопку Create.

5. На странице Overview щелкните Set up a single sign on.

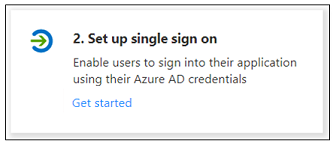

6. На экране Select a single sign-on method выберите опцию SAML. Откроется страница Set up Single Sign-On with SAML с пронумерованными шагами. Выполните подробные шаги в следующих разделах.

Шаг 1. Базовая конфигурация SAML

1. На шаге 1 для Basic SAML Configuration щелкните Edit.

2. В разделе Basic SAML Configuration введите следующую информацию:

▪ Indentifier (Entity ID) - будет использоваться как значение metadataEntityId в компоненте BasicSettings файла sso-settings.json.

▪ Reply URL (Assertion Consumer Service URL) - должен использоваться следующий формат:

https://<полное_доменное_имя_ThingWorx>:<порт>/Thingworx/saml/SSO

3. Щелкните Save, а затем закройте раздел Basic SAML Configuration. Когда будет предложено проверить работу единого входа, выберите ответ No, I’ll test later.

Шаг Set up Single Sign-On with SAML отобразится повторно с введенными значениями Identifier и Reply URL.

Шаг 2. User Attributes & Claims (Атрибуты и претензии пользователя)

1. Щелкните Edit на шаге 2 для User Attributes & Claims.

2. В разделе User Attributes & Claims щелкните Add new claim.

3. На странице Manage claim введите следующую информацию.

▪ Name - введите UID.

▪ Source - выберите опцию Tranformation. Откроется всплывающее окно Manage transformation.

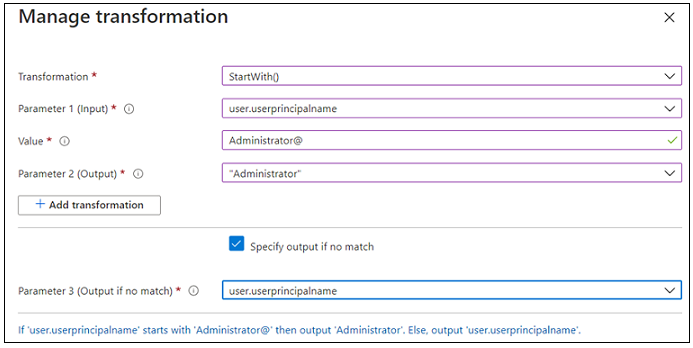

4. В окне Manage transformation введите следующую информацию, как показано на изображении ниже:

▪ Transformation - StartWith()

▪ Paramter 1 (Input) - user.userprincipalname

▪ Value - Administrator@

▪ Parameter 2 (Output) - "Administrator"

▪ Specify output if no match установите этот флажок.

▪ Parameter 3 (Output if no match) - user.userprincipalname

5. Нажмите кнопку Add.

6. Щелкните Save и закройте окно Manage Claim. Когда будет предложено проверить работу единого входа, выберите ответ No, I’ll test later.

Шаг User Attributes & Claims отобразится повторно с введенными значениями.

Шаг 3. Сертификат подписи SAML

1. На шаге 3 загрузите в поле SAML Signing Certificate сертификат Certificate (Raw), который представляет собой открытый сертификат Microsoft Entra ID.

2. Загрузите файл Federation Metadata XML. После загрузки файла переименуйте его в sso-idp-metadata.xml.