Microsoft Entra ID에서 엔터프라이즈 응용 프로그램 만들기

OIDC 인증 또는 SAML 인증을 사용하여 응용 프로그램을 구성할 수 있습니다. 인증과 관련된 섹션을 계속 진행합니다.

OIDC 인증 사용

1. Microsoft Azure 포털의 Microsoft Entra ID 메뉴에서 Enterprise applications 옵션을 선택합니다.

2. 오른쪽에 열리는 페이지에서 New application을 클릭합니다.

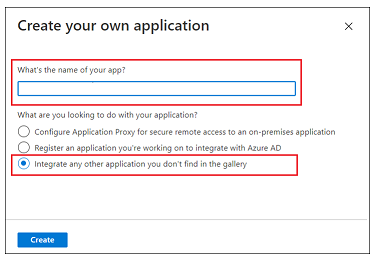

3. Browse Microsoft Entra Gallery (Preview) 페이지에서 Create your own application을 클릭합니다.

4. 응용 프로그램 이름을 입력하고 Integrate any other application you don't find in the gallery 옵션을 선택한 다음 Create를 클릭합니다.

5. Properties 페이지에서 application registration을 클릭합니다. 아래 단원에서 세부 단계를 완료합니다.

1단계 - 기본 OIDC 인증

1. Authentication 페이지를 선택합니다.

2. Platform configurations에서 Add a platform을 클릭합니다.

3. Web을 선택합니다. Configure Web 페이지가 열립니다.

4. Redirect URIs 필드에서 리디렉션 URI를 https://<ThingWorx FQDN>:<port>/Thingworx/oidc/SSO 형식으로 추가하고 Configure를 클릭합니다.

2단계 - 토큰 구성

1. Token configuration을 선택하고 Add optional claim을 클릭합니다. Add optional claim 페이지가 열립니다.

2. Token type에서 ID를 선택합니다.

3. 토큰에 통합할 모든 클레임을 선택하고 Add를 클릭합니다.

4. Turn on the Microsoft Graph email, profile permission (required for claims to appear in token) 상자를 선택하고 Add를 클릭합니다.

SAML 인증 사용

1. Microsoft Azure 포털의 Microsoft Entra ID 메뉴에서 Enterprise applications 옵션을 선택합니다.

2. 오른쪽에 열리는 페이지에서 New application을 클릭합니다.

3. Browse Microsoft Entra Gallery (Preview) 페이지에서 Create your own application을 클릭합니다.

4. 응용 프로그램 이름을 입력하고 Integrate any other application you don't find in the gallery 옵션을 선택한 다음 Create를 클릭합니다.

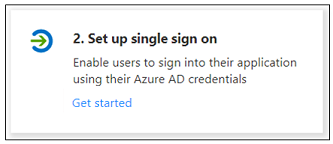

5. Overview 페이지에서 Set up a single sign on을 클릭합니다.

6. Select a single sign-on method 화면에서 SAML 옵션을 선택합니다. 번호가 매겨진 단계가 있는 Set up Single Sign-On with SAML 페이지가 열립니다. 아래 단원에서 세부 단계를 완료합니다.

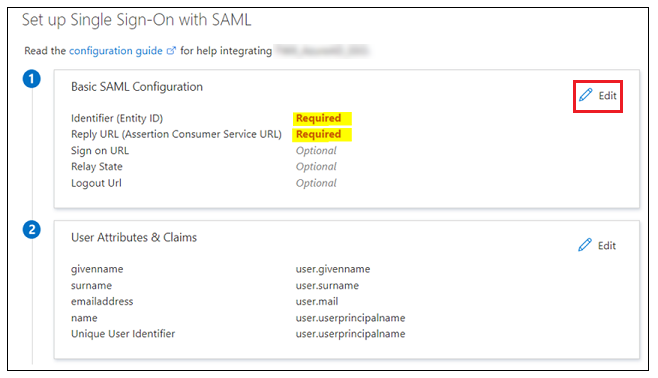

1단계 - 기본 SAML 구성

1. 1단계 Basic SAML Configuration에서 Edit을 클릭합니다.

2. Basic SAML Configuration에서 다음 정보를 입력합니다.

▪ Indentifier (Entity ID) – sso-settings.json 파일의 BasicSettings 구성 요소에서 metadataEntityId 값으로 사용됩니다.

▪ Reply URL (Assertion Consumer Service URL) – 다음 형식을 사용해야 합니다.

https:/<ThingWorx FQDN>:<포트>/Thingworx/saml/SSO

3. Save를 클릭한 다음 Basic SAML Configuration을 닫습니다. Single Sign-On을 테스트할지 묻는 메시지가 표시되면 No, I'll test later를 선택합니다.

입력한 Identifier 및 Reply URL 값과 함께 Set up Single Sign-On with SAML 단계가 다시 표시됩니다.

2단계 - 사용자 특성 및 클레임

1. 2단계 User Attributes & Claims에서 Edit을 클릭합니다.

2. User Attributes & Claims에서 Add new claim을 클릭합니다.

3. Manage claim 페이지에서 다음 정보를 입력합니다.

▪ Name - UID를 입력합니다.

▪ Source – Tranformation 옵션을 선택합니다. Manage transformation 팝업 창이 열립니다.

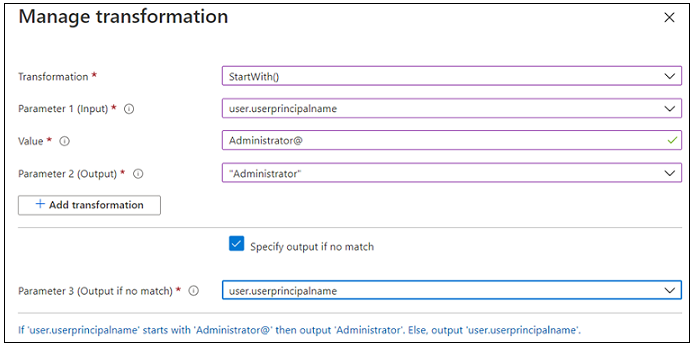

4. Manage transformation 창에서 아래 이미지에 표시된 대로 다음 정보를 입력합니다.

▪ Transformation – StartWith()

▪ Paramter 1 (Input) – user.userprincipalname

▪ Value – Administrator@

▪ Parameter 2 (Output) – "Administrator"

▪ Specify output if no match - 확인란을 선택합니다.

▪ Parameter 3 (Output if no match) - user.userprincipalname

5. Add를 클릭합니다.

6. Save를 클릭하고 Manage Claim 창을 닫습니다. Single Sign-On을 테스트할지 묻는 메시지가 표시되면 No, I'll test later를 선택합니다.

방금 입력한 값과 함께 User Attributes & Claims 단계가 다시 표시됩니다.

3단계 - SAML 서명 인증서

1. 3단계 SAML Signing Certificate에서 Certificate (Raw)를 다운로드합니다. 이는 Microsoft Entra ID 공용 인증서입니다.

2. Federation Metadata XML을 다운로드합니다. 파일 다운로드가 완료되면 이름을 sso-idp-metadata.xml로 바꿉니다.