Creare un'applicazione aziendale in Microsoft Entra ID

1. Nel portale Microsoft Azure, nel menu Microsoft Entra ID, selezionare l'opzione Enterprise applications.

2. Nella pagina che viene visualizzata a destra, fare clic su New application.

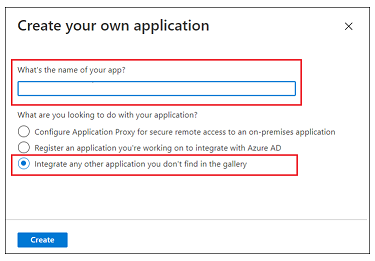

3. Nella pagina Browse Microsoft Entra Gallery (Preview) fare clic su Create your own application.

4. Immettere un nome per l'applicazione, selezionare l'opzione Integrate any other application you don't find in the gallery e fare clic su Create.

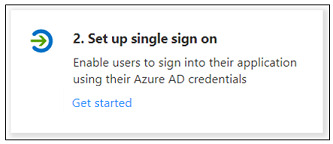

5. Nella pagina Overview, fare clic su Set up a single sign on.

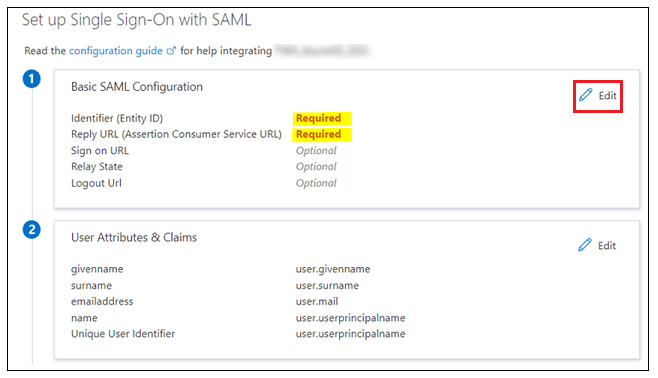

6. Nella schermata Select a single sign-on method, selezionare l'opzione SAML. Viene visualizzata una pagina Set up Single Sign-On with SAML con una procedura numerata. Nelle sezioni riportate di seguito completare i passi dettagliati.

Passo 1 - Basic SAML Configuration

1. Nel passo 1 di Basic SAML Configuration, fare clic su Edit.

2. In Basic SAML Configuration è possibile immettere le informazioni seguenti:

◦ Indentifier (Entity ID) - Identifier o Entity ID è l'ID entità di Shibboleth (SP) disponibile nel file shibboleth2.xml o Metadata.xml.

▪ Shibboleth2.xmlsi trova in shibboleth_install_directory/etc/shibboleth/. In Linux, shibboleth_install_directory è / directory.

▪ È possibile scaricare il file Metadata.xml da Shibboleth (SP) con l'URL https://<shibboleth_server:<port>/Shibboleth.sso/Metadata.

◦ Reply URL (Assertion Consumer Service URL) - Utilizzare il formato seguente:

https://<shibboleth_server:<port>/Shibboleth.sso/SAML2/POST. Se si dispone di più Reply URL, verificare che per l'autenticazione sia utilizzato quello di default.

◦ Logout URL - Utilizzare il formato seguente:

https://<shibboleth_server:<port>/Shibboleth.sso/SLO/SOAP

3. Fare clic su Save, quindi chiudere Basic SAML Configuration. Quando viene richiesto di eseguire il test del Single Sign-On, selezionare No, I'll test later.

Viene nuovamente visualizzato il passo Set up Single Sign-On with SAML con i valori di Identifier, Reply URL e Logout URL immessi.

Passo 2 - User Attributes & Claims

1. Fare clic su Edit nel passo 2 per User Attributes & Claims.

2. In User Attributes & Claims, fare clic su Add new claim.

3. Nella pagina Manage claim, immettere le informazioni seguenti:

◦ Name - Immettere un UID.

◦ Source - Selezionare l'opzione Attribute.

4. Nel campo Source attribute immettere user.userprincipalname.

5. Fare clic su Save e chiudere la finestra Manage Claim. Quando viene richiesto di eseguire il test del Single Sign-On, selezionare No, I'll test later.

Viene visualizzato nuovamente il passo User Attributes & Claims con i valori appena immessi.

Passo 3 - Certificato di firma SAML

Scaricare il file Federation Metadata XML. Dopo aver scaricato il file, rinominarlo in idp-metadata.xml.