Création d'une application d'entreprise dans Microsoft Entra ID

1. Sur le portail Microsoft Azure, dans le menu Microsoft Entra ID, sélectionnez l'option Enterprise applications.

2. Sur la page qui s'affiche sur la droite, cliquez sur New application.

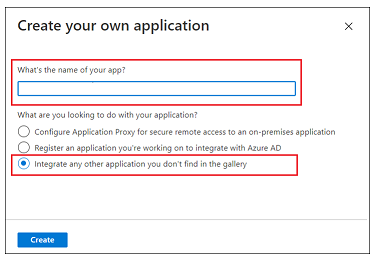

3. Sur la page Browse Microsoft Entra Gallery (Preview), cliquez sur Create your own application.

4. Entrez un nom pour votre application, sélectionnez l'option Integrate any other application you don't find in the gallery, puis cliquez sur Create.

5. Sur la page Overview, cliquez sur Set up a single sign on.

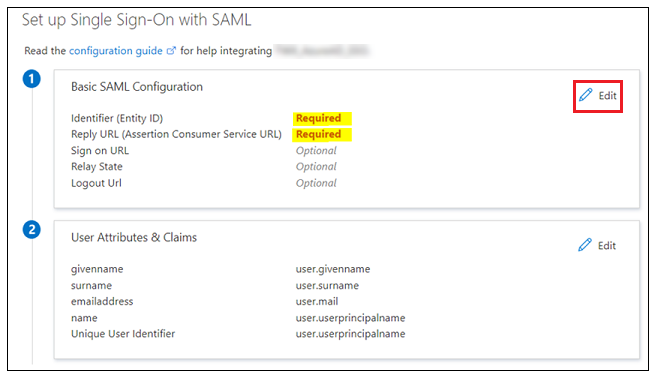

6. Sur l'écran Select a single sign-on method, sélectionnez l'option SAML. Une page Set up Single Sign-On with SAML comportant des étapes numérotées s'affiche. Dans les sections ci-dessous, suivez les étapes détaillées.

Etape 1 : Configuration SAML de base

1. A l'étape 1 Basic SAML Configuration, cliquez sur Edit.

2. Dans Basic SAML Configuration, vous pouvez saisir les informations suivantes :

◦ Indentifier (Entity ID) : Identifier ou Entity ID est un ID d'entité Shibboleth (SP) disponible dans shibboleth2.xml ou Metadata.xml.

▪ Shibboleth2.xml se trouve dans shibboleth_install_directory/etc/shibboleth/. Sur Linux, le répertoire shibboleth_install_directory est / directory.

▪ Le fichier Metadata.xml peut être téléchargé à partir de Shibboleth (SP) avec l'URL https://<shibboleth_server:<port>/Shibboleth.sso/Metadata.

◦ Reply URL (Assertion Consumer Service URL) : utilisez le format suivant :

https://<shibboleth_server:<port>/Shibboleth.sso/SAML2/POST. Si vous disposez de plusieurs Reply URL, assurez-vous que celle par défaut est utilisée pour l'authentification.

◦ Logout URL : utilisez le format suivant :

https://<shibboleth_server:<port>/Shibboleth.sso/SLO/SOAP

3. Cliquez sur Save, puis fermez la fenêtre Basic SAML Configuration. Lorsque vous êtes invité à tester l'authentification unique, sélectionnez No, I'll test later.

L'étape Set up Single Sign-On with SAML est à nouveau affichée avec les valeurs Identifier, Reply URL et Logout URL renseignées.

Etape 2 : Attributs d'utilisateur et revendications

1. Cliquez sur Edit à l'étape 2 pour modifier les options User Attributes & Claims.

2. Dans User Attributes & Claims, cliquez sur Add new claim.

3. Sur la page Manage claim, entrez les informations suivantes :

◦ Name : entrez un UID.

◦ Source : sélectionnez l'option Attribute.

4. Dans le champ Source attribute, saisissez user.userprincipalname.

5. Cliquez sur Save et fermez la fenêtre Manage Claim. Lorsque vous êtes invité à tester l'authentification unique, sélectionnez No, I'll test later.

L'étape User Attributes & Claims est à nouveau affichée avec les valeurs que vous venez d'entrer.

Etape 3 : Certificat de signature SAML

Téléchargez le fichier Federation Metadata XML. Lorsque le fichier est téléchargé, renommez-le idp-metadata.xml.