Creación de una aplicación empresarial en Microsoft Entra ID

1. En Microsoft Azure Portal, en el menú Microsoft Entra ID, seleccione la opción Enterprise applications.

2. En la página que se abre a la derecha, pulse en New application.

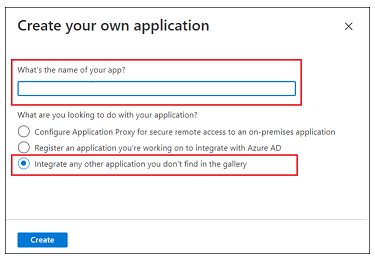

3. En la página Browse Microsoft Entra Gallery (Preview), pulse en Create your own application.

4. Introduzca un nombre para la aplicación, seleccione la opción Integrate any other application you don't find in the gallery y pulse en Create.

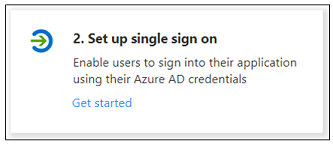

5. En la página Overview, pulse en Set up a single sign on.

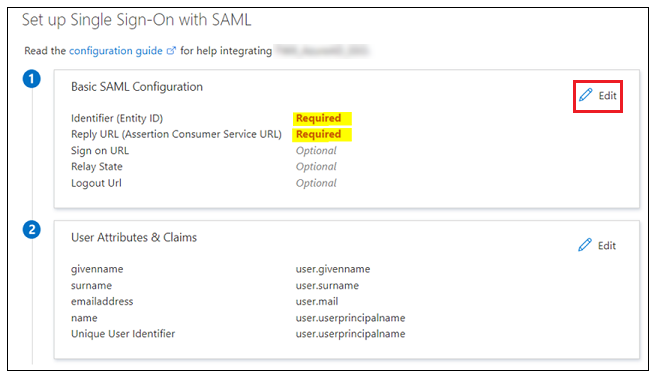

6. En la pantalla Select a single sign-on method, seleccione la opción SAML. Se abre una página Set up Single Sign-On with SAML con pasos numerados. En las siguientes secciones, complete los pasos detallados.

Paso 1: Configuración básica de SAML

1. En el paso 1 de Basic SAML Configuration, pulse en Edit.

2. En Basic SAML Configuration, se puede introducir la siguiente información:

◦ Indentifier (Entity ID): Identifier o Entity ID es el ID de entidad de Shibboleth (SP) disponible en shibboleth2.xml o Metadata.xml.

▪ Shibboleth2.xml se encuentra en shibboleth_install_directory/etc/shibboleth/. En Linux, shibboleth_install_directory es el objeto / directory.

▪ Metadata.xml se puede descargar desde Shibboleth (SP) con el URL https://<shibboleth_server:<port>/Shibboleth.sso/Metadata.

◦ Reply URL (Assertion Consumer Service URL): se debe utilizar el siguiente formato.

https://<shibboleth_server:<port>/Shibboleth.sso/SAML2/POST. Si hay varios valores de Reply URL, asegúrese de que se utilice el valor por defecto para la autenticación.

◦ Logout URL: se debe utilizar el siguiente formato.

https://<shibboleth_server:<port>/Shibboleth.sso/SLO/SOAP

3. Pulse en Save y, a continuación, cierre Basic SAML Configuration. Cuando se le pregunte si desea probar el inicio de sesión único, seleccione No, I'll test later.

Vuelve a aparecer el paso Set up Single Sign-On with SAML con los valores de Identifier, Reply URL y Logout URL introducidos.

Paso 2: Atributos de usuario y notificaciones

1. Pulse en Edit en el paso 2 para User Attributes & Claims.

2. En User Attributes & Claims, pulse en Add new claim.

3. En la página Manage claim, introduzca la siguiente información:

◦ Name: se debe introducir un UID.

◦ Source: seleccione la opción Attribute.

4. En el campo Source attribute, introduzca user.userprincipalname.

5. Pulse en Save y cierre la ventana Manage Claim. Cuando se le pregunte si desea probar el inicio de sesión único, seleccione No, I'll test later.

El paso User Attributes & Claims se vuelve a mostrar con los valores que se acaban de introducir.

Paso 3: Certificado de firma SAML

Descargue el fichero Federation Metadata XML. Cuando se haya descargado, cambie su nombre a idp-metadata.xml.