Creación de una aplicación empresarial en Microsoft Entra ID

La aplicación se puede configurar mediante una autenticación OIDC o una autenticación SAML. Continúe con la sección pertinente para la autenticación.

Uso de la autenticación OIDC

1. En Microsoft Azure Portal, en el menú Microsoft Entra ID, seleccione la opción Enterprise applications.

2. En la página que se abre a la derecha, pulse en New application.

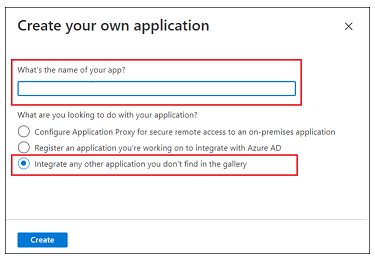

3. En la página Browse Microsoft Entra Gallery (Preview), pulse en Create your own application.

4. Introduzca un nombre para la aplicación, seleccione la opción Integrate any other application you don't find in the gallery y pulse en Create.

5. En la página Properties, pulse en application registration. En las siguientes secciones, complete los pasos detallados.

Paso 1: Autenticación OIDC básica

1. Seleccione la página Authentication.

2. En Platform configurations, pulse en Add a platform.

3. Seleccione Web. Se abre la página Configure Web.

4. En el campo Redirect URIs, añada un URI de redirección en el siguiente formato https://<ThingWorx FQDN>:<port>/Thingworx/oidc/SSO y pulse en Configure.

Paso 2: Configuración de tokens

1. Seleccione Token configuration y pulse en Add optional claim. Se abre la página Add optional claim.

2. En Token type, seleccione ID.

3. Seleccione todas las notificaciones que desee incorporar en el token y pulse en Add.

4. Seleccione el cuadro Turn on the Microsoft Graph email, profile permission (required for claims to appear in token) y pulse en Add.

Uso de la autenticación SAML

1. En Microsoft Azure Portal, en el menú Microsoft Entra ID, seleccione la opción Enterprise applications.

2. En la página que se abre a la derecha, pulse en New application.

3. En la página Browse Microsoft Entra Gallery (Preview), pulse en Create your own application.

4. Introduzca un nombre para la aplicación, seleccione la opción Integrate any other application you don't find in the gallery y pulse en Create.

5. En la página Overview, pulse en Set up a single sign on.

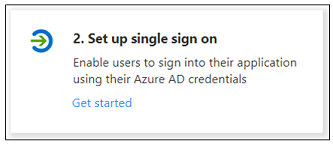

6. En la pantalla Select a single sign-on method, seleccione la opción SAML. Se abre una página Set up Single Sign-On with SAML con pasos numerados. En las siguientes secciones, complete los pasos detallados.

Paso 1: Configuración básica de SAML

1. En el paso 1 de Basic SAML Configuration, pulse en Edit.

2. En Basic SAML Configuration, introduzca la siguiente información:

▪ Indentifier (Entity ID): se utilizará como el valor de metadataEntityId en el componente BasicSettings del fichero sso-settings.json.

▪ Reply URL (Assertion Consumer Service URL): se debe utilizar el formato que se indica a continuación.

https:/<FQDN de ThingWorx>:<puerto>/Thingworx/saml/SSO

3. Pulse en Save y, a continuación, cierre Basic SAML Configuration. Cuando se le pregunte si desea probar el inicio de sesión único, seleccione No, I'll test later.

Vuelve a aparecer el paso Set up Single Sign-On with SAML con los valores de Identifier y Reply URL introducidos.

Paso 2: Atributos de usuario y notificaciones

1. Pulse en Edit en el paso 2 para User Attributes & Claims.

2. En User Attributes & Claims, pulse en Add new claim.

3. En la página Manage claim, introduzca la siguiente información:

▪ Name: se debe introducir un UID.

▪ Source: seleccione la opción Transformation. Se abre la ventana emergente Manage transformation.

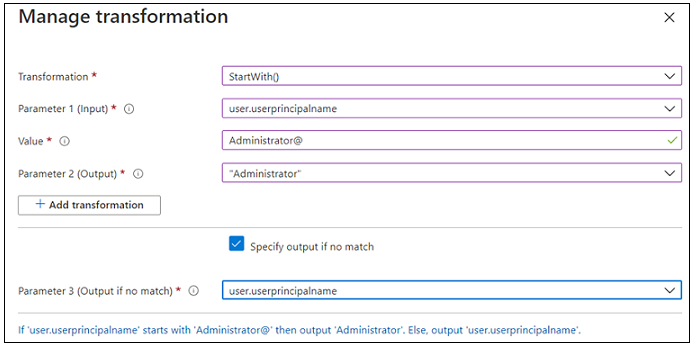

4. En la ventana Manage transformation, introduzca la siguiente información, tal como se muestra en la siguiente imagen:

▪ Transformation: StartWith()

▪ Parameter 1 (Input): user.userprincipalname

▪ Value: Administrator@

▪ Parameter 2 (Output): "Administrator"

▪ Specify output if no match: seleccione la casilla.

▪ Parameter 3 (Output if no match): user.userprincipalname

5. Pulse en Add.

6. Pulse en Save y cierre la ventana Manage Claim. Cuando se le pregunte si desea probar el inicio de sesión único, seleccione No, I'll test later.

El paso User Attributes & Claims se vuelve a mostrar con los valores que se acaban de introducir.

Paso 3: Certificado de firma SAML

1. En el paso 3 de SAML Signing Certificate, descargue la instancia de Certificate (Raw), que es el certificado público de Microsoft Entra ID.

2. Descargue el fichero Federation Metadata XML. Cuando se haya descargado, cambie su nombre a sso-idp-metadata.xml.