Unternehmensanwendung in Microsoft Entra ID erstellen

1. Wählen Sie im Microsoft Azure-Portal im Menü Microsoft Entra ID die Option Enterprise applications aus.

2. Klicken Sie auf der daraufhin geöffneten Seite rechts auf New Application.

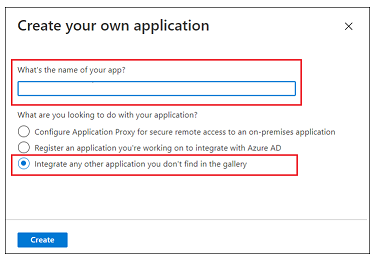

3. Klicken Sie auf der Seite Browse Microsoft Gallery (Preview) auf Create your own application.

4. Geben Sie einen Namen für die Anwendung ein, wählen Sie die Option Integrate any other application you don’t find in the gallery aus, und klicken Sie anschließend auf Create.

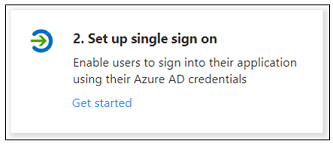

5. Klicken Sie auf der Seite Overview auf Set up a single sign on.

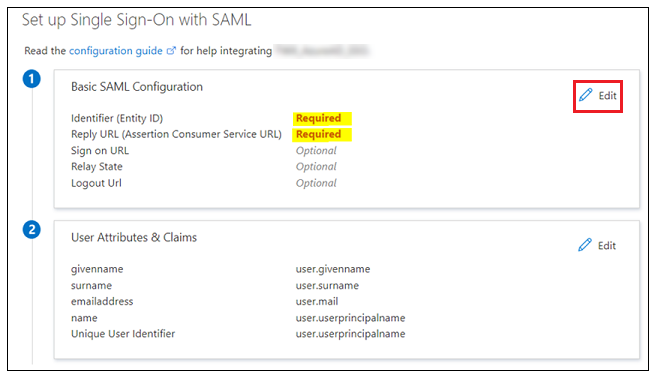

6. Wählen Sie im Bildschirm Select a single sign-on method die Option SAML aus. Das Dialogfenster Set up Single Sign-On with SAML mit nummerierten Schritten wird geöffnet. Führen Sie in den nachfolgenden Abschnitten die detaillierten Schritte aus.

Schritt 1 – Basic SAML Configuration

1. Klicken Sie in Schritt 1 für Basic SAML Configuration auf Edit.

2. Im Fenster Basic SAML Configuration können die folgenden Informationen eingegeben werden:

◦ Identifier (Entity ID) – Identifier oder Entity ID ist die Entitäts-ID von Shibboleth (SP), die entweder in shibboleth2.xml oder in Metadata.xml verfügbar ist.

▪ Shibboleth2.xml befindet sich unter shibboleth_install_directory/etc/shibboleth/. Unter Linux ist / directory das shibboleth_install_directory.

▪ Metadata.xml kann von Shibboleth (SP) mit folgender URL heruntergeladen werden: https://<shibboleth_server:<port>/Shibboleth.sso/Metadata.

◦ Reply URL (Assertion Consumer Service URL) – Muss das folgende Format verwenden:

https://<shibboleth_server:<port>/Shibboleth.sso/SAML2/POST. Wenn Sie mehrere Reply URL haben, stellen Sie sicher, dass die Standardeinstellung für die Authentifizierung verwendet wird.

◦ Logout URL – Muss das folgende Format verwenden:

https://<shibboleth_server:<port>/Shibboleth.sso/SLO/SOAP

3. Klicken Sie auf Save, und schließen Sie das Fenster Basic SAML Configuration. Wählen Sie No, I’ll test later aus, wenn Sie dazu aufgefordert werden, das Single Sign-On zu testen.

Der Schritt Set up Single Sign-On with SAML wird mit den für Identifier, Reply URL und Logout URL eingegebenen Werten erneut angezeigt.

Schritt 2 – User Attributes & Claims

1. Klicken Sie in Schritt 2 für User Attributes & Claims auf Edit.

2. Klicken Sie in User Attributes & Claims auf Add new claim.

3. Geben Sie auf der Seite Manage claim die folgenden Informationen ein:

◦ Name – Geben Sie eine UID ein.

◦ Source – Wählen Sie die Option Attribute aus.

4. Geben Sie user.userprincipalname im Feld Source attribute ein.

5. Klicken Sie auf Save, und schließen Sie das Fenster Manage Claim. Wählen Sie No, I’ll test later aus, wenn Sie dazu aufgefordert werden, das Single Sign-On zu testen.

Der Schritt User Attributes & Claims wird mit den soeben eingegebenen Werten erneut angezeigt.

Schritt 3 – SAML Signing Certificate

Laden Sie die Datei Federation Metadata XML herunter. Benennen Sie die heruntergeladene Datei in idp-metadata.xml um.