SSL-Zertifikat für Verschlüsselung und Signierung auf Anwendungsschicht konfigurieren

Konfigurieren Sie SSL-Zertifikate für Anwendungen wie ThingWorx und PingFederate zu folgendem Zweck:

• SAML-Signierung und Signaturüberprüfung – Stellt die Vertrauenswürdigkeit her und überprüft die ursprüngliche Quelle der Anforderung.

• XML-Verschlüsselung und -Entschlüsselung – Bietet eine sichere Kommunikation der SAML-Antwort.

SAML-Signierung und Signaturüberprüfung

Die Signierung erfolgt durch einen privaten Schlüssel, und die Signaturüberprüfung erfolgt durch einen öffentlichen Schlüssel.

Im Prozess der Signierung und Signaturüberprüfung gilt:

◦ Jede Kommunikation vom Dienstanbieter zum CAS wird durch das private Zertifikat des Dienstanbieters signiert. Im CAS erfolgt die Signaturüberprüfung durch das öffentliche Zertifikat des Dienstanbieters. Außerdem wird die Kommunikation erneut im CAS durch das private CAS-Zertifikat signiert, und im Identitätsanbieter (IdP) erfolgt die Signaturüberprüfung durch das öffentliche CAS-Zertifikat.

◦ Jede Kommunikation vom IdP zum CAS wird vom privaten IdP-Zertifikat signiert. Im CAS erfolgt die Signaturüberprüfung durch das öffentliche IdP-Zertifikat. Außerdem wird die Kommunikation erneut im CAS durch das private CAS-Zertifikat signiert, und im Dienstanbieter erfolgt die Signaturüberprüfung durch das öffentliche CAS-Zertifikat.

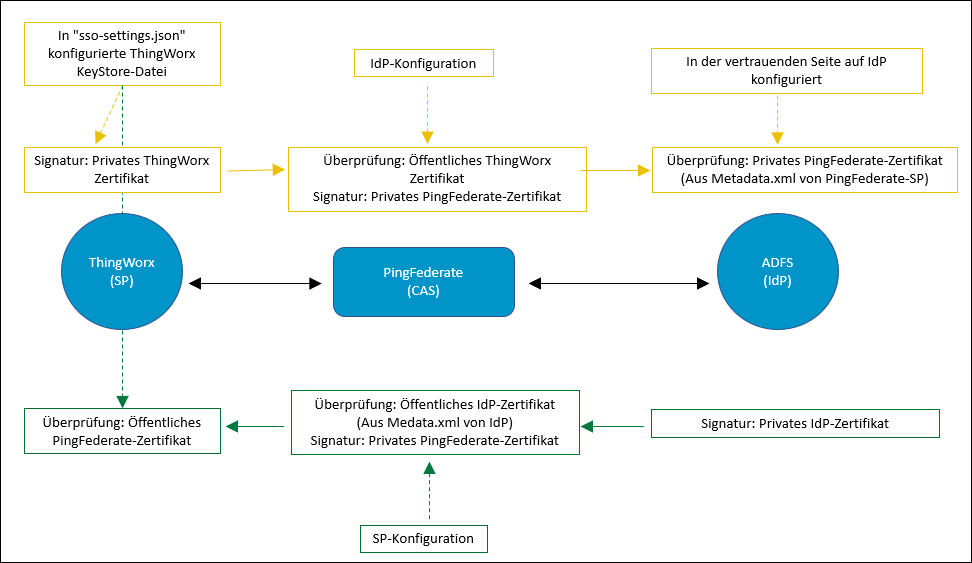

Die folgende Abbildung zeigt den Prozess der Signierung und Signaturüberprüfung zwischen verschiedenen Anwendungen.

Erläuterung zur Abbildung:

◦ ThingWorx ist der Dienstanbieter, PingFederate ist der CAS.

◦ Das private ThingWorx Zertifikat und das öffentliche PingFederate-Zertifikat werden in der Keystore-Datei konfiguriert, die von der ThingWorx SSO-Konfiguration referenziert wird.

◦ Das öffentliche ThingWorx Zertifikat und das private PingFederate-Zertifikat werden im IdP-Konfigurationsabschnitt auf dem PingFederate-Server konfiguriert.

◦ Das öffentliche IdP-Zertifikat und das private PingFederate-Zertifikat werden im Dienstanbieter-Konfigurationsabschnitt auf dem PingFederate-Server konfiguriert. Das öffentliche IdP-Zertifikat ist in der IdP-Datei Metadata.xml enthalten.

◦ Das öffentliche PingFederate-Zertifikat wird in der Konfiguration der vertrauenden Partei im IdP konfiguriert. Dieses Zertifikat ist in der Datei Metadata.xml des Dienstanbieters enthalten, die vom PingFederate-Server exportiert wird.

XML-Verschlüsselung und -Entschlüsselung

SAML-Antworten, die auch die Bestätigung enthalten, werden bei der Übertragung vom IdP zum CAS und vom CAS zum Dienstanbieter verschlüsselt und entschlüsselt. Für Signierung und Verschlüsselung werden die gleichen Zertifikate verwendet.

Jede Kommunikation vom IdP zum CAS wird durch das öffentliche CAS-Zertifikat verschlüsselt, und im CAS wird die Kommunikation durch das private CAS-Zertifikat entschlüsselt. Außerdem wird die Kommunikation im CAS durch das öffentliche Zertifikat des Dienstanbieters erneut verschlüsselt. Im Dienstanbieter wird die Kommunikation durch das private Zertifikat des Dienstanbieters entschlüsselt.

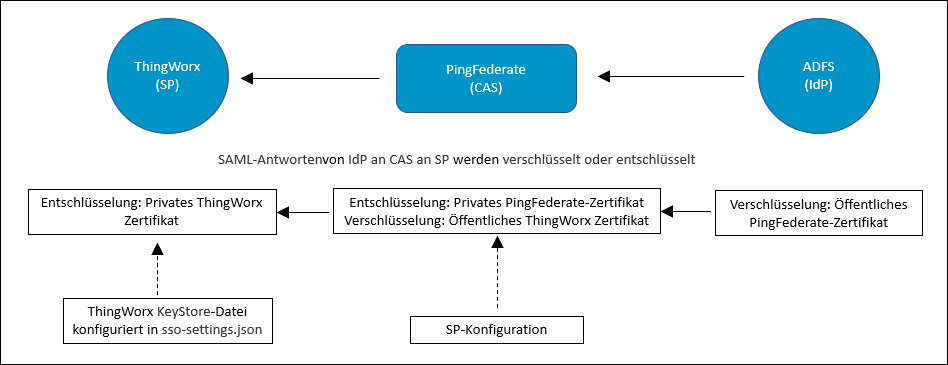

Die folgende Abbildung zeigt die XML-Verschlüsselung und -Entschlüsselung.

Erläuterung zur Abbildung:

◦ ThingWorx ist der Dienstanbieter, PingFederate ist der CAS.

◦ Das private ThingWorx Zertifikat wird in einer Keystore-Datei auf dem ThingWorx Server konfiguriert, der in der Datei sso-settings.json referenziert wird.

◦ Das öffentliche ThingWorx Zertifikat und das private PingFederate-Zertifikat werden im Dienstanbieter-Konfigurationsabschnitt auf dem PingFederate-Server konfiguriert.