ThingWorx での SCIM の使用

System for Cross-Domain Identity Management (SCIM) は、異なる複数のデータストアとシステムにわたってユーザー ID の同期を自動的に維持するための標準化された方式です。

|

|

デフォルトでは、プラットフォームの起動時に SCIM は起動せず、無効になっています。その enable と started の状態は platform-settings.json のコンフィギュレーションによって制御されます。

|

|

|

ユーザー/グループ管理のための SCIM エンドポイントは管理者権限の資格証明を必要とします。SCIM エンドポイントは、有効に設定され、SSO が有効な場合にだけアクセスできます。

|

ThingWorx は、以下のものをサポートします。

• SCIM 1.1

• アウトバウンドプロビジョニング

• ユーザーまたはグループの作成、更新、および削除

• SCIM によってプロビジョニングされたユーザーとグループのデフォルトの設定

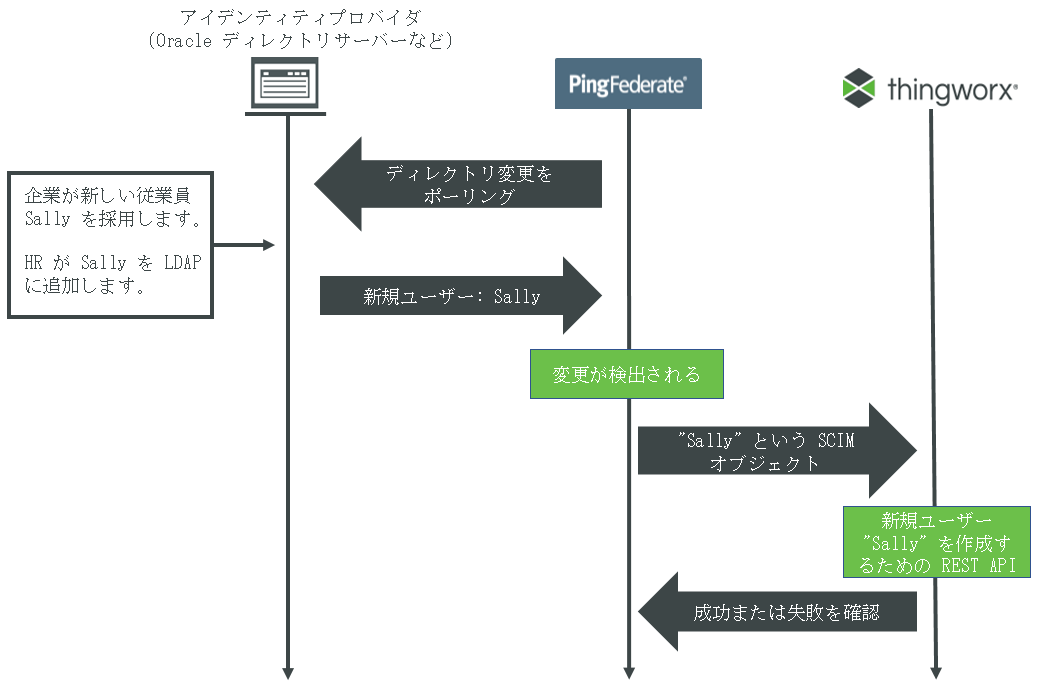

たとえば、以下のシナリオについて考えてみましょう。

• "Sally" SCIM オブジェクトは、有用な属性をいくつでも含むことができます (ユーザー名、電子メール、電話番号など)。

• 何か変更があった場合 (たとえば、Sally が昇進した)、SCIM はこの社員の ThingWorx ユーザー属性をそれに応じて自動的に更新できます。Sally が会社を退職した場合、ディレクトリサーバーからこの社員が除去されると、Sally の ThingWorx ユーザーアカウントは削除されるか無効になります。

ユーザー属性とグループ属性によっては、追加のコンフィギュレーションが必要になる場合があります。これは、PingFederate からのアウトバウンドプロビジョニングを管理する際に行うことができます。詳細については、Ping Identity Knowledge Center の

「Specifying custom SCIM attributes」を参照してください。 ThingWorx ユーザー拡張機能プロパティと SCIM スキーマ 1.1 の間のメタデータのマッピングは固定されています。詳細については、

データストアへのチャネルの作成を参照してください。 |

認証

SSO が有効になっている場合は、SCIM によるプロビジョニング時に ThingWorx は OAuth トークンを必要とします。

詳細については、Ping Identity Knowledge Center の

接続のアウトバウンドプロビジョニングオプションの管理を参照してください。 |

SCIM の前提条件

1. PingFederate をダウンロードしてインストールします。詳細については、

PTC Single Sign-on Architecture and Configuration Overview Guide の「PingFederate ソフトウェアのダウンロード」を参照してください。

2. ThingWorx のために SSO を設定します。

SCIM の設定

前提条件がすべて満たされた後、以下の手順を実行します。

1. PingFederate SSL 証明書を JVM 証明書ストアにインポートします。証明書は、PingFederate 管理コンソールの > から選択できます。

3. PingFederate 管理コンソールから、以下の手順を実行します。